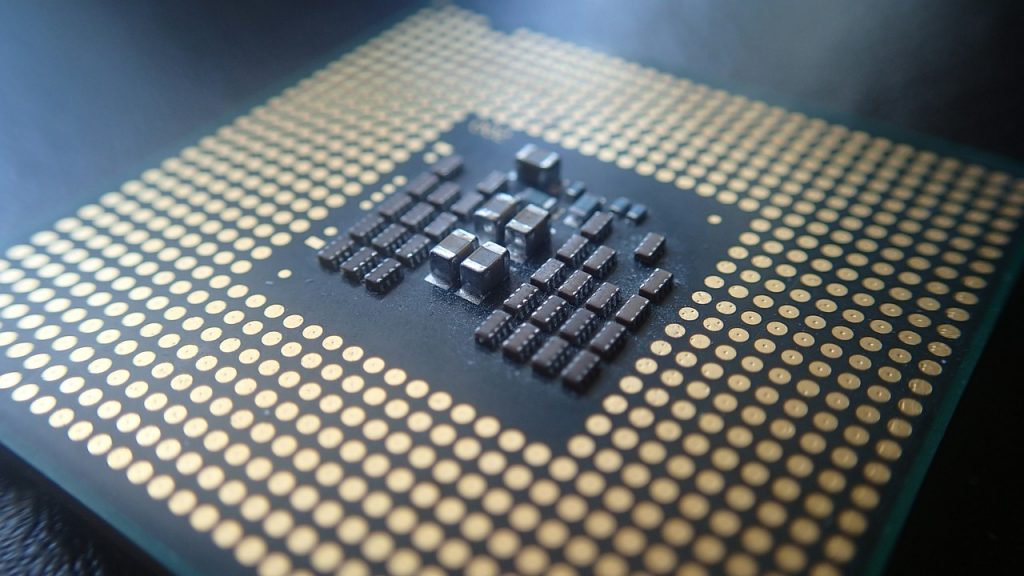

Et andet alvorligt problem er fundet rettet mod moderne CPU'er - den Portsmash Side-kanal Sårbarhed som ligner tidligere sager som Meltdown. Ved at udnytte denne fejl hackere kan kapre information fra processer, der kører i den samme kerne.

CVE-2018-5407: Portsmash Side-kanal Sårbarhed er det seneste eksempel på en CPU Bug

Et team af sikkerhedseksperter opdaget og præsenteret en ny fejl, som specifikt retter sig mod moderne hyper-threading processorer. Dette er det seneste eksempel på en side-kanal sårbarhed - en kritisk fejl i den måde, hvorpå oplysninger behandles af processoren. Denne type angreb væsentlige vise en fundamental fejl i den måde systemerne er designet, et nyligt eksempel er [wplinkpreview url =”https://sensorstechforum.com/tlbleed-vulnerability-affects-intel-processors/”]TLBleed udnytte. Som en konsekvens af at udnytte ondsindede operatørerne kan stjæle oplysninger af kørende processer i den samme kerne.

den påviste proof-of-concept-kode viser, hvordan det er muligt at stjæle den private nøgle under en OpenSSL session. Spørgsmålet er også spores i CVE-2018-5407 rådgivende som giver yderligere oplysninger om problemet. Testene fremvise, at de efterprøvede modeller er Intel Skylake og Kaby Lake men hver model implementering ved hjælp af denne henrettelse tilgang påvirkes.

En meget farlig omstændighed er, at sådanne side-kanal sårbarheder nemt kan udnyttes via ondsindet kode. Det eneste krav for at få adgang til oplysningerne er at have en kørende proces på den samme kerne. Dette er meget enkel at gøre, som de fleste moderne sprog tillader programmer at køre på alle kerner af ydelsesmæssige årsager. Det betyder derfor, at hvis ikke lappet denne fejl kan bruges til at kapre nogen data, herunder ovennævnte krypteringsnøgler.

Den sikkerhed analytikere også bemærke, at dette problem er relateret til en anden sårbarhed spores i CVE-2005-0109 der læser den følgende:

Hyper-Threading-teknologi, som anvendt i FreeBSD og andre operativsystemer, der kører på Intel Pentium og andre processorer, muligt for lokale brugere til at bruge en ondsindet tråd til at skabe hemmelige kanaler, overvåge udførelsen af andre tråde, og få adgang til følsomme oplysninger såsom krypteringsnøgler, via en timing angreb på memory cache misses.

Offentliggørelsen tidslinje over begivenheder, der vedrører Portsmash Side-kanal Sårbarhed er følgende:

- 01 Oktober 2018: Anmeldte McAfee

- 26 Oktober 2018: Anmeldte openssl-sikkerhed

- 26 Oktober 2018: Bemyndigede CERT-FI

- 26 Oktober 2018: Anmeldte liste oss-sikkerheds distributioner

- 01 November 2018: embargo udløbet

En patch er endnu ikke blevet frigivet af sælgerne. Vi forventer at se dem frigivet til bundkort leverandører fra hvor på brugerne vil modtage de nødvendige meddelelser. For mere information læs annoncering sikkerhed.