En nyopdaget malware har fanget interesse af både sikkerhedseksperter og hackere. Det kaldes Ovidiy Stealer og det sælges på underjordiske hacker markeder til en pris så lav som 7 US Dollars. Det er af russisk oprindelse, og selv indeholder flere avancerede funktioner. Fortsæt med at læse for at lære mere om det.

Russisk Ovidiy Stealer Spotted på Hacker markedspladser

Computer sikkerhed forskere for nylig opdaget en ny malware trussel, er hastigt stigende i popularitet. Det kaldes Ovidiy Stealer og synes at være af russisk oprindelse. Det er primært fordelt på de russisktalende underjordiske hacker fællesskaber for et gebyr. Den malware er forbundet med en af de laveste priser - rapporter viser, at nogle af de builds sælges til 450 Rubler hvilket svarer til 7 dollar. Afhængigt af konfigurationen kan leveres Ovidiy Stealer også stealth beskyttelsesfunktioner, der forhindrer detektering af visse anti-virus produkter. Når malwaren har infiltreret en lokal eller virksomhedsnetværk det kan forplante på tværs af de tilgængelige enheder.

Lignende trusler ofte udvikles og anvendes af individuelle hackere og kriminelle kollektiver til at iværksætte angreb ved hjælp af inficerede værter, botnets og andre kilder. Den omstændighed, at Ovidiy stjæler bliver fordelt på russiske fora betyder ikke, at de fleste af angrebene har oprindelse fra dette land. En af de største hacker underjordiske samfund og udvekslinger bruger russisk og vi antager, at hackere fra hele verden kommer til at drage fordel af den skadelige kode.

Den Ovidiy Stealer blev fundet på at være til salg på en russisk domæne, der har siden været nedlukning. De betalende kunder af malware havde evnen til at få adgang til et web-panel, der giver en nem-at-bruge grafisk interface til styring af de inficerede værter. Nogle af de bemærkelsesværdige funktioner omfatter følgende muligheder:

- Template-baserede web-panel - Udviklerne af Ovidiy Stealer har indarbejdet en web-panel indstillingsmodul, der ligner dem af Spora og andre berømte ransomware familier.

- Detaljeret Logfiler Collection - De malware controllere er i stand til at se en detaljeret liste over alle indsamlede logfiler oprindelse fra de kompromitterede værter.

- Yderligere moduler Purchase - Udviklerne af værktøjet tillader deres kunder at betale for ekstra moduler og funktioner ved hjælp af et veludviklet betalingssystem. Det bruger en tjeneste kaldet “RoboKassa” der understøtter betaling korttransaktioner og andre tjenester. Sælgeren navn er opført som “video” uden at afsløre yderligere oplysninger afslører identiteten af skaberen(s).

- Løbende udvikling - Udviklerne bag malware regelmæssigt sende statistikker og oplysninger om fremtidige opdateringer at fremvise, at betale for truslen kan tilskrives som en form for investering.

- Kommentarer System - En funktionel kommentarer og feedback systemet er implementeret, der giver kunder i Ovidiy Stealer at dele deres feedback om systemet.

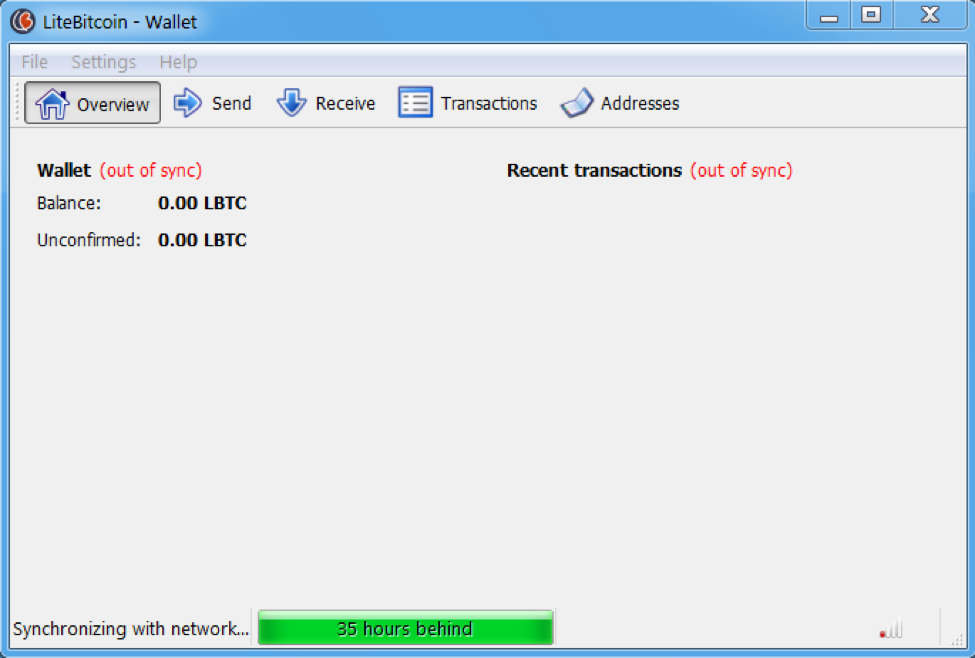

Ovidiy Stealer Poses som litecoin tegnebog

Færdige Ovidiy Stealer malware stammer er blevet forbundet med nogle af de mest udbredte spredning taktik. De hackere, der har købt den malware kit anvender forskellige metoder for at inficere de tilsigtede mål. De rapporterede malware tilfælde blev identificeret som fordeles ved følgende midler:

- E-mail Spam kampagner - De kriminelle kan udnytte social engineering tricks til at forvirre computerbrugere i at inficere sig selv. Dette gøres ved at knytte skadelige filer eller forbinde dem i kroppen indhold.

- Hostet på Download Sites og P2P steder - Inficerede nyttelast og Ovidiy Stealer malware tilfælde findes normalt på hacker-kontrollerede download-portaler. Den malware også ofte uploades til P2P netværk som BitTorrent, hvor pirat indhold fundet.

- inficerede Payloads - Ovidiy Stealer malware kan være bundtet i Office-dokumenter og software installatører. De kriminelle ofte ændre legitime installatører, der omfatter malware i sig selv. Afhængigt af konfigurationen brugerne kan deaktivere infektion ved at fjerne markeringen af en tjekliste eller klikke “jeg er uenig” i en besked.

En af grundene til, at de igangværende angreb betragtes meget farligt, er det faktum, at Ovidiy Stealer har inficeret mange computerbrugere via en kompromitteret LiteBitcoin tegnebog software. Den app udgør som en legitim program, der bruges til at holde og beskytte digitale valutaer. Den sikkerhed Forskerne opdagede, at en af de populære mekanismer er brugen af arkiver - de indsamlede prøver fremvise en “litebitcoin-qt.zip” fil. Dette er sandsynligvis brugt til at afspejle en QT-baseret version af programmet.

Andre påviste tilfælde omfatter følgende inficerede software bundter:

HideMiner.zip, VkHackTool.zip (en falsk hacking værktøj, der angiveligt suppports det VKontakte sociale netværk), World of Tanks 2017.txt.exe (installationsprogram til den populære “World of Tanks” spil),

dice_bot.exe, snyde v5.4.3 2017.exe og Vk.com BulliTl.exe.

Ovidiy Stealer Mekanisme af infektion

Adskillige version af Ovidiy Stealer er blevet identificeret, formentlig alle af dem er baseret på samme motor og kode. Det er muligt, at kun mindre ændringer af den oprindelige kilde har produceret et utal af varianter. Den malware selv er skrevet ved hjælp af .NET framework, der gør det kompatibelt med alle moderne versioner af Microsoft Windows.

Malwaren følger en prækonfigureret adfærdsmønster som anvist af de forskellige hackere og kollektiver. Den indledende sikkerhed analyse viser, at alle tagne prøver forbundet med trussel brug følge typiske browser hijacker kommandoer.

Ovidiy Stealer påvirker de mest almindeligt internet-relaterede applikationer: Opera, den Filezilla FTP-klient, Google Chrome, Opera og etc. Da er baseret på en modulær tilgang hackere kan købe ekstra moduler til malware motor for at tilføje understøttelse af yderligere programmer. Den Ovidiy Stealer malware kan ændre væsentlige indstillinger på de installerede kunder og tjenesteydelser samt stjæle de gemte kontooplysninger, formulardata, historie, bogmærker og overvåge alle brugerinteraktion.

Den Ovidiy Stealer motor rapporterer automatisk de inficerede værter for en hacker-kontrolleret kommando og kontrol (C&C) server. Forskerne rapporterede, at dette er efterfulgt af en data-session, der sender vigtige oplysninger om de inficerede computere. Den malware motor indbefatter en kraftig informationsindsamling funktion som sender følgende data til hackere:

- kompromitterede Applikationer - Alle inficerede programmer og kompromitterede hjælpeprogrammer, samt engagerede ændringer rapporteres til hackere. Dataene giver remote kriminelle til at få et overblik over ofrene og deres brug af forskellige programmer.

- Høstet data - Ovidiy Stealer kan udtrække og videresende alle gemte formulardata på de inficerede maskiner som anvist. Dette kan omfatte følsomme kontooplysninger og passwords. Ved hjælp af denne funktion de hacker operatørerne er i stand til at udføre identitetstyveri forbrydelser.

- System data - Omfattende hardwareinformation udvindes af smittede ofre. De indsamlede data kan bruges af hackere til at generere statistik på de mest sårbare værter, og det hjælper dem til at koordinere yderligere angreb.

Hver kompromitteret computer tildeles et unikt infektion id der beregnes ved hjælp af indsamlet under hardwarescanningen værdier. Analysen af de tilfangetagne prøver fremvise nogle tegn på brug af open source-værktøjer nemlig LitehTTP bot, der kan bruges til at indlede kontrol af de inficerede værter. Hvis der findes nogen ansøgning legitimationsoplysninger fra de berørte applikationer et netværk session indledes der rapporterer følsomme oplysninger til de fjerntliggende hacker-kontrollerede servere.

Har dit system blevet inficeret med malware, såsom Ovidiy? Tjek nu.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter