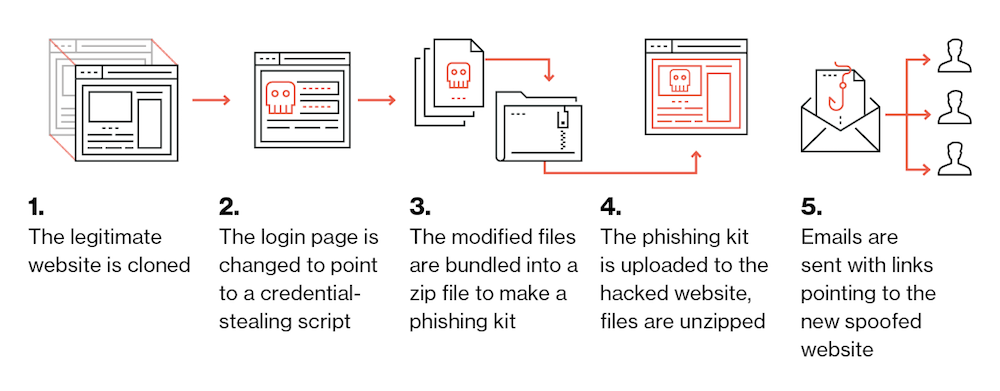

Phishing kampagner kører de fleste af de ondsindede angreb i naturen, og da det viser sig, cyberkriminelle har fundet en effektiv måde at optimere deres virkning. En ny undersøgelse afslører, at angriberne ofte genbruge phishing-websteder på tværs af flere værter ved at samle stedets ressourcer i et phishing-kit.

Pakkerne bliver så uploadet til et normalt kompromitteret vært. Filerne i kittet er ekstraheret, og phishing e-mails sendes fører til nye phishing-websted. Hvad er spændende er, at der er tilfælde, hvor de phishere forlader disse kits bag, så sikkerhedseksperter til at downloade og undersøge dem.

Forskere Analysere 66,000 URL'er og 7,800 Phishing Kits

I rapporten, Duo sikkerhedseksperter har undersøgt 66,000 URL'er og mere end 7,800 phishing kits. Dette er, hvordan de fandt to kits, som blev brugt på mere end 30 værter.

Andre opdagelser omfatter:

– Mange phishing kits var designet til at omgå detektion ved brug af .htacess filer og PHP-scripts bruges til at blokere forbindelser fra af trusler selskaber baseret på funktioner såsom kilde IP-adresse intervaller, og HTTP henvisende af bruger-agent header.

– Individuelle angribere fra forskellige kampagner blev spores af parsing hver phishing kit til e-mail adresser. En skuespiller, hvis e-mail-adresse blev fundet i mere end 115 unikke phishing kits blev opdaget.

– Unikke phishing kits på tværs af flere værter var sporet. Masser af kits set på 30 forskellige værter blev fundet, hvilket betyder, at angriberne lanceret flere phishing kampagner med det samme kit.

– Mere end 200 forekomster af backdoored phishing kits blev beskrevet. Hvad betyder det? De phishing kit forfattere sælger backdoored kits til andre angribere, så de får adgang til de kompromitterede værter.

– Phishing kits meste beliggende på kompromitterede WordPress sites, og i 16% af tilfældene kits blev fundet på HTTPS sites.

– Kort sagt, re-hjælp af phishing kits forbedrer ROI af disse kampagner, og det skåner også cyberkriminelle tidspunktet for at genskabe forskellige aktiver for hver ny kampagne.

For mere information, springe til fuld rapport.