Der er en ny udnytte kit i byen, og det hedder Spelevo EK. Ifølge rapporter, exploit kittet anvender CVE-2018-15.982 sårbarhed for at få adgang til unpatched systemer. Sårbarheden ligger i Flash Player.

Flash Player versioner 31.0.0.153 og tidligere, og 31.0.0.108 og tidligere har en use after free sårbarhed, læser sin officielle rådgivende. Succesfuld udnyttelse af fejl kan føre til kørsel af vilkårlig kode.

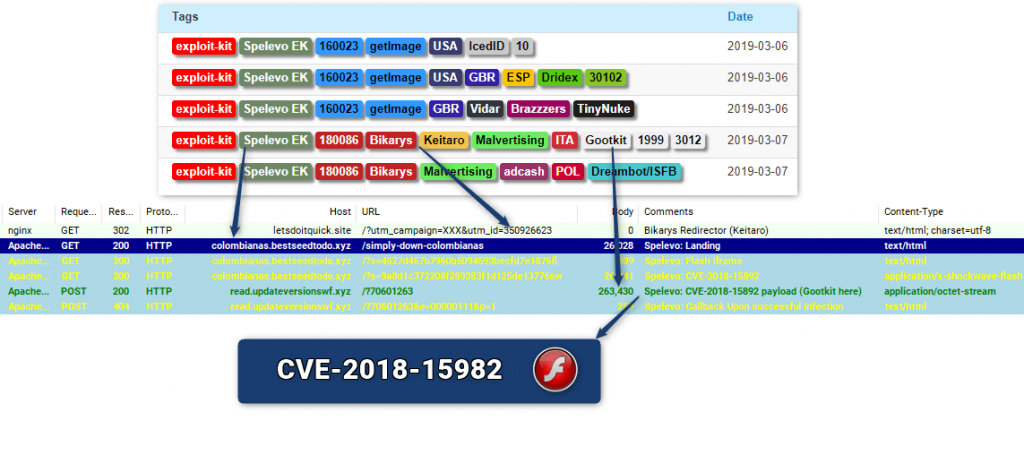

Tidligere i denne måned, malware forsker Kafeine tweetet om den nye udnytte kit:

Det ser ud som om der er en ny EK i byen (CVE-2018-15.982 inde). Se 85.17.197[.101. Jeg troede først, om GrandSoft men det er ikke det. Minder SPL EK (en evolution?). Going for “Spelevo” som navn.

Den CVE-2018-15.982 sårbarhed blev tidligere brugt i målrettede angreb, hvor angribere brugte ondsindede Word-dokumenter, der indeholdt en Flash-fil med sårbarheden. Word-dokumentet var inkluderet i en RAR arkiv med et JPG billede. Ved udløsning af Flash sårbarhed, malware ekstraheret RAT kode indlejret i JPG billedet.

Spelevo Exploit Kit CVE-2018-15.982 Tekniske Detaljer

Den Spelevo udnytte kit menes at have visse ligheder med ”SPL EK”. Bemærk, at SPL udnytte kit blev hovedsagelig set i 2012 og 2013, og var oftest forbundet med ZeroAccess og Scareware / FakeAV.

Brugen af CVE-2018-8174 sårbarhed er blevet spottet der såvel, malware forskere siger.

Exploit kit distribuerer muligvis Backdoor.Win32.Gootkit.K også kendt som Gootkit bagdør. Sidste år, angribere hacket ind MailChimp netværk til at sende falske fakturaer og e-mails redet med malware, Gootkit inkluderet. I et enkelt tilfælde, Red Bull Records’ MailChimp konto blev kompromitteret og misbruges til at distribuere en Apple-tema phishing e-mail. Det viste sig, at MailChimp netværk blev misbrugt til at distribuere den bagdør i fire hele måneder, nævnte forsker Kevin Beaumont.

Hvad skal man gøre, hvis du mener du er blevet kompromitteret

Den allerførste ting at gøre, er at opdatere din Flash Player for sin seneste udgave, der er ikke kan udnyttes. Som allerede sagt, CVE-2018-15.982 er en sårbarhed, der gør det muligt at køre skadelig kode i Flash Player op til 31.0.0.153. Sårbarheden blev lappet på December 05, 2018. Du kan henvise til den officielle sikkerhedsbulletin for yderligere detaljer.

Det næste skridt er at sikre, at dit system ikke er blevet påvirket af malware. Hvis du scanne dit system med en anti-malware program, og programmet registrerer en bagdør såsom Gootkit, du bør overveje at fjerne truslen straks. At have en bagdør eller en hvilken som helst form for ondsindet software på dit system kan føre til en række katastrofale scenarier.

En bagdør Trojan, eller en rotte, anvendes til at give fjernadgang til inficerede system eller netværk. Takket være bagdøre, cyberkriminelle får at beslutte, hvornår at indlede udnytte, og hvad ondsindede aktiviteter vil finde sted i angrebet. Bagdøre kan anvendes til at sende og modtage data, lancere operationer, vise oplysninger eller genstarte pc'en. En inficeret computer kan også blive en tavs deltager i et botnet eller zombie-netværk.