En ny farlig hacker taktik er blevet identificeret som den ZeroFont phishing angreb, som er ansvarlig for infektioner forårsaget af Office 365 manipulation. Dette gøres ved hjælp af social engineering taktik, der manipulerer brugerne i at interagere med vedhæftede dokumenter, der indeholder nul-size skrifttyper. Denne teknik har været en succes og bliver gearede i et igangværende angreb mod mål på verdensplan.

ZeroFont Phishing angreb Udnytter Office 365 mod Brugere

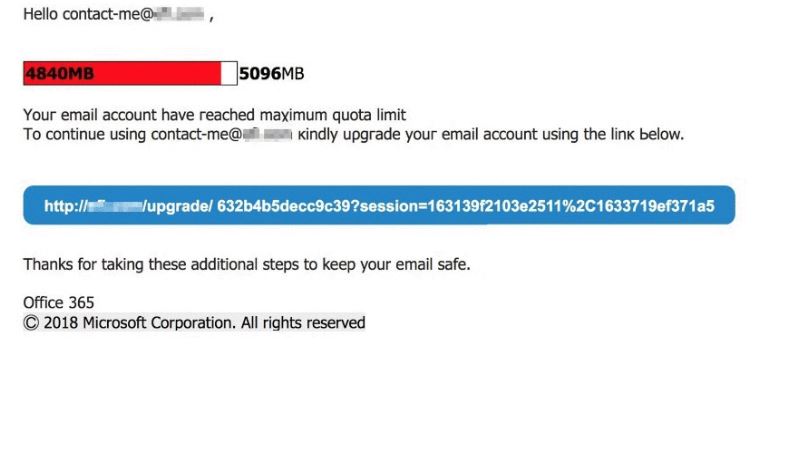

De sikkerhedseksperter, der afslørede oplysninger om ZeroFont phishing angreb fremvist, at den vigtigste leveringsmetode er direkte meddelelser, som har været i stand til at narre flere anti-spam-filtre. Modtagere modtage e-mails, der ser ud som legitime meddelelser fra populære tjenester. De hackere bruger tekst og grafik, der er truffet, og designe de e-mails med de samme metoder. Den phishing angreb er markeret enestående, da det bruger en helt ny måde af snydere mennesker i samspil med de farlige elementer. Ifølge forskerne en af de vigtigste egenskaber er brugen af Office 365 som cloud-tjeneste. De følgende trin er lavet af hacker operatørerne bag kampagnen:

- De kriminelle ser orkestrere kampagnen mod Kontoret 365 e-mail-brugere. De kan profilere dem ved hjælp af høstet oplysninger eller arbejde sammen med grupper, der har deres personlige oplysninger for at oprette personlige mesages.

- Meddelelserne sendes til Office 365 servere og bypass Microsofts algoritmer ved hjælp af en naturlig sprogbehandling bypass.

- Brugerne modtager meddelelser i deres indbakke, der vises som standard sikkerhedsmeddelelser.

Den mest om faktum er, at hackere har været i stand til at finde en måde at gå rundt Microsofts spamfiltre. Dette gøres ved at efterligne de designelementer af rigtige legitime meddelelser såsom vandmærker, meddelelser om ophavsret og etc. Beskederne er konstrueret, så de kan korrelere med afsenderen og modtagerne, samt passer ind sammenhænge, der kan præsentere en reel kunde eller tjeneste emne. De optagne prøver synes at udgive 365 kvotegrænse underretninger.

Grunden til angrebene kaldes “ZeroFont” skyldes en hidtil ukendt teknik, der udnytter nul-størrelse tekstens indhold. Tilfældige tekststrenge er indsat i budskaberne og programmeret med en skriftstørrelse 0, dette er fortolket af e-mail-servere og de grafiske brugergrænseflader på den rigtige måde. Disse tekststrenge er ikke synlige for brugerne. Samtidig algoritmen læser skjult tekst og flag det som sikkert indhold, der leveres til modtagerne.

Konsekvenser af The ZeroFont Phishing angreb: Beyond Office 365

Den ZeroFont phishing angreb repræsenterer den seneste roman tilgang, hackere tager i at levere falske beskeder til deres foreskrevne mål. A er blevet fundet i Microsofts algoritme svaghed, der håndterer naturligt sprog gennem skriftstørrelse ændring af tilfældige bogstaver. Offentlige oplysninger om sådanne stor effekt sårbarheder er indsendt af sikkerhedseksperter, efter at selskabet har behandlet spørgsmålet.

Anvendelse af denne teknik kan være rettet mod andre e-mail-hosting-tjenester og cloud-software. De kriminelle grupper kan bruge det til ondsindede handlinger såsom følgende:

- ransomware Deployment - Hackerne kan sende virus gennem e-mails ved enten at fastgøre dem direkte som filer eller hyperlinks dem i kroppen indhold.

- Malware Redirect - En sådan e-mails kan bruges til at omdirigere ofrene til hacker-kontrollerede steder.

- spammeddelelser - Ved at overvinde den tilhørende spamfiltre virksomheder, hackere og andre interesserede kan levere personlige og ikke-personlige beskeder til reklame formål.

På dette punkt er der ingen oplysninger om antallet af berørte filer eller de hackere, der udnytter den ZeroFont phishing angreb.