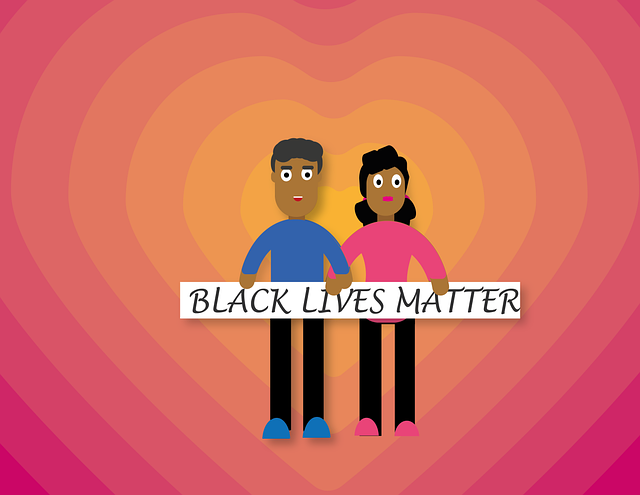

Trickbot-Trojaner verbreitet sich über gefälschte Inhalte von Black Lives Matter

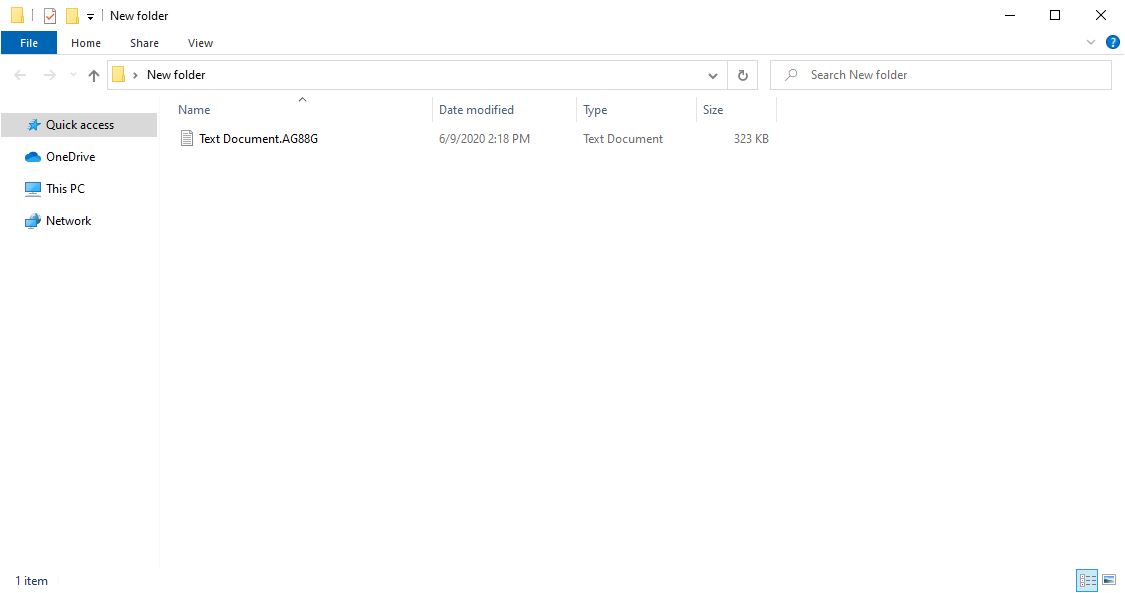

Computerkriminelle verwenden verschiedene Phishing-Seiten und andere Arten von Webinhalten im Zusammenhang mit der Protestbewegung Black Lives Matter und liefern infolgedessen den Trickbot-Trojaner. Diese Malware wurde im Laufe der Jahre hauptsächlich eingesetzt…