Weihnachten steht vor der Tür! Leider, in den Bereichen Malware und Cyber-Betrug, das Kommen des Winterferien trägt einen Hauch von Bitterkeit. Es ist die Zeit des Jahres, wenn cyberkriminellen Aktivitäten der Decke trifft. Davon abgesehen,, Es sollte niemanden überraschen, dass die Locky-Ransomware wieder zum Leben erweckt wird, in einer brandneuen Kampagne, der problemlos weitere Aktivitäten im Namen der Betreiber von Locky's folgen könnten.

verbunden: Android Banking Trojan Stiehlt Geld von Online-Banking-Nutzer

Neben Ransomware, Android-Nutzer sollten besonders wachsam sein, da der Winter die beliebteste Zeit für Banking-Malware zu sein scheint. Weihnachten kann einen Monat entfernt sein, Aber wir sehen bereits einen Anstieg bei Android-Kampagnen, die auf berühmte Banken abzielen. Fortinet-Forscher haben bereits eine solche zielgerichtete Kampagne bekannt gegeben 15 verschiedene Mobile-Banking-Apps für deutsche Banken. Es ist durchaus möglich, dass weitere Banken oder andere Organisationen in zukünftigen Versionen dieser Malware hinzugefügt werden, Forscher schreiben.

Diese Banking-Malware wurde entwickelt, um Anmeldeinformationen zu stehlen 15 verschiedene Mobile-Banking-Apps für deutsche Banken. Es hat auch die Fähigkeit, mobilen Antiviren-Apps zu widerstehen, sowie behindern 30 verschiedene Antivirenprogramme und verhindern, dass sie gestartet werden.

Wie wird die Malware auf einem Android-Gerät installiert??

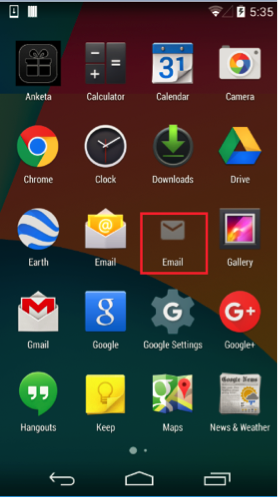

Offenbar, Die Malware gibt sich als E-Mail-App aus. Nachdem es installiert ist,, Im Launcher wird ein Symbol angezeigt. Dies ist, wie es aussieht:

Nach der Installation der bösartigen App, Geräteadministratorrechte werden gewährt. Wenn der Benutzer eine gezielte Banking-App startet, Die Malware sendet eine Anfrage über HTTPS an ihren Command-and-Control-Server für die Nutzlast. Die C&Der C-Server antwortet mit einer gefälschten angepassten Anmeldeseite. Die bösartige App zeigt ein gestaltetes Anmeldebildschirm-Overlay über der legitimen App an. Auf diese Weise sammelt die bösartige App tatsächlich die eingegebenen Bankdaten. Außerdem, Die Cyberkriminellen haben für jede der Zielbanken einen anderen Anmeldebildschirm erstellt.

verbunden: Dresscode Android Malware und ihre Gefahren für Anwender

Die Malware ist auch darauf ausgelegt, das Symbol vor dem Launcher zu verbergen. Aus diesem Grund glauben Opfer möglicherweise, dass sie die App nicht installiert haben. Während im Hintergrund, jedoch, die Malware wird versuchen, etwa zu verhindern 30 verschiedene mobile Antiviren-Apps nicht starten. Die Malware wird auch

- Sammeln Sie Daten über das Gerät;

- Sammeln Sie die installierte App verloren;

- Schicken Sie alles an C&C-Server;

- Warten Sie auf weitere Anweisungen.

Laut Fortinet Forscher, Die Malware kann SMS-Nachrichten abfangen, Massen-SMS versenden, Aktualisieren Sie die Ziel-App-Liste, und legen Sie ein neues Passwort für das Gerät fest. Die Malware könnte auch zu weiteren bösartigen Aktivitäten fähig sein.

Kreditkartendaten stehlen kann die Schadsoftware noch nicht, aber dies könnte auch zu seinen Fähigkeiten hinzugefügt werden.

Wie können Opfer die bösartige App entfernen?

Betroffene Benutzer sollten zunächst die Geräteadministratorrechte der Malware deaktivieren. Dies erfolgt in Einstellungen -> Sicherheit -> Geräteadministratoren -> Geräteverwaltung -> Deaktivieren. Opfer sollten die Malware dann mit Hilfe von deinstallieren Android Debug-Brücke über die Verwendung von 'adb deinstallieren [Paketnamen]'.