Nachrichten haben vor kurzem ausgebrochen, dass die gleiche Hacking Gruppe, die erkannt wurden, die zur Verbreitung von Malware, bekannt als „Olympic Destroyer“ noch aktiv sein und unterschiedliche Bedrohungspräventionseinrichtungen in ganz Europa und Finanzanlagen in Russland Targeting.

Nachrichten haben vor kurzem ausgebrochen, dass die gleiche Hacking Gruppe, die erkannt wurden, die zur Verbreitung von Malware, bekannt als „Olympic Destroyer“ noch aktiv sein und unterschiedliche Bedrohungspräventionseinrichtungen in ganz Europa und Finanzanlagen in Russland Targeting.

Die Malware hat erstmals während der Olympischen Winterspiele in Pyeongchang an Popularität gewonnen, Südkorea. Damals, Es wurde schnell festgestellt, dass der Schadcode Teil eines Cyber-Sabotage-Hacks ist, der einen zerstörerischen Wurm verbreitet und höchstwahrscheinlich auf die Netzwerke von Organisationen abzielt, um Aufklärung durchzuführen und sich selbst zu replizieren, während er unentdeckt bleibt. Sicherheitsexperten haben die Malware als ein Teil einer sehr gut organisierten Betrieb berichtet. Aber auch wenn der Hack wurde organisiert, die Angreifer hinter diesen Malware haben ein paar ziemlich schwere Fehler gemacht, die Nutzer dazu beigetragen, zu erkennen und auch Beweise für den Hack beweisen.

Die Aktivität und Ende Ziel der Olympischen Destroyer

Das Ziel der Olympischen Zerstörer war Organisationen zu betreten und für digitale Signaturen suchen und diese Signaturen, um zu schmieden, um es als scheinen, wenn die Malware von Lazarus gemacht wurde APT, eine Hacker-Einheit, gläubig t aus Nordkorea sein. Jedoch, Sicherheitsforscher kamen schnell zu dem Schluss, nach unten, dass die Malware kann überhaupt von Lazarus nicht gemacht wurde. Außerdem, Die Malware wurde auf mehrere chinesische Hacker verbunden, wie es Code aus verschiedenen Bedrohung Akteure hat, wie die einige Leute, die hinter waren BadRabbit und die berühmte zivile Ransomware Viren.

Weiter, Forscher haben festgestellt, dass die Infektion Verfahren der neuen Variante des Olympischen Zerstörers gemacht wurde anspruchsvoller zu sein als zuvor, aber in Bezug auf Infektionsmethoden, es wurde von den Angreifern optimiert und vereinfacht. Es wird jetzt mit den folgenden Technologien Systeme und Selbst propagieren zu infizieren:

- VBA-Code.

- Power Shell.

- MS HTA.

- JavaScript.

- Power Shell.

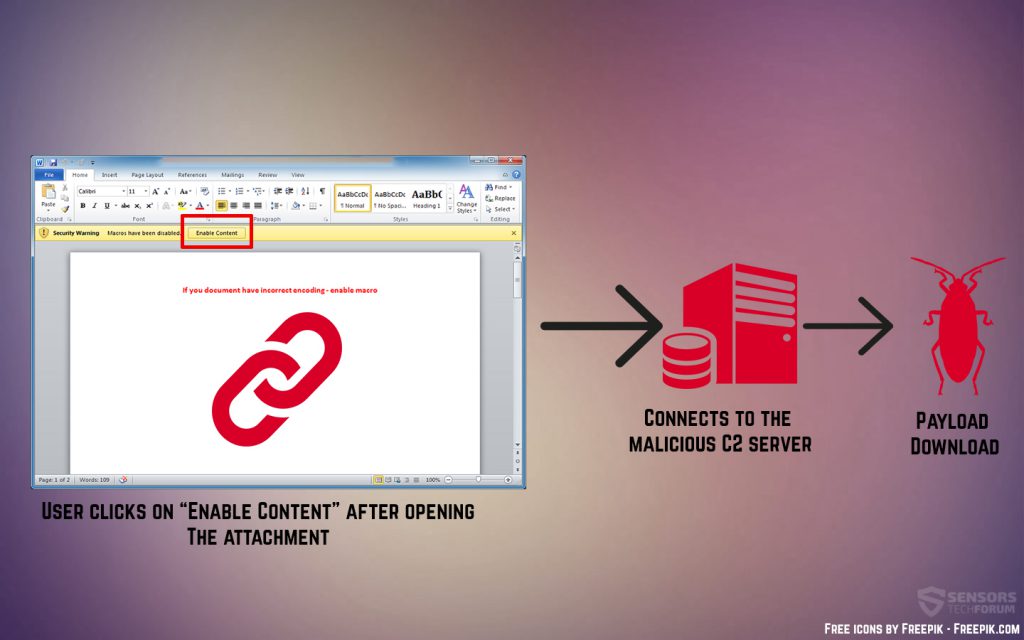

Eine besondere kürzliche Infektion Datei nach Malware Forschern Berichte war ein Microsoft Word-Dokument, namens Spiez CONVERGENCE.doc, die in der Tat, enthält schädlichen Makros. Diese Makros infizieren Opfer, sobald sie die Bearbeitung der Inhalte nach dem Öffnen der Dokumente akzeptieren. Außerdem, Forscher berichten auch, dass die Makros selbst stark verschleiert wurden, was bedeutet, dass sie nicht leicht erkannt werden können. Hier ist, wie eine solche Infektion Prozess funktioniert:

Sobald löst das Opfer die Makros, sie führen einen Befehl in Powrshell. Dieser Befehl wird auch versteckt und das infizierte System zeigt keine Anzeichen für infiziert. Wenn das Skript injiziert wurde, es läuft einen neuen Powershell-Skript. Danach eine sogenannte „Array-basierte Neuanordnung“ auftritt, die mutieren den ursprünglichen Code und verbergen alle Befehle ausgeführt werden, um den Hacker zu schützen,. Beispielsweise, eine Sache, dass diese verstecken kann, ist der IP-Adresse des Hackers, oder genauer gesagt, dass der Steuer- und Kontrollserver.

Nachdem dies geschehen ist, die Malware nutzt eine Backdoor Kontrolle über den Computer des Opfers als Teil eines nehmen Stufe beendet 1 Infektions. Dann, es ist eine zweite Stufe auszuführen Stufe 2 Infektion Malware, die einen noch größeren Poweshell Scrip läuft, die eine andere Nutzlast Datei herunterlädt. Tis-Datei wird als Powershell Reich bekannt, und es ist ein Open-Source-Projekt, in der Sprache Python und Powershell-Sprache geschrieben. Es ermöglicht den Hacker manipulieren Computer fernsteuern, ohne jede Form von Dateien auf dem infizierten Computer mit Wohnsitz. Interessant ist, dass die Forscher behaupten, dass diese Art von Techniken Hacking, die oft datei weniger verwendet werden, sind von Stift-Prüfung Unternehmen, um für die Prüfung der Stärke eines Unternehmens Hacking zu schaffen. In Wirklichkeit, das Werkzeug effektiv mit dem Hauptzweck der Informationen verwendet stehlen.

Was soll getan werden?

Laut den Forschern, es ist sehr wichtig, alle Ports auf Netzwerke zu sichern und lernen, wie man effektiv Ihre Organisation von Speer-Phishing zu schützen und böswillige E-Mail-Kampagnen, kann nicht nur dateilose, da diese Art von Wurminfektionen sein, sie können aber auch automatisch verteilt, sobald die erste Infektion auf dem Organisationsnetzwerk stattfindet. Und mit einer anderen großen Sportveranstaltung bereits im Gang, die FIFA Weltmeisterschaft 2018, es wurden bereits Infektion Kampagnen ,auf die Weltmeisterschaft von Bedrohung Akteuren im Zusammenhang.