Es gibt viele spezialisierte Linux-Distributionen, die mit Sicherheit im Verstand entworfen werden. Auch wenn es universelle Distributionen, die für praktisch alle Nutzungs viele Administratoren gerecht, betroffene Bürger und Penetrationstester wählen in der Regel spezifisch diejenigen. In diesem Artikel werden einige der Top-Auswahl zeigen in 2019 prospektive Verteilungen über und die Gründe, warum Nutzer sollten sie installieren.

Sicherheit und Datenschutz Linux Distributionen in 2019 - Überblick

Sicherheits Distributionen sind eine der wichtigsten Arten von Linux-Betriebssystemen, die Computer-Anwender können wählen aus. Und obwohl Allzweck- Ausgaben wie Ubuntu und OpenSuSe können leicht für das private Surfen verwendet werden, Penetrationstests oder Penetrationstests Trage, die Freigaben, die für diese Zwecke erstellt werden, haben einen deutlichen Vorteil. Sie kommen vorkonfigurierter Software mit allen notwendigen, in einigen Fällen optimierte Konfigurationen sind leicht verfügbar.

Was wichtig ist, zu sicherheitsrelevanten Distributionen ist, dass sie nicht die üblichen Endbenutzer aufblasen haben könnten und konzentrieren sich auf den relevanten Anwendungsfällen - zum Beispiel eines Privatsphäre-zentrierten Betriebssystem kein P2P-Clients und Service enthält, die die IP-Adresse übertragen werden und offene Ports an den Maschinen zum Zweck der gemeinsamen Nutzung von Daten.

Linux-Distributionen Catering für Penetrationstests oder gerichtsmedizinische Untersuchung können besondere Bestimmungen enthalten, die nicht mit der lokalen Festplatte manipulieren, wenn aus dem Speicher laufen. Dies ist sehr wichtig, da es die für die Festplatteninhalte können unverändert bleiben. Erst nachdem der Benutzer Zugriff auf den Datenträger zu schreiben gegeben hat, können solche Aktionen stattfinden dürfen. Dieser Mechanismus ist auch mit Privatsphäre-Schutzsystemen beobachtet, sie werden aus dem Speicher laufen und spezielle Einstellungen Web-Browser-Konfiguration haben, um ein Mindestmaß an Informationen zu den Websites zu senden und Dienstleistungen, die die Benutzer verfolgen können.

Die Linux-Distributionen, die gemacht werden für Penetrationstests enthalten oft spezielle Hardware-Optimierungen in den Kernel-Code, der für eine bessere Wireless-Karte Leistung ermöglichen kann. Dies ist sehr wichtig, da einige der Verfahren auf statistische Daten und Metriken beruhen, die von Sicherheits-Scans erhalten werden.

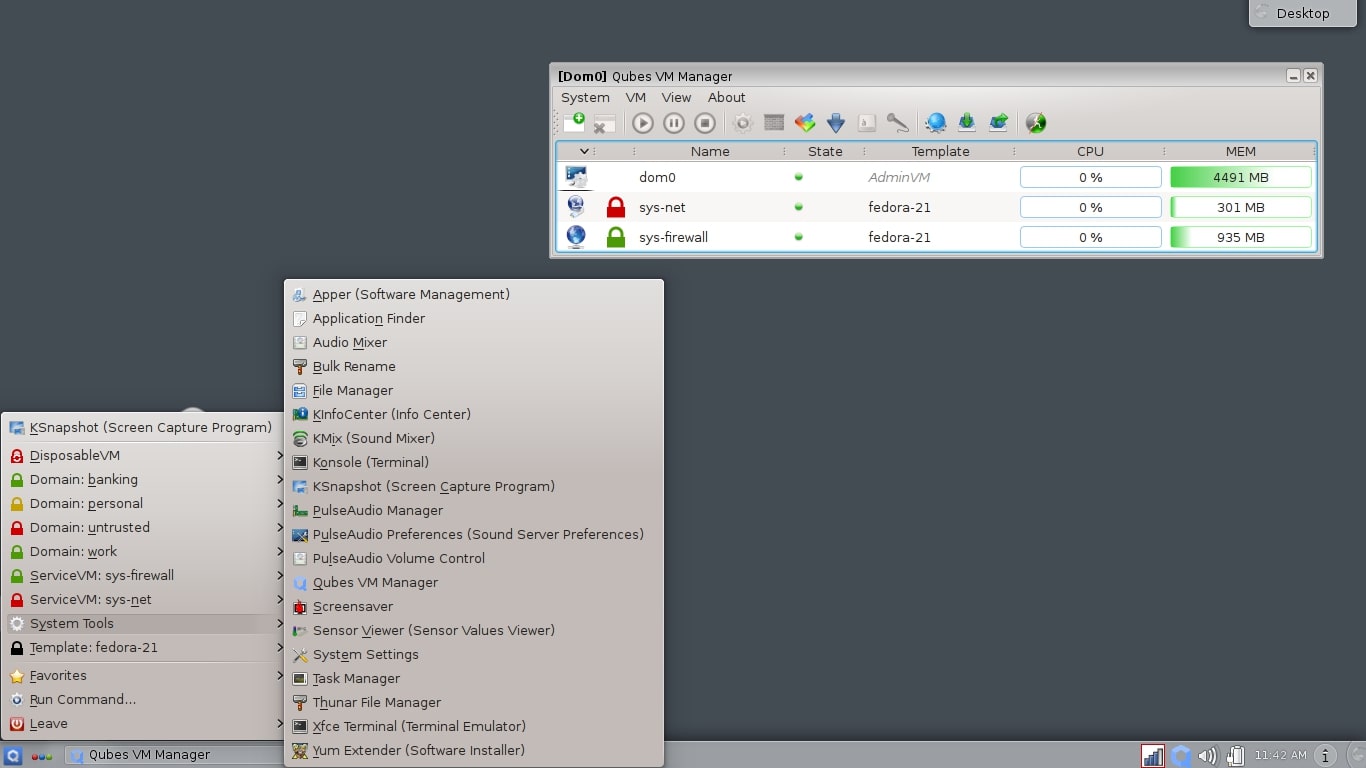

Qubes OS – Sicherheit durch Abschottung Eine beliebte Wahl

Qubes OS ist eine beliebte Wahl für Sicherheitsexperten bei der Ausführung bestimmter Dienste verlangt, dass sie voneinander getrennt sind,. Dies wird durch die Implementierung eine deutliche Annäherung getan genannt Virtualisierung Sicherheit durch Kompartimentierung. In Wirklichkeit ist der Effekt, dass jeder Dienst oder die Anwendung wird auf einem separaten isolierten Komponente ausgeführt werden genannt qube (daher der Name Qubes OS). Per Definition können diese infizierten Browser verhindern, Datei Viren und andere Malware aus dem Zugriff oder Änderung der Rest des Systems.

Endbenutzer können jede isolierte Anwendung unterscheiden durch farbige Fenster Browser darlegt - eine einfache Möglichkeit, visuell individuelle Software identifizieren. In der Praxis geschieht auch, wenn ein Virenausbruch wird es nur auf den jeweiligen Farbbehälter begrenzt werden.

Was ist es wichtig, dass die einzelnen Qubes Einweg sind - sie können leicht angehalten und von dem Inhalt der Festplatte und Speichern in einem sauberen Host resultierenden auf dem verschiedenen Anwendungen und Dienste ausgeführt werden, entfernt werden. Die Behälter können sowohl die Software und Hardware-Isolat. Als Ergebnis gemeinsame Vektoren Angriff wird innerhalb einer bestimmten Fläche des Betriebssystems und verhindern breiteren Infektion enthalten sein.

Nützliche Funktionen des Qubes OS-Betriebs ist die Fähigkeit, Desinfizieren von PDF-Dokumenten und die optionale Whonix hinaus die es ermöglicht, einen einfachen Zugang zum TOR anonymes Netzwerk.

Aufgrund der Tatsache, dass Qubes können für verschiedene Zwecke verwendet werden, wird es zu den beliebtesten Linux-Distributionen rangiert die nützlich sind, nicht nur für die Sicherheit und den Datenschutz gesinnten Anwender, sondern auch für andere Fälle als auch.

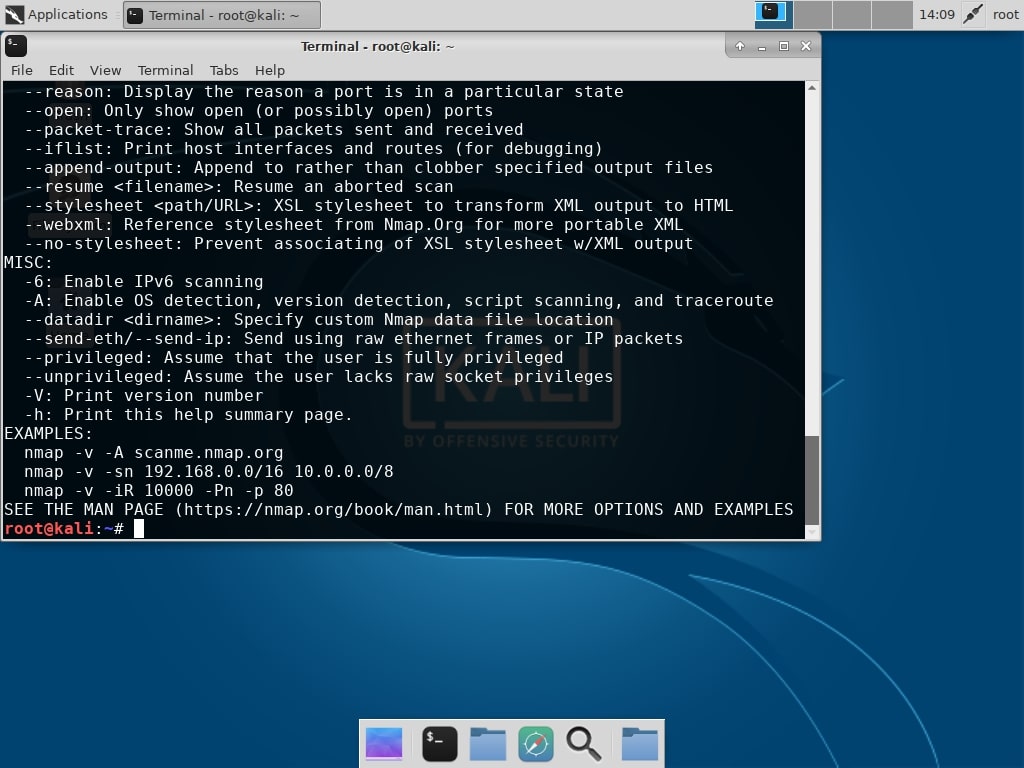

Kali Linux - Der Industriestandard für Penetration Testing

Wenn Penetrationstests betrifft eine der am häufigsten aufgeführten Distributionen ist Kali Linux. Im Laufe der Jahre hat es sich sowohl von den beiden Hackern und Sicherheitsexperten von Laien und Experten zu trauen. Dies ist aus der Tatsache ersichtlich, dass die meisten der Penetrationstests Tutorials und Sicherheitsleitfäden im Internet und diese besondere Verteilung in Fachkursen Exponate demonstriert. Nicht nur ist die Verteilung für diese Anwendungsfälle optimiert es zusätzlich einige einzigartige Eigenschaften bietet, die es von anderen Projekten gesetzt.

Die ISO-Dateien vollständig angepasst werden können Rezepte und Tools, Dies ist besonders praktisch für Teams und Unternehmen, das Kali für bestimmte Umgebungen und / oder Aufgaben entwerfen. Ein gutes Beispiel ist die sogenannte ISO von Doom, die so eingerichtet ist, dass sie ein selbstinstallierendes, Reverse VPN Auto-Anschluss, Netzwerk überbrück Bild von Kali. In der Mehrzahl der Fälle die Benutzer es booten mit einem des Live-Disk-Images - eine hartnäckiger Lauf Option ist verfügbar, sowie Festplattenverschlüsselung. Als solches kann das Bild mehrere Lagerprofile Haus.

A “nuke-Option” ist in dem Live-Disk-Images zur Verfügung, die alle Daten auf den zugänglichen Festplatten gefunden sicher löscht. Dadurch wird sichergestellt, dass sie nicht wie die Funktionen starke Algorithmen, die vollständig Null-out der Inhalt verwenden wischen wiederhergestellt werden.

Die Kali Linux-Distribution enthält Metapakete in seinen Repositories, die Sammlungen von Toolsets herausziehen (Anwendungen und Dienste) nützlich für bestimmte camapigns orchestriert oder bestimmte Aufgaben Durchführung. Es ist auch eines der wenigen Distributionen, die erweiterte Zugriffsfunktionen implementieren - sowohl Sprach-Feedback und Braille-Hardware wird unterstützt.

Die Distribution enthält mehr Fach Versionen für Plattformen und Geräte, einschließlich der folgenden:

- Unbeaufsichtigte PXE-Installation - Kali Linux Bilder können über das interne Netzwerk bereitgestellt werden unter Verwendung des PXE-Boot-Option. Dies ist möglich, dass sowohl das Originalbild und alle angepassten Versionen, die die Benutzer erstellen können.

- Himbeer Pi und Armvorrichtung - Die Kali Linux-Entwickler liefern Bilder für Board-Computer wie das Raspberry Pi so dass sie in verschiedenen Umgebungen verwendet werden, einschließlich IoT-Geräte und Low-Power-Computer.

- Kali Linux Nethunter - Dies ist ein spezielles ROM-Overlay für ASOP und Nexus Reihe von Handys.

- Kali Linux auf Android - Ein Spezialist App namens Linux Deploy ermöglicht Kali Linux in einer chroot-Umgebung auf Android-Systeme installiert werden.

- Cloud-Pakete - Die Verteilung kann in einer Cloud-Umgebung als Kali Linux eingesetzt werden hat Amazon EC2 Bilder veröffentlicht.

All diese Argumente beweisen, dass Kali Linux in der Regel die bevorzugte Verteilung ist, wenn Penetrationstests auf Computern und Netzwerken leitend. Es wird sowohl von Hackern übernommen, Sicherheitsexperten und auch als Beispiel in den Bereichen Bildung und Ausbildung von Fachleuten verwendet.

verbunden: Kali Linux - Dieses ist, was Sie wissen müssen, bevor Sie beginnen

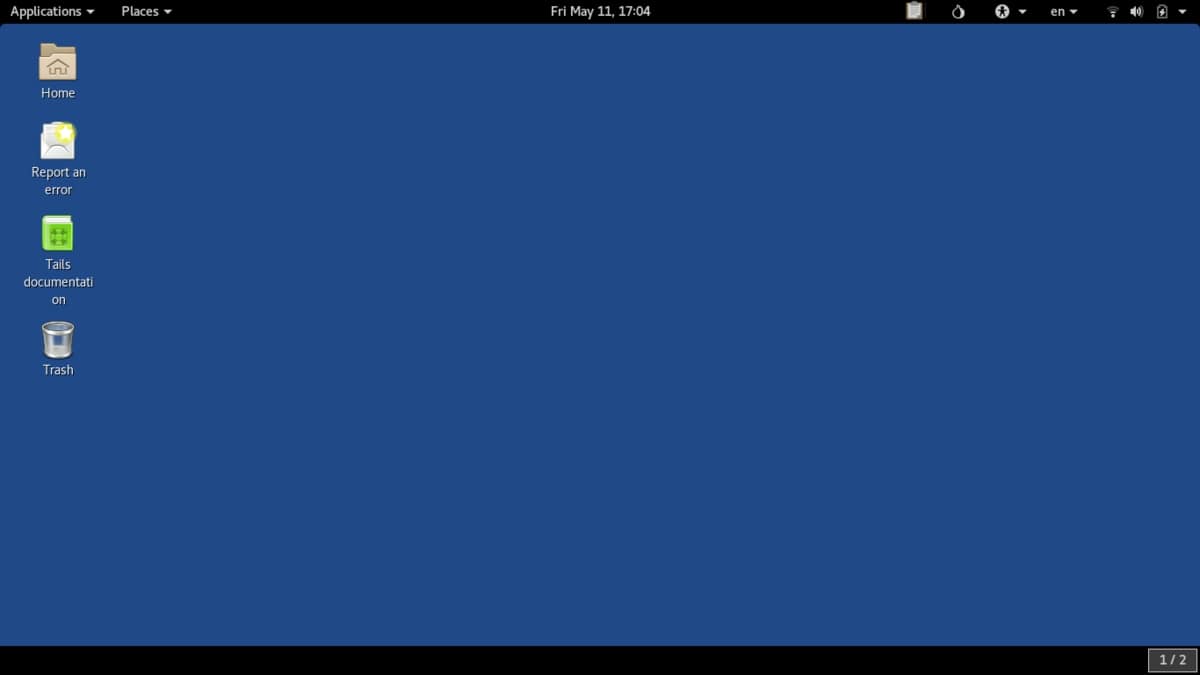

Tails Linux – Anonymes Surfen für alle

Die Tails Linux-Distribution ist ein Spezialist Mitteilung, die beide bewahren soll Privatsphäre und Anonymität beim Surfen. Es ist am meisten bekannt für eine der wichtigsten Instrumente ist die Zensur zu umgehen, indem sie auf die weltweite anonymen TOR-Netzwerk verbindet. Die etablierten Verbindungen werden über Server und Endpunkte auf dem ganzen Planeten getunnelt, die Seiten, auf die zugegriffen werden, haben keine Möglichkeit zu wissen, wer genau ist es Besuch.

Das System funktioniert so, dass es von einem Live-CD-Medium läuft und hinterlässt keine Spuren auf dem Inhalt der Festplatte, alle Programme aus dem Speicher ausgeführt. E-Mail-Kommunikation und Instant-Messaging-Protokolle sind gesichert mit state-of-the-art Verschlüsselungstool, das im Bundle erhältlich.

Benutzer können wählen, um die Verteilung zu verwenden, wie es ist vorkonfiguriert, dass das Tor-Netzwerk anonymous standardmäßig zu verbinden,. Die Sicherheitsregeln blockieren alle direkte Verbindung zu den Internet-Seiten, die nicht aus Sicherheitsgründen durch TOR geroutet. Es ist besonders nützlich für Journalisten und Informanten, wie es die meisten der Internet-Zensur umgeht, die durch den Staat und Internet Service Provider in einigen Ländern verwaltet wird. Mit den anonymen Netzwerken erlaubt es, die Website-Besucher ihre Lage und Zugang Internet-Sites und -Dienste zu verbergen, die otherwsise unzugänglich sein kann. Ein weiterer Vorteil ist, dass die TOR-Netzwerke können tatsächlich gegen bestimmte Arten von Cyber-Attacken schützen wegen der Art, wie die Verbindungen hergestellt werden.

Tails Linux-Distribution ist so konfiguriert, keine Spuren zu hinterlassen - selbst wenn eine Swap-Partition identifiziert wird, wird es keine Daten an sie schreibt, um von der Lage zu sagen, all möglichen Forensik-Experten zu vermeiden, was die Verteilung für verwendet wurde. Es läuft nur aus dem RAM des Computers, die sich automatisch, sobald das Betriebssystem gelöscht wird gestoppt.

Parrot Linux – Eine Distribution mit Blick auf Sicherheit

Parrot Linux ist eine Debian-basierte Distribution, die ausgelegt ist, ein tragbares zu sein “Labor” sowohl für Sicherheitsspezialisten und Forensik-Experten. Es basiert auf dem Testing-Zweig von Debian basiert, die in regelmäßigen Abständen up-to-date-Pakete freigegeben werden, bringen alle erforderlichen Werkzeuge mit ausreichend Funktionen und bietet nach wie vor einen stabilen Betrieb gewährleistet, dass. Die ausgeprägte Eigenschaft des Systems ist, dass es ist Sandkästen mit zwei Lösungen zusammen mit einem benutzerdefinierten Sicherheitsprofil. Dies bedeutet, dass Benutzer Anwendungen und Daten geschützt, selbst wenn das System von Hackern kompromittiert.

Penetration-Tester wird auch von Parrot Linux profitieren, da sie alle gängigen Tools integriert, die vorkonfiguriert mit einfachen Root-Zugriff und den entsprechenden Sicherheitskonfigurationen, so dass sofort mit der Arbeit beginnen. Es gibt mehrere verschiedene Funktionen, die in Parrot Linux zu finden sind:

- Debian-Testing-Based Releases - Dies ist eine der wenigen Fachverteilungen, die auf dem basieren “Testen” Zweig von Debian. Wie im Rahmen des Projektes beschrieben selbst dies ist die Weiterentwicklung Zustand der nächste stabile Version. Das bedeutet, dass die im Parrot Repository enthaltenen Pakete neuer sind als die der gefundenen diejenigen in “stabil” und laufen ohne kritische Fehler.

- Automount-Funktionen standardmäßig deaktiviert - Erweiterte Forensik-Tools nicht mit den Festplatteninhalt in irgendeiner Weise manipulieren, weshalb Automounting Partitionen oder Geräte keine richtige Verfahren angesehen wird.

- Sandboxumgebung - Die Verteilung hat zwei verschiedene Sandbox-Systeme implementiert durch die Kombination der Verwendung von Firejail und AppArmor zusammen mit benutzerdefinierten Sicherheitsregeln.

- Network Services standardmäßig deaktiviert - Dies geschieht mittels einen geringen Speicherbedarf zu erhalten und unnötige Netzwerkbelastung in einem bestimmten Netzwerk zu vermeiden. Dienste, die einen Port Öffnung erfordern müssen manuell gestartet werden.

- Update Reminders - Wenn die Verteilung auf einem bestimmtes System eines benutzerdefinierter Update Erinnerungs-Service wird aktiviert installiert, die den Benutzer auffordern, für System und Paket-Updates in regelmäßigen Abständen zu überprüfen.

Wir empfehlen Parrot Linux für Amateur- und professionelle Anwender, wie es bietet eine stabile Plattform für alle Arten von Aufgaben für die Sicherheit und Privatsphäre im Zusammenhang Durchführung. Die Verteilung richtet sich an ein breites Spektrum von Nutzern, einschließlich der folgenden: Sicherheitsexperten, digitale Forensik-Experten, Engineering- und IT-Studenten, Forscher, Journalisten, Aktivisten, wannabe Hacker und Polizeibeamte.

verbunden: Die 10 Die besten Methoden, wie man Linux zur Verbesserung der Sicherheit

BlackArch Linux – Eine vielseitige Option für Penetrationstests

BlackArch Linux ist eine der bekannten Derivate von Arch Linux, die mit Penetrationstests konzipiert ist. Es startet eine benutzerdefinierte Low-Ressourcen optimierte Umgebung, die mehr umfassen als 2000 Werkzeuge von Sicherheitsexperten für praktisch jede Situation oder Aufgabe verwendet. Interessant ist, dass es ist als inoffizieller Benutzerrepository. Effektiv bedeutet dies, dass Arch Linux-Anwender leicht, ihre bestehenden Installationen in BlackArch durch Herunterladen der erforderlichen Pakete mit Hilfe des Guide auf der Website verwandeln Vertriebs.

Der BlackArch Linux Disk-Images ist nur 64-Bit ermöglicht die Entwickler gebaut optimierte Pakete für alle modernen Computer. Günstig sind sie schuf auch ein Bild, das mit allen gängigen Hosts für virtuelle Maschinen kompatibel ist. Der übliche Weg, das Betriebssystem der Bereitstellung zum Download bereit und die Live-CD laufen und von dort mit dem Setup-Vorgang starten.

Die zugehörige Website listet alle Werkzeuge mit dem aktuellen Release gebündelt zusammen mit einer kleinen Beschreibung, Versionsnummer und die Kategorie, unter denen sie gruppiert. Das ist praktisch für Benutzer, die überprüfen möchten, ob ihre erforderliche Paket in der Distribution verfügbar ist.

BlackArch Linux-Nutzer haben es geschafft, auch eine einladende Gemeinschaft zu schaffen, über den am weitesten verbreiteten Plattformen Spanning: GitHub, Zwitschern, Youtube, IRC, Zwietracht und des Projekts Blog.

Whonix Linux – Für anonymes Surfen

Whonix Linux ist eine beliebte Alternative zu Tails Linux durch eine sichere Umgebung bieten den Benutzern ermöglicht das Internet unter Verwendung des TOR anonymes Netzwerk zu surfen. Die sichere Verbindung gewährleistet nicht nur die Privatsphäre der Internet-Nutzer, sondern bietet auch Schutz vor bestimmten Arten von Cyber-Attacken wie man-in-the-middle. Das Betriebssystem basiert auf Debian und die Desktop-Umgebung wird von mehreren virtuellen Maschinen laufen. Dadurch wird sichergestellt, dass mehrere Schutzschichten hinzugefügt, um den Anwender vor Malware und IP-Adresse Lecks zu schützen. Diese Funktion stoppt auch bestimmte Ransomware aus Laufen - diejenigen, die eine schwarze Liste für die erkannten Hosts für virtuelle Maschinen umfassen. Diese erweiterten Malware-Bedrohungen wird automatisch beendet, sobald ein solcher Motor erkannt wird.

Alle gängigen Internet-Tools werden in dem Live-Disk-Image vorinstalliert werden, so dass die Benutzer keine Pakete installieren müssen. Laut den Entwicklern ist dies das einzige Betriebssystem, das speziell entworfenen innerhalb einer VM und gepaart mit dem TOR anonyme Netzwerk-Client ausgeführt werden soll. Diese praktisch unmöglich macht DNS Leaks zu verursachen und sogar Malware, die das System mit Wurzel infiziert haben (administrativ) Berechtigungen können nicht die wahre IP-Adresse entdecken.

Die virtuelle Maschine basierte Engine bietet sowohl Netzwerk- als auch Hardware-Isolation. Was noch wichtiger ist, dass eine Schnappschüsse Funktion ist verfügbar, können die Benutzer zum vorherigen gespeicherten Zuständen leicht wieder zurück. Multi-Level-Sicherheit, indem die Benutzer sichergestellt mehr OS-Klone verwenden, Einweg-virtuelle Maschinen und etc.

Das Live-Disk-Images kann in einem nicht-persistenten Zustand ausgeführt werden, was bedeutet, dass alle Speicherinhalte so schnell gelöscht werden, wie das Betriebssystem gestoppt hat läuft. Darüber hinaus, wenn das Betriebssystem heruntergefahren wird alle Reste von kritischen Informationen wil unmöglich abrufen.

CAINE Linux – Die vertrauenswürdige Forensiklösung

Die CAINE Verteilung steht für Computer Aided Investigative Umwelt und ist einer der bekanntesten digitalen Forensik-Projekte. Dies ist kein Standard-Distribution, die mit Skripten und einer grafischen Überarbeitung wurde angepasst,, stattdessen wird es eine sein komplette Forensik Umgebung dass integriert alle notwendigen Anwendungen und Module in dieser Linie der Arbeit verwendet. Nach den Entwurfszielen gibt es drei Hauptziele, in denen CAINE streben sollte aufrecht zu erhalten:

- Eine interoperable Umgebung, die das digitale Investigator während der vier Phasen der digitalen Untersuchung stützt

- Eine einfach zu bedienende grafische Benutzeroberfläche

- Benutzerfreundliche Werkzeuge

Im Anschluss an die etablierte Routine Eingriff die Verteilung wird Schreibzugriff auf Festplattenlaufwerke blockieren und Wechselmedien. Dies geschieht so, um keine Dateien zu beschädigen und die Umwelt zu schonen. die Benutzer müssen entsperren, die die ausgewählten Geräte mit Hilfe der grafischen Werkzeuge zur Verfügung, auf der Platte zu ermöglichen, Schreibverfahren ausgeführt werden soll.

Die Distribution enthält Skripte, die Strukturen-Datei und Daten untersuchen können, als solche Analyse auf Schlüsselinhalte einschließlich der folgenden:

- Datenbanken

- Internet-Geschichte und Web-Browser-Daten

- Windows-Registrierung

- Gelöschte Dateien

- EXIF-Daten von Bild- und Videodateien

Die Umgebung enthält eine Live-Vorschau-Option, die den Zugriff auf administrative Funktionen und Beweismittel Ausgabe vereinfacht. Eine deutliche Neben CAINE ist die integrierte Windows-IR / Live-Forensik-Tools eine komplette Palette von Software mit verwendet, um die Betriebssystemumgebung zu analysieren.

verbunden: Die besten Linux-Server Distributionen in 2017

Abschluss

Was auch Linux-Distribution wird aus dieser Liste gewählt, es werden die Nutzer dienen und das sind die Top-Picks von Amateuren und Profis sind. Sie werden von einem Team von engagierten Entwicklern und der einfachen Tatsache, dass sie Gemeinden der Nutzer etabliert haben, zeigt, dass diese Projekte auch weiterhin eine wichtige Rolle bei der Sicherheit und den Schutz der Privatsphäre spielen.

Je nach den Bedürfnissen der einzelnen Benutzer wird dieser Leitfaden eine gute Grundlage geben für den Aufbau jede Art von Werkzeug und Service. Der Vorteil eines dieser vorgefertigten Distributionen ist, dass sie maßgeschneidert für die spezifischen Anwendungsfälle sind. Guides, Kurse und Übungen werden in der Regel auf einer einzigen Verteilung konzentrieren, wenn im Vergleich zu den üblicherweise verwendeten Verteilungen Penetrationstests durchführen.

Weiter geht es in 2019 mit einem noch alarmierendem Gefühl der Sicherheit Schwächen und ständiger Privatsphäre Lecks ein ständig wachsendes Interesse an dieser Art von Linux-Distributionen zu erzeugen. Es ist wichtig, dass einfach zu beachten, laufen sie nicht garantieren, dass die Benutzer vor der Gefahr geschützt werden - sie brauchen die besten Sicherheitspraktiken zu wahren, wie durch Sicherheitspersonal und Richtlinien empfohlen.