Der Rietspoof Malware ist eine gefährliche Waffe gegen Computer-Nutzer weltweit im Einsatz. Er infiziert vor allem über Hacker Social Network Profile. Unser Artikel gibt einen Überblick über sein Verhalten nach den gesammelten Proben und verfügbaren Berichte, Auch kann es hilfreich sein bei dem Versuch, den Virus zu entfernen.

Threat Zusammenfassung

| Name | Rietspoof Malware |

| Art | Trojan |

| kurze Beschreibung | Der Rietspoof Malware ist ein Computervirus, der still wurde entwickelt, um Computersysteme zu infiltrieren. |

| Symptome | Die Opfer dürfen keine offensichtlichen Symptome einer Infektion auftreten. |

| Verteilungsmethode | Software-Schwachstellen, Freeware-Installationen, gebündelte Pakete, Skripte und andere. |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

| Benutzererfahrung | Abonnieren Sie unseren Forum zu Besprechen Rietspoof Malware. |

Rietspoof Malware - Verteilungsmethoden

Die Rietspoof Malware wird über eher unorthodoxe Techniken verteilt, die einen mehrstufigen Stufe Tropfer nutzen. Statt die Verbrecher Hacker gemacht werden mit auf den traditionellen Phishing-E-Mail-Taktik konzentrieren oder gestohlene Konten auf dem beliebten Instant Messaging-Clients und soziale Netzwerke wie Skype und Facebook Messenger. Es gibt mehrere populäre Anwendungsfälle wie die folgenden:

- Malware Freundschaftsanfragen und Interaktion - Die Hacker erstellte oder gestohlene Konten können in Senden der Ziele Freundschaftsanfragen und nachfolgende Nachrichten automatisiert werden, um den gefährlichen Code enthält.

- Gruppe Beiträge - Die Kriminellen können die bösartigen Inhalte in Gruppen-Chats und Diskussionen posten, Mischen sie regelmäßig mit dem betreffenden Inhalt in.

- Direkt / Private Nachrichten - Die Konten können so programmiert werden, um private Nachrichten zu senden, um die Ziele mit dem beabsichtigten Inhalt.

Das angestrebte Ziel des Kriminellen ist es, ein hoch verschleiertes Visual Basic Script zu liefern, die die nächste Stufe des Rietspoof Malware liefern. Das bedeutet in der Regel, dass das Skript kann in einer Vielzahl von Nutzlasten platziert wird. Populäreren umfassen Unterlagen für alle gängigen Typen: Textdateien,, Präsentationen, Datenbanken und Tabellen. Jedes Mal, wenn sie von den Benutzern eine Aufforderung geöffnet sind, erscheint sie fragt das integrierte in Skripten zu ermöglichen. Die andere beliebte Methode ist zu erstellen bösartige Software Installateure - sie stellen Hacker gemachte Installateure von populären Anwendungen, die, indem sie die realen Installateure von den offiziellen Quellen und zur Änderung der sie enthalten den schädlichen Code erstellt werden. Diese Dateien können über das soziale Netzwerk und IM-Nachrichten verbreitet werden jedoch zusätzliche Methoden können auch verwendet werden, um die Anzahl der betroffenen Opfer zu erhöhen. Eine solche umfasst eine der folgenden Bedingungen:

- File-Sharing-Netzwerke - Die bösartigen Payloads können auf Peer-to-Peer-Netzwerken und File-Sharing-Site, in denen beiden Piraten und legitime Inhalte unter dem Internet-Nutzern geteilt werden.

- Hacker erstellte Seiten - bösartige Websites können von den Hackern erstellt werden, die Suchmaschinen Identitätswechseln, Produktzielseiten und Portale, die von Internet-Nutzern oft zugegriffen werden. Gemeinsame Elemente umfassen die Verwendung ähnlich klingender Domänen und Sicherheitszertifikate, die von den Kriminellen ausgestellt werden entweder oder gestohlen.

- Vor Infektionen - Die Bedrohung kann von früheren Infektionen übertragen werden.

Wenn die erste Stufe der Nutzlast durchgeführt wird, wird es sofort den nächsten Teil des Moduls abrufen - eine CAB-Datei. Das Skript wird dann die CAB-Datei ausgeführt, die mit einer gültigen Signatur signiert ist - dies wirft keine Alarme, da dies wie jede normale Dateiausführung zu sein scheint.

Die dritte Stufe ist jedoch mit einem Hacker-gesteuerten Server über eine TCP-Netzwerkverbindung kommunizieren gefunden. Die Endadressen sind in der Binärdatei einprogrammiert und die Verbindung wird durch die AES Cipher gesichert. Es gibt zwei Versionen der Rietspoof Malware, die von der Art und Weise differenziert ist die Kommunikation stattfindet:

- Erste Version - Die Verschlüsselungs- / Entschlüsselungsschlüssel wird aus dem anfänglichen Handshake-abgeleiteten.

- zweite Version - Die Verschlüsselungs- / Entschlüsselungsschlüssel wird aus einem hartcodierte Zeichenfolge abgeleiteten. Diese Version unterstützt auch seine eigenen Protokolle laufen und es können sowohl HTTP und HTTPS-Anfragen nutzen.

Wenn die Bühne 3 Phase der Infektion hat sich das Virus mit dem Download der Endstufe werden weiter erreicht. Die Code-Analyse zeigt, dass es sehr gut möglich ist, dass dies ein Signal einer gezielten Angriff Kampagne.

Rietspoof Malware - Detaillierte Beschreibung

Die erfassten Rietspoof Malware-Dateien wurden gefunden ein Feature in eingehender Sicherheitsbypass Mechanismus, der seine Schienen von den Systemadministratoren abdeckt. Dies wird durch die Manipulation von Datum und Uhrzeit des Zugriffs der Dateien erfolgt. Es kann auch mit dem interagieren Kommandozeilenschnittstelle die eine Nicht-Standard-Weise Befehle des Laufens. Anti-Virus-Engines sind nicht daran gewöhnt, ein solches Verhalten als gefährlich, um zu bewerten. Dies ermöglicht die Malware effektiv alle Arten von Sicherheitssoftware wie Firewalls umgehen, Einbrucherkennungssystem, Hosts für virtuelle Maschinen und Debug-Umgebungen.

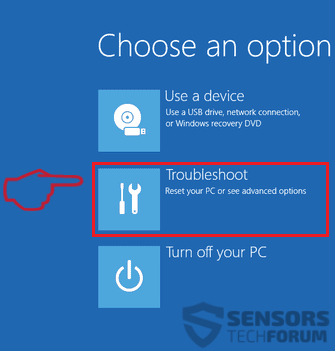

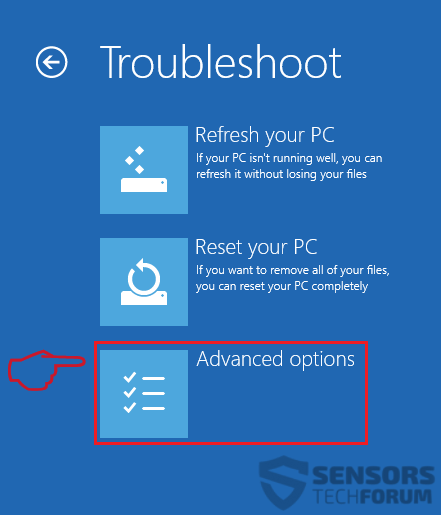

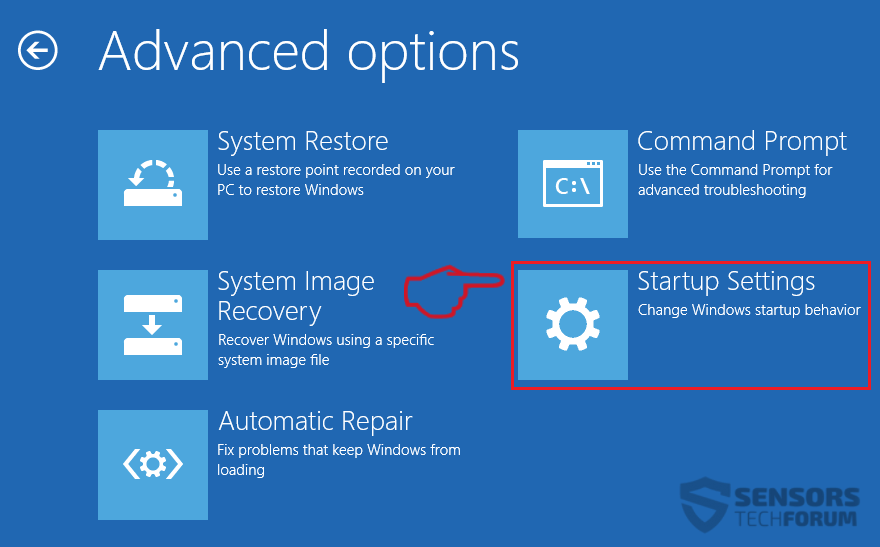

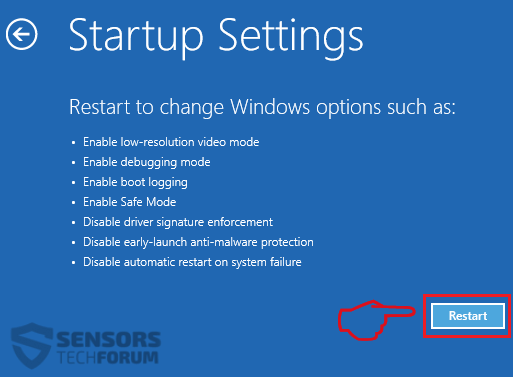

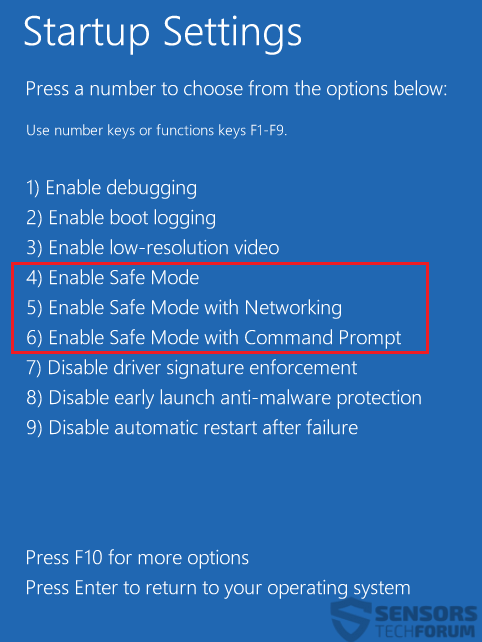

Während der Rietspoof Malware-Operationen ein geplante Aufgabe für den Motor wird erstellt. Dies bedeutet, dass es als eine persistente Bedrohung so dass es sehr schwierig wird installiert entfernen. Ähnliche Malware-Samples in der Regel Zugriff auf die Recovery-Boot-Menüs und Optionen deaktivieren, die die Entfernung führt nicht arbeit der meist manuellen Benutzer rendert.

Nachdem die geplante Aufgabe des Virus gemacht wurde, wird nach einer kurzen Verzögerung ausgeführt werden - dies wird getan, um das übliche Verhalten von den meisten Viren gefolgt zu entziehen. Ein zusätzliches Merkmal, das Teil des Riestpoof Malware ist die Einbau-Zertifikat, welches digital signiert ist durch ein legitimes Zertifizierungsstelle. Das bedeutet, dass entweder das Zertifikat gestohlen wird oder dass die haben Kriminelle eine falsche Identität zu kaufen, um es verwendet.

Die dritte Stufe fiel Nutzlast die Fähigkeit hat, als eine einfache Bot zu handeln, indem sie die Kriminellen auf dem gemeinsamen Aufgaben auszuführen, wie es von den meisten Trojaner erwartet:

- Datei-Aktivitäten - Der lokale Client kann in dem Herunterladen oder Hochladen von Dateien von und zu den infizierten Computern konfiguriert werden.

Prozessausführung - Die Kriminellen können die lokale Maschine in Laufen bestimmte Prozesse anweisen Ferne.

Was ist interessanter über aktive Rietspoof Malware-Infektionen ist, dass sie einen so genannten gehören Geofencing-Funktion - wird eine Analyse der aktuellen Position des Client-Servers und das Eindringen durchgeführt wird nur gemacht werden, wenn sie innerhalb der genehmigten Gebiete gefunden werden. Dies ist besonders nützlich für die gezielten Angriff, in diesem Fall wirkt der Rietspoof Malware gegen Kunden in den USA gelegen.

Die Tatsache, dass die hergestellten Verbindungen werden verschlüsselt macht es eine sehr schwierige Infektionen zu entdecken. Die Malware enthält viele erweiterte Module, die die Hacker-Betreiber ermöglicht eine Vielzahl von Aktionen zu veranlassen,. Gemeinsame Endziele gehören die folgenden:

- Botnet Recruitment - Die Rietspoof Malware können die Hosts in einem weltweiten Netzwerk von infizierten Computern rekrutieren. Sie können verwendet werden, um einen massiven DDoS verursachen (Distributed Denial of Service) Angriff, die Standorte des Unternehmens abbauen können, Server und sogar Regierungsstellen.

- Identitätsdiebstahl - über die schädlichen Aktionen durch die Bedrohung der Malware kann Rietspoof getan extrahiert Details über die Opfer, die ihre Identität preisgeben werden können. Dies wird durch die Verwendung einer Datenerntekomponente erfolgen, die für Strings wie den Namen der Person suchen, Anschrift, Telefonnummer, Interessen und alle gespeicherten Kontodaten. Diese Informationen können verwendet werden, um die Opfer zu verkörpern, Erpressung ihnen und verschiedenen finanziellen Missbrauch führen.

- Zusätzlicher Malware Deployment - Die aus Infektionen können verwendet werden, um andere Bedrohungen bereitstellen zu den kompromittierten Maschinen.

- Miner Infektionen - Einer der häufigsten Folgen von Infektionen mit ähnlichen Viren ist die Infektion mit einem Kryptowährung Bergmann. Dies ist ein Skript oder Stand-alone-Anwendung, die eine Reihe von ressourcenintensiven Aufgaben herunterladen wird. Sie werden die Vorteile der zur Verfügung stehenden Ressourcen, um komplexe mathematische Berechnungen zu verarbeiten: die CPU, GPU, Speicher und Festplattenspeicher. Dies wird durch den Anschluss an einen speziellen Server getan genannt Mining Pool die vertreibt die Aufgaben. Jedes Mal, wenn einer von ihnen abgeschlossen ist eine digitale Kryptowährung Zahlung an die Hacker-Betreiber direkt an ihren Geldbeutel gemacht werden.

Wir gehen davon aus, dass auch andere Funktionen in zukünftigen Versionen zur Verfügung gestellt werden.

Entfernen Rietspoof Malware

Wenn Ihr Computersystem wurde mit dem infizierten Rietspoof Malware, Sie sollten Malware beim Entfernen ein wenig Erfahrung haben. Sie sollten so schnell wie möglich loswerden diesen Trojaner erhalten, bevor es die Chance, weiter zu verbreiten haben kann und andere Computer zu infizieren. Sie sollten die Trojaner entfernen und die Schritt-für-Schritt-Anleitung Anleitung folgen unten angegeben.

Notiz! Ihr Computersystem kann durch folgende Faktoren beeinträchtigt werden Rietspoof Malware und anderen Bedrohungen.

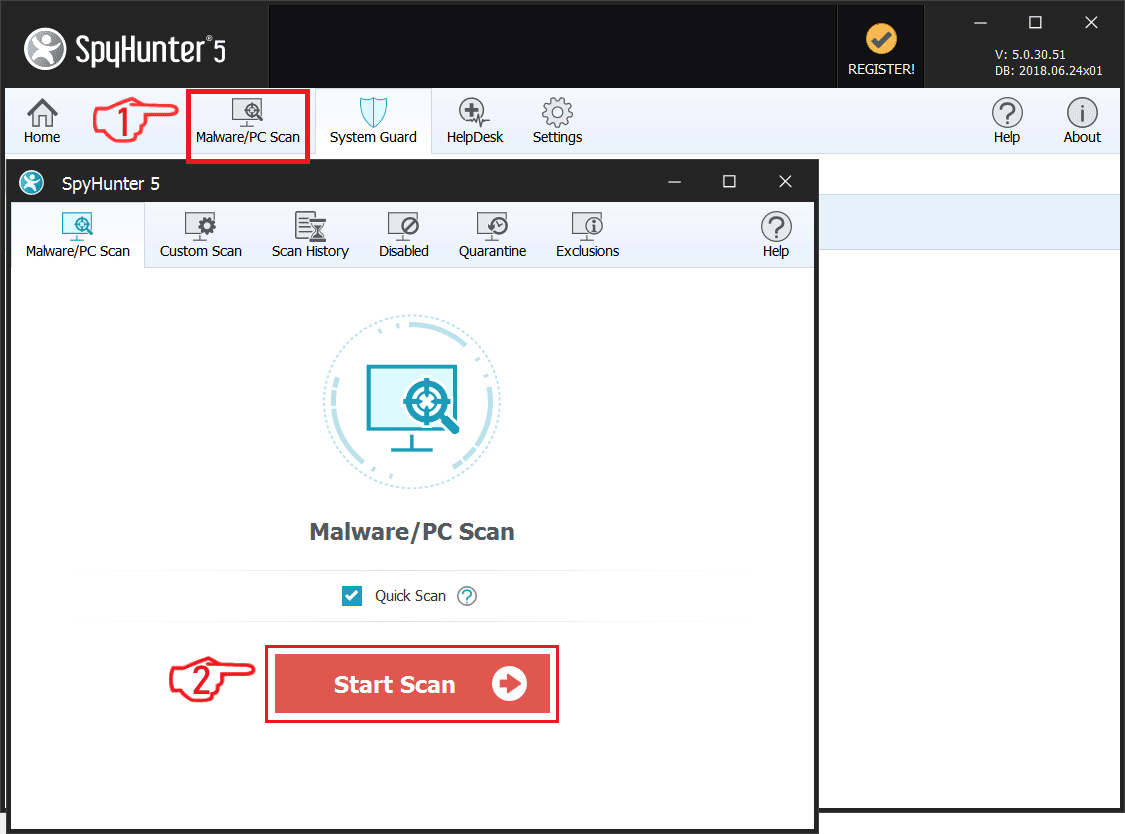

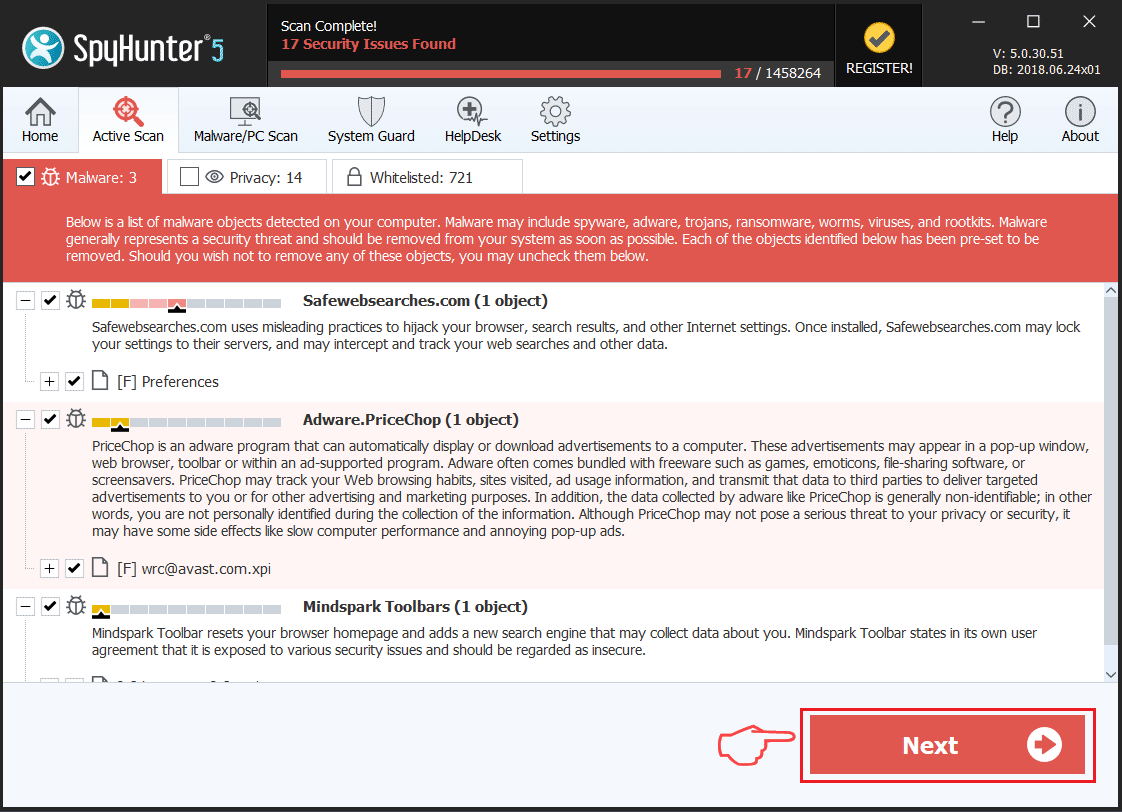

Scannen Sie Ihren PC mit SpyHunter

SpyHunter ist ein leistungsstarkes Malware Removal Tool Benutzer entwickelt, um mit fundierter Systemsicherheitsanalyse, Erkennung und Entfernung von Rietspoof Malware.

Denken Sie daran,, dass SpyHunter Scanner ist nur für Malware-Erkennung. Wenn SpyHunter erkennt Malware auf Ihrem PC, Sie kaufen müssen, um Malware Removal Tool SpyHunter die Malware-Bedrohungen entfernen. Lesen unsere SpyHunter 5 Kritik. Klicken Sie auf die entsprechenden Links SpyHunter überprüfen EULA, Datenschutz-Bestimmungen und Threat Assessment Criteria.

So entfernen Sie Rietspoof Malware folge diesen Schritten:

Verwenden Sie SpyHunter für Malware und unerwünschte Programme zu scannen

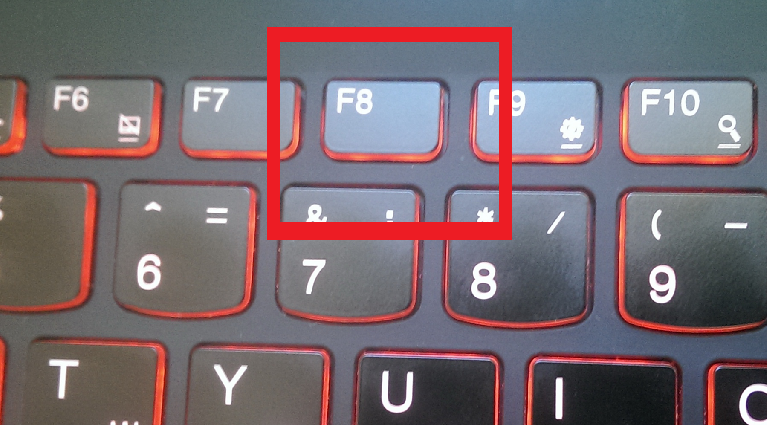

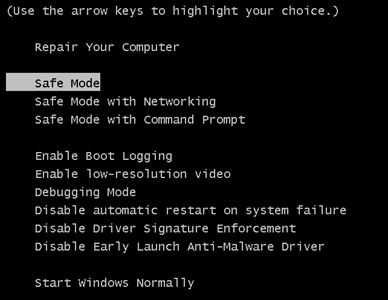

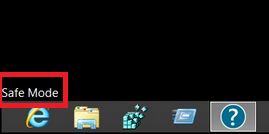

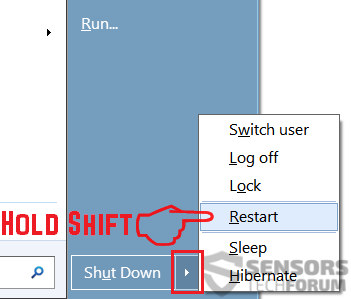

Preparation before removing Rietspoof Malware.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Stellen Sie sicher, dass Sie diese Anweisungen haben immer offen und vor Ihren Augen.

- Führen Sie eine Sicherung aller Dateien, selbst wenn sie beschädigt werden könnten. Sie sollten Ihre Daten mit einer Cloud-Backup-Lösung und sichern Sie Ihre Dateien gegen jede Art von Verlust sichern, selbst von den schwersten Bedrohungen.

- Seien Sie geduldig, da dies könnte eine Weile dauern.

- Nach Malware durchsuchen

- Register reparieren

- Entfernen Sie Virendateien

Schritt 1: Scannen Sie mit dem SpyHunter Anti-Malware-Tool nach Rietspoof Malware

Schritt 2: Reinigen Sie alle Register, erstellt von Rietspoof Malware auf Ihrem Computer.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, dort von Rietspoof Malware erstellt. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.Schritt 3: Find virus files created by Rietspoof Malware on your PC.

1.Für Windows- 8, 8.1 und 10.

Für neuere Windows-Betriebssysteme

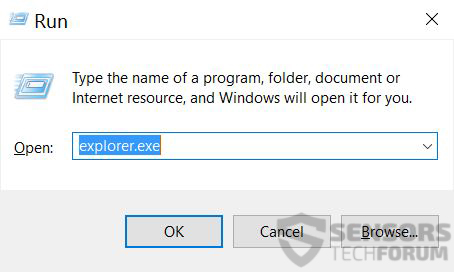

1: Auf Ihrer Tastatur drücken + R und schreibe explorer.exe im Lauf Textfeld ein und klicken Sie dann auf die Ok Taste.

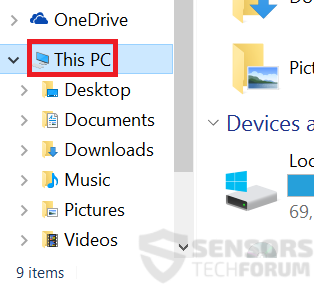

2: Klicke auf Ihren PC von der schnellen Zugriffsleiste. Dies ist in der Regel ein Symbol mit einem Monitor und sein Name ist entweder "Mein Computer", "Mein PC" oder "Dieser PC" oder was auch immer Sie haben es benannt.

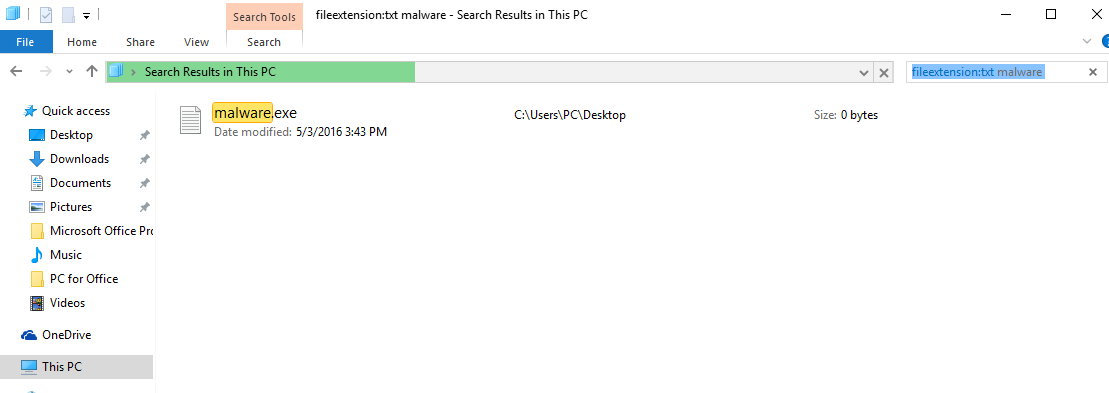

3: Navigieren Sie zum Suchfeld oben rechts auf dem Bildschirm Ihres PCs und geben Sie ein "Dateierweiterung:" und wonach geben Sie die Dateierweiterung. Wenn Sie böswillige exe-Dateien suchen, Ein Beispiel kann sein, "Dateierweiterung:exe". Nachdem ich, dass, einen Raum verlassen und den Dateinamen, den Sie sich die Malware glauben geben Sie erstellt. Hier ist, wie es scheinen mag, wenn Ihre Datei gefunden wurde,:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Für Windows XP, Aussicht, und 7.

Für Ältere Windows-Betriebssysteme

In älteren Windows-Betriebssystemen sollte der herkömmliche Ansatz der effektive sein:

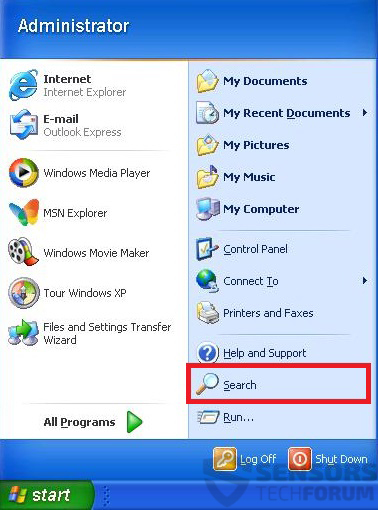

1: Klicken Sie auf die Startmenü Symbol (in der Regel auf der linken unteren) und wählen Sie dann die Suche Vorliebe.

2: Nachdem das Suchfenster erscheint, wählen Weitere Optionen von der Suchassistent Box. Eine andere Möglichkeit ist, indem Sie auf Alle Dateien und Ordner.

3: Nach dieser Art für den Namen der Datei, suchen Sie und klicken Sie auf die Schaltfläche Suchen. Dies könnte einige Zeit dauern, nach der Ergebnisse werden angezeigt. Wenn Sie die bösartige Datei gefunden, Sie können ihre Lage zu kopieren oder zu öffnen, indem Sie Rechtsklick auf sie.

Jetzt sollten Sie jede Datei unter Windows, so lange zu entdecken können, wie es auf der Festplatte ist und nicht über eine spezielle Software verborgen.

Rietspoof Malware FAQ

What Does Rietspoof Malware Trojan Do?

The Rietspoof Malware Trojan ist ein bösartiges Computerprogramm entworfen, um zu stören, Schaden, oder sich unbefugten Zugriff verschaffen an ein Computersystem. Es kann verwendet werden, um sensible Daten zu stehlen, Kontrolle über ein System erlangen, oder andere böswillige Aktivitäten starten.

Können Trojaner Passwörter stehlen??

Ja, Trojaner, like Rietspoof Malware, kann Passwörter stehlen. Diese Schadprogramme are designed to gain access to a user's computer, Opfer ausspionieren und vertrauliche Informationen wie Bankdaten und Passwörter stehlen.

Can Rietspoof Malware Trojan Hide Itself?

Ja, es kann. Ein Trojaner kann sich verschiedener Techniken bedienen, um sich zu maskieren, einschließlich Rootkits, Verschlüsselung, und Verschleierungs, um sich vor Sicherheitsscannern zu verstecken und der Entdeckung zu entgehen.

Kann ein Trojaner durch Zurücksetzen auf die Werkseinstellungen entfernt werden??

Ja, Ein Trojaner kann durch Zurücksetzen Ihres Geräts auf die Werkseinstellungen entfernt werden. Dies liegt daran, dass das Gerät in seinen ursprünglichen Zustand zurückversetzt wird, Entfernen von möglicherweise installierter Schadsoftware. Bedenken Sie, dass es ausgefeiltere Trojaner gibt, die Hintertüren hinterlassen und selbst nach einem Zurücksetzen auf die Werkseinstellungen erneut infizieren.

Can Rietspoof Malware Trojan Infect WiFi?

Ja, Es ist möglich, dass ein Trojaner WiFi-Netzwerke infiziert. Wenn sich ein Benutzer mit dem infizierten Netzwerk verbindet, Der Trojaner kann sich auf andere verbundene Geräte ausbreiten und auf vertrauliche Informationen im Netzwerk zugreifen.

Können Trojaner gelöscht werden?

Ja, Trojaner können gelöscht werden. Dies geschieht normalerweise durch Ausführen eines leistungsstarken Antiviren- oder Anti-Malware-Programms, das darauf ausgelegt ist, bösartige Dateien zu erkennen und zu entfernen. In einigen Fällen, Gegebenenfalls ist auch eine manuelle Löschung des Trojaners erforderlich.

Können Trojaner Dateien stehlen??

Ja, Trojaner können Dateien stehlen, wenn sie auf einem Computer installiert sind. Dies geschieht durch Zulassen der Malware-Autor oder Benutzer, sich Zugriff auf den Computer zu verschaffen und dann die darauf gespeicherten Dateien zu stehlen.

Welche Anti-Malware kann Trojaner entfernen?

Anti-Malware-Programme wie z SpyHunter sind in der Lage, Ihren Computer nach Trojanern zu durchsuchen und diese zu entfernen. Es ist wichtig, Ihre Anti-Malware auf dem neuesten Stand zu halten und Ihr System regelmäßig auf schädliche Software zu scannen.

Können Trojaner USB infizieren?

Ja, Trojaner können infizieren USB Geräte. USB-Trojaner verbreitet sich in der Regel über bösartige Dateien, die aus dem Internet heruntergeladen oder per E-Mail geteilt werden, allowing the hacker to gain access to a user's confidential data.

About the Rietspoof Malware Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Rietspoof Malware how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Beseitigung des spezifischen Trojanerproblems zu helfen.

How did we conduct the research on Rietspoof Malware?

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Trojanern (hintertür, Downloader, infostealer, Lösegeld, usw.)

Weiter, the research behind the Rietspoof Malware threat is backed with Virustotal.

Um die Bedrohung durch Trojaner besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

1. Für Windows XP, Vista und 7.

1. Für Windows XP, Vista und 7. 2. Für Windows- 8, 8.1 und 10.

2. Für Windows- 8, 8.1 und 10. Fix Registry-Einträge von Malware und PUPs auf Ihrem PC erstellt.

Fix Registry-Einträge von Malware und PUPs auf Ihrem PC erstellt.

1. Installieren Sie SpyHunter für Rietspoof Malware zu scannen und entfernen Sie sie.

1. Installieren Sie SpyHunter für Rietspoof Malware zu scannen und entfernen Sie sie.