Ransomware-Infektionen verursacht haben Verluste von unvorstellbarem globalen Maßstab. Beispielsweise, Crypto, nur hat ein Virus erzeugt mehr als 180 Millionen Dollar an Verlusten für Einzelpersonen und Organisationen weltweit. Und das war im letzten Jahr (2015). Jetzt, Ransomware-Infektionen haben einen schnellen Anstieg gezeigt, verlassen wehrlos in den Händen von Cyber-Kriminellen. Aber ist es wirklich eine Möglichkeit, sich von dieser Krypto-Malware zu schützen. Laut den Forschern, die mit Reverse Engineering von Malware auf einer täglichen Basis, gibt es eine Möglichkeit für die meisten Viren und auf diese Weise als Netzwerk bekannt Schnüffeln. In diesem Artikel wollen wir Ihnen zeigen, wie Netzwerk verwenden Schnüffeln die Schlüssel zu entdecken Dateien von Malware verschlüsselt zu entsperren. Aber, darauf hingewiesen werden, dass es viele Faktoren beteiligt sind und diese Methode funktioniert möglicherweise nicht 100% für jeden.

Ransomware-Infektionen verursacht haben Verluste von unvorstellbarem globalen Maßstab. Beispielsweise, Crypto, nur hat ein Virus erzeugt mehr als 180 Millionen Dollar an Verlusten für Einzelpersonen und Organisationen weltweit. Und das war im letzten Jahr (2015). Jetzt, Ransomware-Infektionen haben einen schnellen Anstieg gezeigt, verlassen wehrlos in den Händen von Cyber-Kriminellen. Aber ist es wirklich eine Möglichkeit, sich von dieser Krypto-Malware zu schützen. Laut den Forschern, die mit Reverse Engineering von Malware auf einer täglichen Basis, gibt es eine Möglichkeit für die meisten Viren und auf diese Weise als Netzwerk bekannt Schnüffeln. In diesem Artikel wollen wir Ihnen zeigen, wie Netzwerk verwenden Schnüffeln die Schlüssel zu entdecken Dateien von Malware verschlüsselt zu entsperren. Aber, darauf hingewiesen werden, dass es viele Faktoren beteiligt sind und diese Methode funktioniert möglicherweise nicht 100% für jeden.

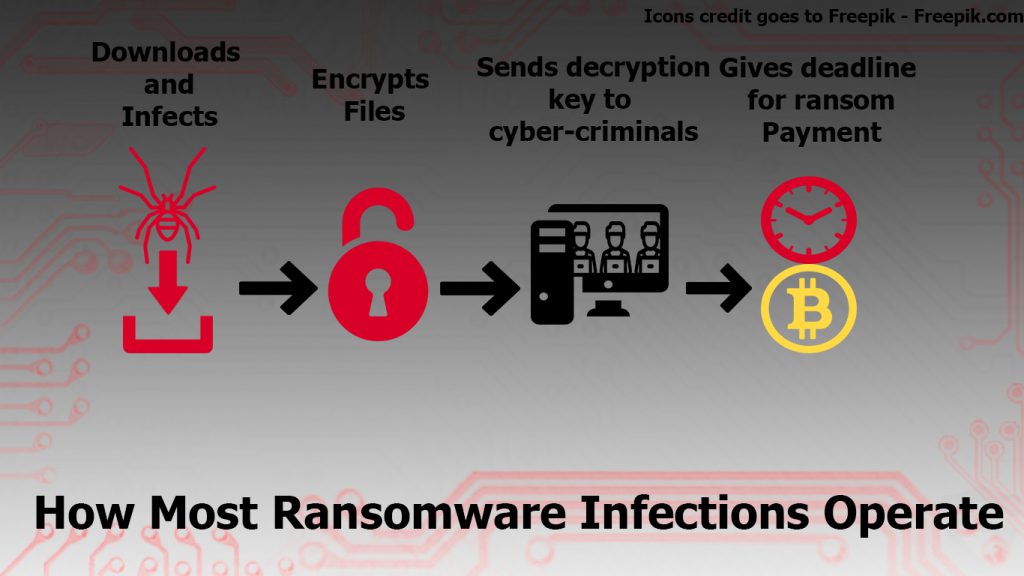

Wie funktioniert Ransom Arbeit?

Um zu demonstrieren Ihnen, wie Sie ein Netzwerk-Sniffer verwenden, beachten Sie, dass wir den Prozess hinter Ransomware zuerst entdecken müssen. Die meisten krypto Viren arbeiten in üblicher Weise. Sie infizieren Ihren Computer, verschlüsseln Sie Ihre Dateien mit der Erweiterung und mit AES oder RSA cyphers Änderung eines öffentlichen und privaten Schlüssel zu generieren.

In Verbindung stehende Artikel: Ransomware Encryption erklärt - verstehen, wie es funktioniert und warum ist es so effektiv

Nachdem er das tut, die Ransomware sendet die Unlock-Informationen (Private Key oder Public Key oder beides) an den C&C Leitstellen der Cyber-Kriminellen zusammen mit anderen Systeminformationen und dann legt sie eine Erpresserbrief, den Sie fahren soll in zahl. Die meisten Erpresserbriefe, eine Frist.

Hier ist, wie die meisten Lösegeld Viren in einer einfachen Darstellung bedienen:

Wie “Bekommen” die Verschlüsselungsinformationen?

Wie man Entschlüsselt Ransomware-Dateien?

Da diese Tasten Informationen sind, die aus gesendet wird, es ist eine sehr einfache Methode, sie zu erhalten,. Das ist, warum wir auf den folgenden Aspekt der Ransomware Betriebsablauf zu konzentrieren - Die Übertragung von Informationen:

Forscher haben festgestellt, dass durch einen Netzwerk-Sniffer mit, wie Wireshark, Sie können verfolgen, die Pakete an den Cyber-Kriminellen "IP-Adresse übertragen werden, die an den Computer angeschlossen ist. Aus diesem Grund haben wir beschlossen, ein lehrreiches Tutorial zu erstellen, die Sie unterstützen mit Ransomware auf Fang und "seinen Hals zu brechen"(theoretisch). Natürlich, verschiedene Ransomware Viren arbeiten auf unterschiedliche Weise (einige sperren kann Ihr Bildschirm, beispielsweise) und deshalb kann dieses Verfahren nicht 100% Wirksam. Aber für einige Malware wie SNS Locker, Es klappt.

WICHTIG:Für die nachstehenden Anweisungen zur Arbeit, Sie dürfen nicht die Ransomware von Ihrem Computer entfernen.

Netzwerk-Sniffing mit Wireshark kann ausgeführt werden, wenn Sie diese Schritte folgen:

Schritt 1: Download und Installation von Wireshark

Für dieses Tutorial zur Arbeit, Sie benötigen Wireshark auf Ihrem Computer installiert werden. Es ist ein weit verbreitetes Netzwerk Sniffer, und Sie können es kostenlos herunterladen, indem Sie auf den "Download Now" Button unten klicken. Durch Aufrufen der offiziellen Website über den unten stehenden Link können Sie das Download-Paket für Ihr Betriebssystem und Ihre Version auswählen (Windows 32-Bit, Windows 64-Bit, Mac OS).

Rufen Sie die offizielle Wireshark-Download-Seite auf

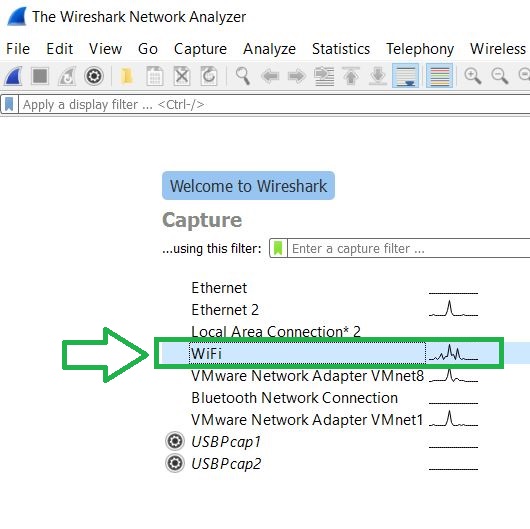

Schritt 2: Führen Sie Wireshark und starten Sie das Analysieren von Paketen.

Zu Beginn des Sniffing Prozess, öffnen Sie einfach Wireshark nach der Installation, wonach stellen Sie sicher, auf die Art der Verbindung, klicken Sie schnuppern wollen. Mit anderen Worten, dies würde Ihre aktive Verbindungsmodus mit dem Internet sein. In unserem Fall, dies ist die Wi-Fi-Verbindung:

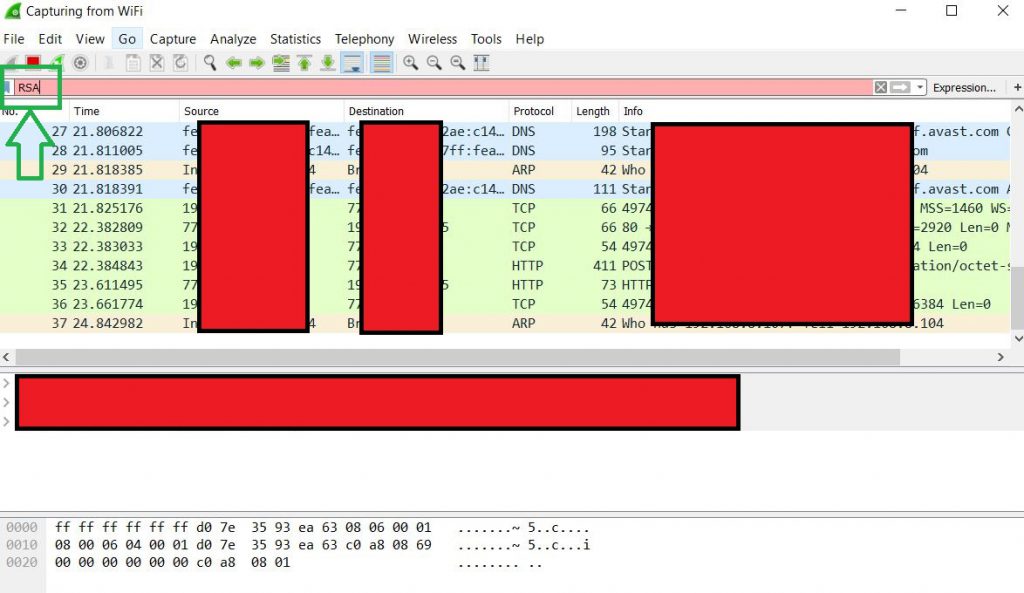

Schritt 3: Finden Sie das Paket Sie suchen.

Dies ist der schwierige Teil, weil Sie werden sicherlich nicht die IP-Adresse der Cyber-Kriminelle wissen. Jedoch, Sie können oben durch Eingabe von verschiedenen Informationen, die in dem Filter die Pakete herausfiltern möchten(Verfahren 1). Beispielsweise, wir haben RSA getippt, für den Fall, gibt es Informationen zu RSA-Verschlüsselung in den Paketen im Zusammenhang mit:

Die effektivste Methode,, jedoch(Verfahren 2) ist die IP-Adressen zu beobachten und, wenn sie nicht von Ihrem Netzwerk, analysieren die gesamte Datenverkehr auf sie durch Filtern sie basierend auf unterschiedlichen Protokollen ausgesendet. Hier ist, wie Ihr Netzwerk zu finden:

Wenn Sie eine IPv4-Adresse verwenden, die ersten drei Oktetts oder Ziffern, die die gleiche wie Ihre IP-Adresse sind auf Ihr Netzwerk. Wenn Sie nicht wissen, Ihre IP-Adresse, Ihr Netzwerk einfach öffnen Sie die Eingabeaufforderung zu überprüfen, indem Sie cmd in der Windows-Suche und geben Sie dann den "ipconfig / all". Nachdem er das tut, gehen Sie zu Ihrer aktiven Verbindung (in unserem Fall Wi-Fi) und überprüfen Sie Ihren Gateway. Die Gateway-Adresse ist im Grunde Ihr Netzwerk. Das Prinzip mit IPV6-Adressen ist ziemlich ähnlich.

Schritt 3: Finde den Schlüssel:

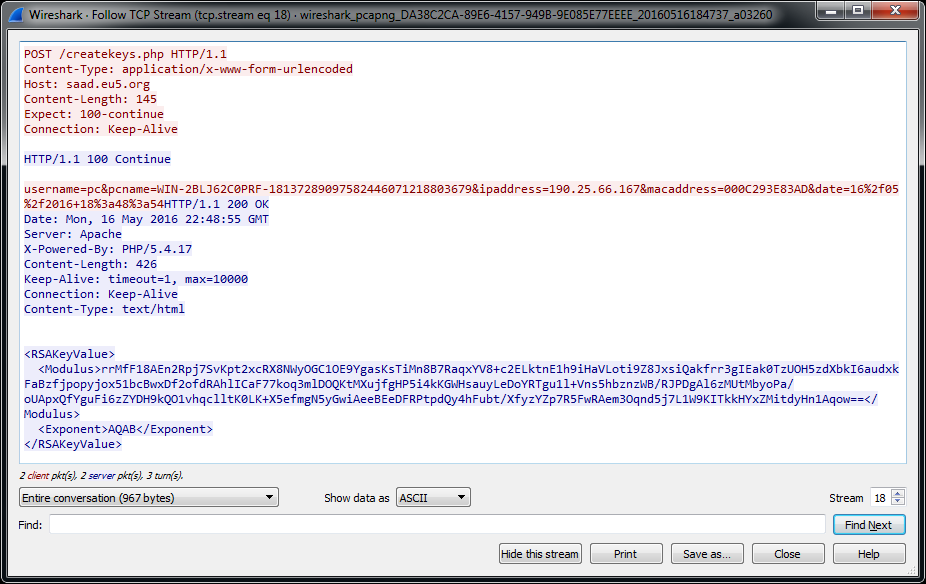

Nachdem Sie die IP-Adresse der Cyber-Kriminellen gefunden haben und haben Sie alle Informationen, entdeckt von dem Virus zu ihnen geschickt, Sie können ein Paket mit den Verschlüsselungsschlüssel finden. Es kann wie das Bild aussehen, zur Verfügung gestellt von Nyxcode unten:

Tut diese Arbeit im wirklichen Leben

Ja, dies ist eine sehr effektive Methode,, aber, es zu tun, Sie müssen in der Lage, die Malware in der Zeit zu fangen. Die meisten Malware funktioniert in der Regel diese Prozesse vor dem Anwender noch bemerkt. Deshalb, wenn Sie mit einem Netzwerk, Es wird empfohlen, von einem anderen Gerät zu allen Zeiten Wireshark Lauf, so dass selbst wenn Sie mit der Ransomware infiziert, fangen Sie die Informationen in der Zeit und entschlüsseln Sie Ihre Dateien.

Es gibt auch eine Option, um bewusst die bösartige ausführbare verwenden und einen anderen Computer zu infizieren, den Entschlüsselungsschlüssel und senden Sie es an Malware-Forscher zu schaffen, so dass sie weiter Decryptoren entwickeln und auch Ihnen und anderen Nutzern helfen.

Sonst, Sie können es immer noch versuchen,, da die meisten Ransomware Viren aktiv Austausch von Informationen mit C&C-Server, aber Sie müssen sehr vorsichtig sein, denn wenn Sie die Cyber-Kriminellen beobachten, gibt es eine gute Chance, dass sie Sie beobachten, wenn die Ransomware noch auf Ihrem Computer aktiv ist. Wir hoffen, dies ist nützlich, und wir wünschen Ihnen viel Glück beim Netzwerk-Sniffing.

Wird diese Arbeit für Cerber ?

Haben Sie eine neue Info über sie ?

Hallo, Bilal Inamdar

Wireshark fängt einfach Datensegmente übertragen von Ihrem Endgerät(PC) auf andere Hosts ist es verbunden mit. Also um Ihre Frage zu beantworten, es ist am besten, zu sagen, dass Cerber aktive Verbindung mit dem Host zu haben, hat die im Grunde ist die C&C(Command and Control) Zentrum der Cyber-Kriminellen. Die meisten Ransomware Viren senden unterschiedliche Informationen zu diesen Servern. Wenn Sie ein Netzwerk-Sniffer, Sie können Glück haben und das Fragment von Informationen abzufangen, bei dem es sich um private Schlüssel. Dieser private Schlüssel kann dann über eine Entschlüsselungssoftware verwendet werden, um Ihre Dateien zu dekodieren. Jedoch, die schlechte Nachricht ist, dass die meisten Ransomware Viren den Schlüssel unmittelbar nach dem Verschlüsseln Sie Ihre Daten senden. Aber die meisten Ransomware Viren ändern auch die Registrierungsschlüssel, der die Verschlüsselung läuft jedes Mal, wenn Sie Windows starten. Wenn also die Ransomware verschiedene Verschlüsselungsschlüssel verwendet, jedes Mal, es seine Verschlüssler läuft wird es sie jedes Mal, wenn Sie Windows neu starten senden und verschlüsselt neu hinzugefügten Dateien. Wenn Sie schnell genug sind oder einen anderen PC mit wireshark verwenden, um die Pakete zu erfassen, während die Ransomware Ihrem Computer noch infiziert, Sie können eine Chance haben, einen Verschlüsselungsschlüssel erschnüffeln. Aber dann wieder, Dieser Verschlüsselungsschlüssel kann nicht der gleiche wie der Schlüssel vor, dass. Aber das ist, wie die meisten Ransomware Viren arbeiten. Einige Viren können andere Strategie verwenden. So, wie Sie es gibt eine Menge von Faktoren zu sehen, aber alles in allem, es ist einen Versuch wert. : )

Was ist die beste Software-Dateien zu entschlüsseln, wenn wir sowohl öffentliche als auch private Schlüssel kennen?

Hallo Luccha,

Es hängt von der Ransomware. Normalerweise, wenn die Ransomware seine eigene decryptor hat, ist es am besten, es zu benutzen. Sonst, EMSISOFT haben eine Vielzahl von Decryptoren, die über den Versuch / Irrtum-Methode ausprobiert werden können. Denken Sie daran, dass es keine universelle decryptor ist.

Den Kontakt halten,

STF

die Ransomware ist Cerber, die ich zu entschlüsseln wollte. Ich habe einige Pakete schnupperte und fand den öffentlichen Schlüssel. Ich fand einige weitere Daten, die der private Schlüssel sein könnte. Ich möchte es mit einem Decrypter zu überprüfen. Bitte empfehlen etwas, das funktionieren kann.

sehr nützlich ist diese Info. Dank. Ich wurde von Crysis.E und noch arbeiten bei der Entschlüsselung attcked

Das ist gut zu wissen. Danke für die Rückmeldung.

Hallo, Vielen Dank für diesen Artikel

Mein Computer ist bereits mit Locky infiziert und alle meine docx abgelegt werden verschlüsselt in .thor

Auf jedem Ordner, wird die Methode uncrypt mit einem bestimmten uncrypt Code eine Datei wich erklären

Gibt es eine Möglichkeit, meine Dateien zu uncrypt ohne zu bezahlen ?

Danke für Ihre Hilfe,

Romain

Hallo, Romain, leider für Locky Ransomware, es wurde kein breaktrough, freie Entschlüsselung ermöglicht so weit. Aber Sie sind herzlich eingeladen, alternative Lösungen zu versuchen,, wie Data Recovery Tools, beispielsweise. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Vielen Dank für Ihre Antworten

unfortunaly, es ist nicht Version meiner Dateien Schatten

Ich werde nicht sicher dafür bezahlen

Ich habe mich gefragt, ob es ein Dienst ist, die Kraft brut kann eine kleine Datei mit einem matrice von Computer zu uncrypt ?

beispielsweise, wenn alle, die mit Locky infiziert wurden, könnte die Leistung seines Computers teilen könnte es möglich sein, den privaten Schlüssel zu uncrypt

Tschüss

Romain