|

1

|

2

|

3

|

||||||||

Dell Latitude 5414 zerklüftet

siehe Bewertung |

Panasonic Toughbook 54

siehe Bewertung |

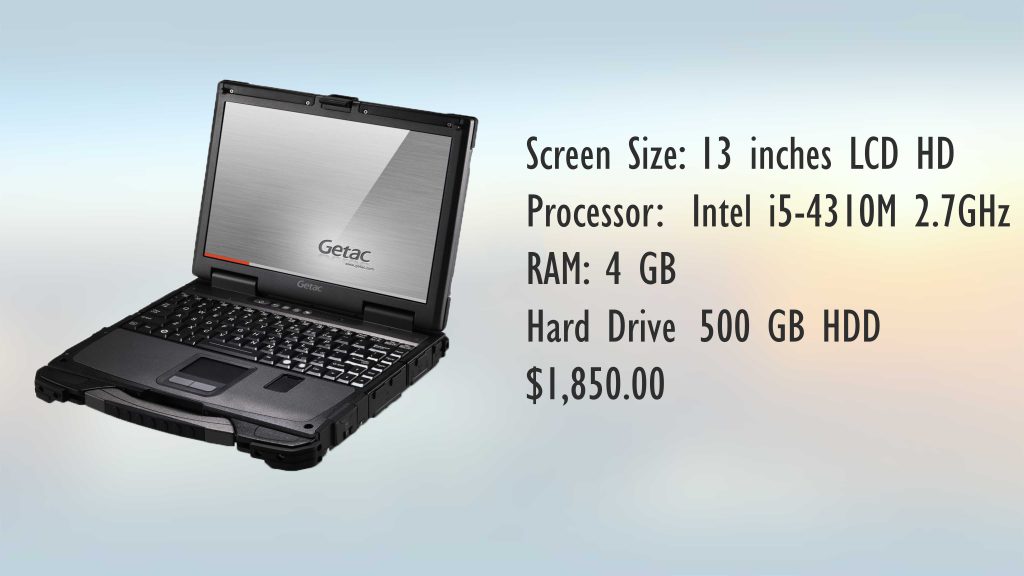

Getac B300 G5 13

siehe Bewertung |

Apple MacBook Pro 15″

siehe Bewertung |

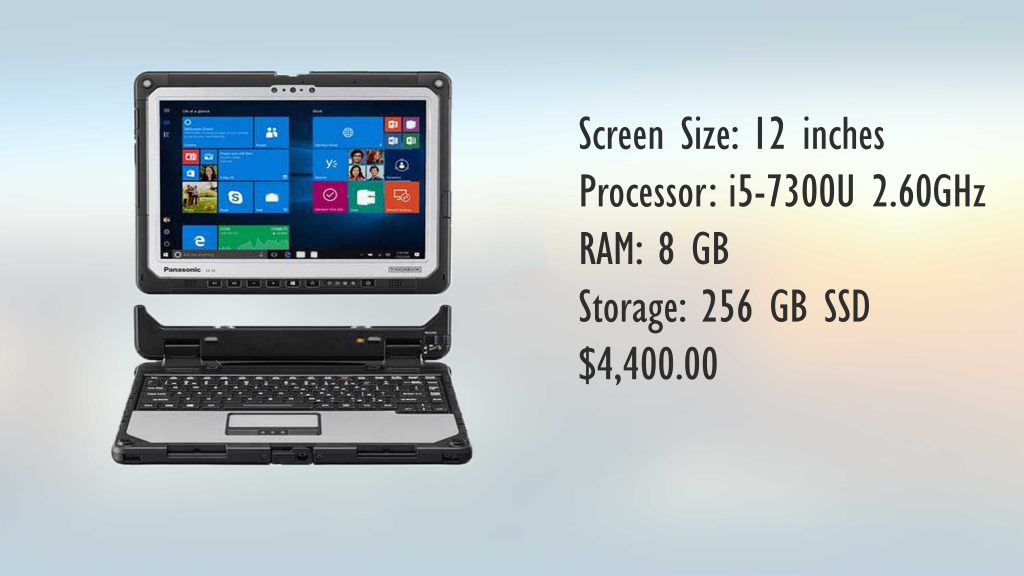

Panasonic CF-33

siehe Bewertung |

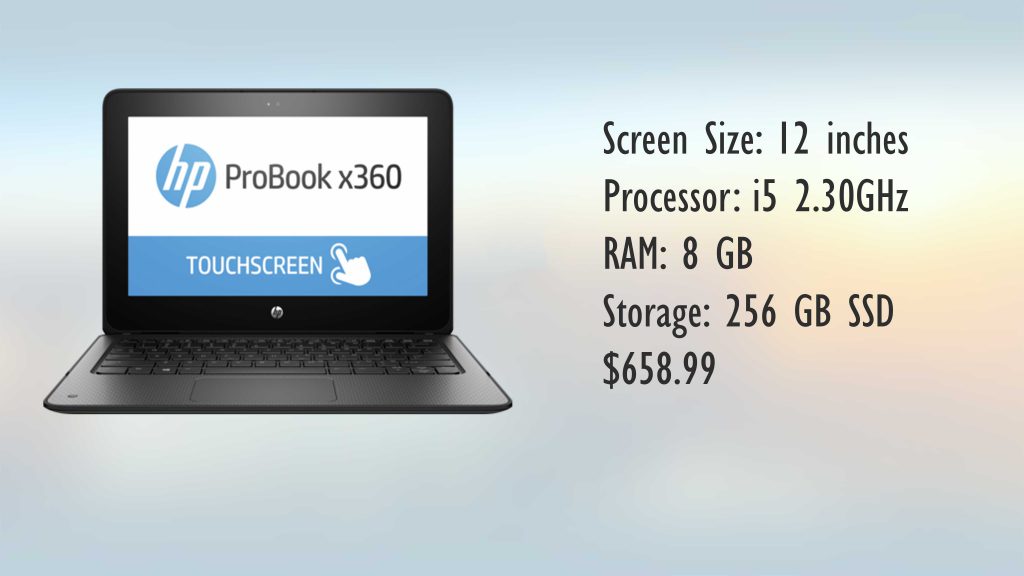

HP ProBook x360 11 G1

siehe Bewertung |

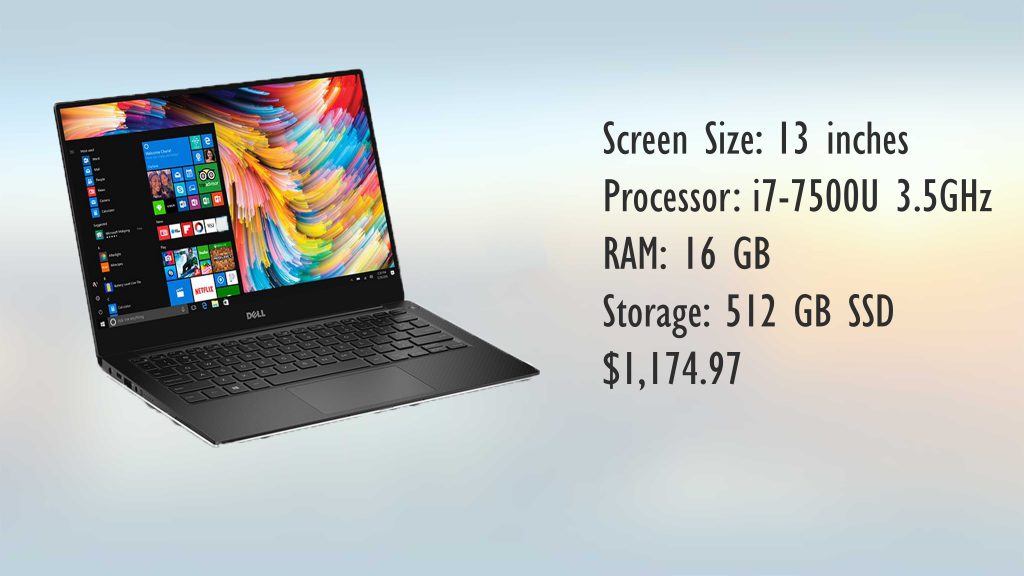

Dell XPS 13 Bezel-less

siehe Bewertung |

Lenovo Yoga 11E

siehe Bewertung |

Lenovo X1 Kohlenstoff

siehe Bewertung |

Apple MacBook Air 13″

siehe Bewertung |

|

|

niedrigste-Plan (Netz)

$949.99

|

niedrigste-Plan (Netz)

$1,655

|

niedrigste-Plan (Netz)

$1,850

|

||||||||

|

Gesamtpunktzahl

|

Gesamtpunktzahl

|

Gesamtpunktzahl

|

||||||||

|

Fingerabdruck-ID

|

Fingerabdruck-ID

|

Fingerabdruck-ID

|

||||||||

|

Lager

256GB SSD

|

Lager

1TB HDD

|

Lager

500GB HDD

|

||||||||

|

Bildschirmgröße

14 inches

|

Bildschirmgröße

14 inches

|

Bildschirmgröße

13 inches

|

|

Wenn es um die Sicherheit bestimmter Geräte, es hängt viel von der Software es läuft. Ein echter Sicherheitsexperte weiß, dass ein wirklich sicheres Notebook derjenige ist, der Brauch nur wurde von den Experten ihn / sie selbst konfiguriert. Aber das ist auf einer logischen Sicherheitsstufe - wie etwa körperlichen? In diesen Begriffen, das einzige Prinzip eines sicheren Geräts ändert, weil ein sicherer Laptop zu einem Punkt robusten bis zu werden braucht, um von der Außenwelt werden physisch geschützt. Natürlich, dies ist nicht für jedermann, da gibt es verschiedene Arten von Benutzern und während einige nutzen ihre Geräte überwiegend außerhalb, es sind diejenigen, die Sicherheit begünstigen innerhalb bestimmter geschlossenen Räumen enthalten sein, wie Büros, etc. So, wenn es darum geht, einen physischen Zugang Standpunkt, neue Begriffe in den Sinn kommen, wie die Sicherheitsfunktionen, die in der Protokollierung aktivieren, wie Fingerabdruck-Scanner und die Zugänglichkeit von Häfen, die ist von entscheidender Bedeutung für die Sicherheit. Bisher, die meisten Geräte, die solche Ports sind oft offen und nicht mehr sicher, was bedeutet, dass jeder, der Zugang zu den Häfen, ein Flash-Laufwerk mit Boot-Exploits können einfügen, Kompromisse bei dem Laptop. Aber dann wieder, gibt es Portsperrung Gadgets, das verhindert physischen Zugang, so es ist alles an, wie paranoid der Benutzer. Und dann wieder, einige der Geräte auf der Liste gibt, die dem Benutzer ermöglichen, das gesamte Panel mit Anschlüssen einfach zu lösen. So, obwohl einige Geräte sind physisch sicher als andere, es liegt an dir, der Benutzer ein sicheres System zu entwickeln,, Verwendung einer dieser Vorrichtungen, so empfehlen wir Ihnen, die Berichte über jeden von ihnen unten zu lesen und entscheiden, welche für Sie geeignet ist, neben dem ersten ein, ist unsere persönliche Nummer 1, weil alle unten stehenden Maschinen verwandelte sich in werden können oder kommen bereit als tragbare Festungen.

|

Als einen Laptop, der in den meisten Sicherheitsüberprüfung Art von Umgebungen sowohl von privaten und militärischen Organisationen weit verbreitet, das Dell Latitude 5414 nicht enttäuschen. Das Dell Latitude 5414 ist ein robustes Notebook, das bietet viel Sicherheit und sehr ordentliche Leistung Spezifikationen und kombiniert. Es ist matter Bildschirm sieht toll aus und ist sehr geeignet, um wile im Freien verwendet zu werden und in Kombination mit seinem robusten Design, Der Laptop ist ideal für die Outdoor-Benutzer in Gesamt. Es gibt einige Dinge zu beachten, wenn, wie, dass es wäre schön gewesen, ein bisschen größer SSD-Speicher und ein bisschen mehr RAM für den Preis des Laptop angeboten wird, um zu sehen, für. Aber das ist nicht zu befürchten, weil der Preis geht auf andere Merkmale, auf denen diese Maschine fokussiert. Das Dell Latitude 5414 da draußen ist eine der robustesten Laptops, dauerhaftes extremes Wasser, kalt, Hitze, Tropfen und Vibrationen Tests wie es ist ein Spaziergang im Park. Insgesamt und alle, die wilde Robustheit dieser Maschine, die es überleben einen Tornado voller Haie hilft macht uns unter anderem alle seine kleinere Nachteile und für sie als die beste vergessen.

Kann überleben extreme Bedingungen.

Kann überleben extreme Bedingungen. Guter Preis für ihren Wert.

Guter Preis für ihren Wert.

Könnte mehr RAM und Lagerung umfassen.

Könnte mehr RAM und Lagerung umfassen.

|

Oft verglichenen zu einem gepanzerten, Dieses harte Notebook ist so robust, dass es wahrscheinlich Tests standhalten kann, von einem fliegenden Kick der ganzen Weg bis ins Leben gerufen, in dem Mars wurde. Die erstaunliche Gerät in anspruchsvollen Umgebungen für die Arbeitnehmer geschaffen worden hauptsächlich, wie Ingenieure oder Kfz-Mechaniker, die Fahrzeuge für die Innen- oder Außen Reparaturen und Wartung testen. Und da deutlich ligher und dünner als andere sichere Laptops da draußen, Dieses Gerät ist sehr beweglich und bequem. Es wird als „semi-rugged“ Gerät von der Firma klassifiziert es machen, Das bedeutet aber nicht, dass der Laptop nicht hart ist - es überleben kann bis zu fallen 1 Meter ohne einen Kratzer. Also insgesamt und alle, es ist Leichtbau in Kombination mit Robustheit es eines der besten in der Sicherheit und Sicherheitssegment macht. Panasonic sind nicht für eine der besten in den Mainstream-Laptop-Segment bekannt, aber sie haben genagelt sicher es mit diesem Gerät, die, wenn sie richtig konfiguriert, könnte zu einer Festung werden.

Qualität zu bauen und große Speicherkapazität.

Qualität zu bauen und große Speicherkapazität. robustes Design.

robustes Design. Nur 1.9 kg Gewicht.

Nur 1.9 kg Gewicht.

Könnte mehr RAM umfassen.

Könnte mehr RAM umfassen.

|

Wenn es einen Zombie oder eine andere Art der Apokalypse, die die Welt ein feindlicher Ort machen, die Getac B300 ultra-robuste Notebook ist auf jeden Fall ein Laptop, den Sie als Waffe benutzen könnte, sich zu verteidigen. Es ist extreme Robustheit ermöglicht es da draußen in voller Funktionalität auch in den Tech-feindlichen Umgebungen zu betreiben. Als eines der wenigen Notebooks, die wird verändert und neu gestaltet jedes Jahr, aufgrund der Nische konzentriert sich das Unternehmen auf, Der Laptop ist bereits in seiner sechsten Generation, was bedeutet, dass dieses Gerät ist fast 10 Jahre alt geworden, aber packt die neueste innere Hardware und die gleiche helle Anzeige, es ideal für Outdoor-Arbeiten machen. Die ultra-Robustheit des Getac B300 kommt von ihrem einzigartigem Design ist, die von einer Magnesiumlegierung Verbindung geschaffen wird dafür Gehäuse ist, welches Gunmetalgrau in Farb. Und der Laptop ist nicht nur alles zeigen und nicht gehen - die Maschine wurde entwickelt, um gut zu. Wird mit einem bestimmten Deckel gefertigt, die auch mit einem einzigartigen Kühlmechanismus integriert ist, Einbetten Kühltunnel auf einer der pannels. Und nicht nur das, Die kühleren Tunnel länger sind als auch, so dass es leichter zu beseitigen seitigen Wärme, erzeugt durch CPUs, die Produktivität des Laptops machen sehr stabil – gute Arbeit Getac Ingenieure!

Und es ist die Festplatte, während mit Robustheit geschaffen wird auch mit Sicherheit im Verstand gemacht, consising von Metallabdeckungen und verschiedene Arten von Schaum und Neopren. Und während sie sehr sicher, das Gerät ermöglicht auch eine einfache maintence, da sie gewährleistet einen einfachen Zugang zu den Hardware-Komponenten. Und denken Sie nicht, dass die Ingenieure mit nicht so viel peformance im Auge, den Laptop erstellt haben - dies wird mit dem Ziel durchgeführt Seite Wärme zu beseitigen, macht den Laptop einfach mit und stabil zu arbeiten, auch wenn Sie in einer heißen Umgebung sind. Und das ist auch sehr wichtig für die Batterie des Gerätes, wo haben die Ingenieure viel fokussiert, Bereitstellen eines speziellen ECO-Modus, das hilft, die Gesamtarbeitszeit des Computers erhöhen. Alle diese Verbesserungen in der Vorrichtung, die eine Schutzart IP65 für Robustheit resultierten, so dass es eine gute Maschine zu wählen, ob Sie etwas portable wollen, dass Sie mit Ihnen extrem sicher und tragen zu jeder Zeit machen können.

Vollkommen staubdicht.

Vollkommen staubdicht. Low druckwasserdicht.

Low druckwasserdicht. Sprühwasser Beweis.

Sprühwasser Beweis. Guter Preis im Vergleich zum Wettbewerb.

Guter Preis im Vergleich zum Wettbewerb. Neuesten Hardware-Komponenten in der neuesten Version.

Neuesten Hardware-Komponenten in der neuesten Version. 15-Stunden Akkulaufzeit.

15-Stunden Akkulaufzeit. Unglaublich starke Hintergrundbeleuchtung des Displays ist es.

Unglaublich starke Hintergrundbeleuchtung des Displays ist es. Extrem robustes Gehäuse.

Extrem robustes Gehäuse. Optionale Batteriefach.

Optionale Batteriefach.

Niedrige Auflösung Betrieb (1024 x 768).

Niedrige Auflösung Betrieb (1024 x 768). Der Preis variiert je nach, welche Funktionen Sie wollen es haben.

Der Preis variiert je nach, welche Funktionen Sie wollen es haben.

|

Wie wir wissen,, ein Gerät ist so sicher, wie Sie es machen, aber nicht jeder hat das technische Know-how, wie das zu tun, und die meisten Menschen wollen etwas einfach zu arbeiten sowie sichere für ihre Daten, aber nicht jeder ist technisch in der Lage auf einer Linux-Umgebung zu arbeiten oder die richtige Art von Schutz-Software für Windows-Geräte anwenden, welche das Hauptziel für verschiedene Malware, insbesondere Ransomware. So, Wenn es um die Worte Sicherheit und Einfachheit zusammen, das MacBook ist die beste Wahl. Nicht nur, dass das Betriebssystem mit sehr gut gemacht Sandbox Anwendungen, was es schwierig macht Sie mit Malware zu infizieren, aber es nutzt auch nur Anwendungen zertifiziert davon App Store ist. Apple-Bewertungen sorgfältig jede Anwendung, bevor es von den Entwicklern dahinter tatsächlich veröffentlicht werden. Und außerdem, als Entwickler, jeder Entwickler erhält einen Entwickler-ID und basiert auf den Anwendungen ausgewertet basiert, die gebucht werden. Also im Grunde genommen, wenn Sie eine Anwendung, die von einem unbekannten Entwickler entwickelt wird, die Torwächter Embedded-Schutz-Software blockiert die App von Ihrem MacBook beeinflussen. Außerdem, auch das Gerät ermöglicht es Ihnen, die Privatsphäre jeder App für sie installiert zu konfigurieren, Das ist erstaunlich,. Na sicher, die Höhe der customizeablity ist nicht das gleiche wie bei Windows, beispielsweise, aber es ist nicht zu befürchten, da gibt es eine reiche Auswahl für jedes Ihrer Bedürfnisse im App Store.

Und wenn es darum geht, den physischen Zugang, Apples Gerät hat alles. Nicht nur Ihre Dateien werden online gesichert, so dass sie völlig sicher, aber selbst wenn Ihr MacBook bricht auf unbestimmte Zeit aus verschiedenen Gründen, die Dateien können auch als auch heruntergeladen werden auf anderen Apple-Geräten synchronisiert werden. Ja, dies macht das Apple-Benutzerkonto eines der Engpaß für die Sicherheit machen, und wenn es wird gehackt, Sie könnten in einer Art und Weise wie keine anderen kompromittierten werden, aber das ist auch sehr einfach, indem Sie einfach über den integrierten Filevault verhindert werden 2 die verschlüsselt Ihre Dateien, Erstellen der Dateien AES-128 verschlüsselt. Das bedeutet, dass selbst wenn jemand anderes verwendet Ihren Laptop, sie werden Ihre Dateien nicht zugreifen können, es sei denn, sie haben die einzigartigen Dekodierungsschlüssel, die aus dem macbook gelöscht und nur auf Ihrem Konto verfügbar ist oder wenn Sie sie physisch exportieren. Und wenn das MacBook in die falschen Hände geraten, es löscht die Dateien automatisch, wenn sie in lokal gespeichert werden, so dass es impossble praktisch für die Gauner auf Ihr Konto zuzugreifen, vor allem, wenn Sie die Zwei-Faktor-Authentifizierung in dem Apple-Cloud-fähigen. Einfach, aber effektives System in der Tat. Und die Passwörter für die verschlüsselten Dateien können auch in der Sicherheits iCloud Herstellung streng auf Ihr Konto eingeschränkt gespeichert werden. Und weiter sichern Sie Ihr Konto, Apple weiterhin stärker und stärker Verschlüsselung und Passwortschutz verwenden. In Touch-ID Fingerabdruck-Identifikation und diese macht das MacBook eine fortschrittliche Maschine, die alle Ihre Dateien sichern und alles, was Sie brauchen, um sie zuzugreifen, ist ein Passwort - einfach, aber effektiv. Wahrscheinlich der einzige Nachteil, dass wir denken, ist es minus ist, dass der Laptop durch die physikalische Design nicht so robust und sicher ist wie die Konkurrenz, da es der puprose ist zu gut aussehenden und minimalistischer Einrichtung. Aber das ist kein Grund zur Sorge, vor allem, weil der Laptop kann geändert werden über spezifische MacBook robuste Koffer robust zu sein, die online zu einem vernünftigen Preisen militärischer Tropfen getestet und verfügbar sind.

MacOs Betriebssystem, das durch Design sicher ist.

MacOs Betriebssystem, das durch Design sicher ist. Sehr schnelle Performance.

Sehr schnelle Performance. Bietet eingebettete Dateiverschlüsselung.

Bietet eingebettete Dateiverschlüsselung. Verfügt über erweiterte Sicherheitsfunktionen.

Verfügt über erweiterte Sicherheitsfunktionen. Einfache Arbeit mit, Es perfekt für nicht technisch versierte Anwender machen.

Einfache Arbeit mit, Es perfekt für nicht technisch versierte Anwender machen.

Ist das nicht so rugget als wir für den Preis hoffte, dass es für verkauft wird wird.

Ist das nicht so rugget als wir für den Preis hoffte, dass es für verkauft wird wird. Touch-Bar ist ein bisschen „zu viel Show“.

Touch-Bar ist ein bisschen „zu viel Show“.

|

Ein ziemlich einzigartiges robustes Notebook, das die Fähigkeit nicht nur auszuhalten Hai-Attacken hat aber auch seine deatchable, was bedeutet, dass Sie das Gerät in einen robusten Tablet ganz von selbst drehen kann, so dass es für Ihr Geld äußerst wertvoll, espeically, wenn Sie es für Maschinen im Freien und müssen es Portabilität und Robustheit verbinden, sondern nutzt es auch eine Menge geben. Die Tablette kann auch in einer sehr sicheren Weise zu arbeiten, so konfiguriert werden,, je nachdem, was Sie von ihm verlangen, und kann eine Menge zu schlagen zu widerstehen. Ähnlich wie bei der Dell, jedoch, es ist ziemlich teuer für das, was er anbietet in Bezug auf die inneren Komponenten, so dass es für eine ganz bestimmte Nische der Kunden angemessen, die sie kaufen würden, und sie sind die technisch versierte Anwender, die häufig im Freien arbeiten, wie Elektroingenieure und Fahrzeugmechaniker, Das ist keine schlechte Nische, aber es gibt auch andere von der Konkurrenz angebotenen Alternativen für den Preis es verkauft wird an. Aber beachten Sie, dass der Laptop nicht teuer ist “nur weil” - es verfügt über eine Menge von erweiterten Extras, wie ein 2D-Strichlaser, GPS-Tracking-Geräte, extrem hohe Batteriekapazität und mehrere andere.

extreme Robustheit.

extreme Robustheit. Portabilität und Flexibilität (abnehmbarer Display).

Portabilität und Flexibilität (abnehmbarer Display).  2 Geräte auf einmal.

2 Geräte auf einmal.  GPS und 2D-Bar-Laser-Funktion.

GPS und 2D-Bar-Laser-Funktion.

Der Preis.

Der Preis. Könnte haben leistungsfähigere Hardware für das, was es wert ist.

Könnte haben leistungsfähigere Hardware für das, was es wert ist.

|

Wenn Sie zum ersten Mal es betrachten, das HP ProBook X360 11 G1 sieht aus wie jeder Laptop Mid-Level. Jedoch, es ist Gehäuse sehr robust ist und die MIL-STD-810G-Tests unterzogen, so dass die Vorrichtung eine der Top-semi-robusten Notebooks für die Öffentlichkeit zur Verfügung da draußen. Wenn wir reden über Widerstand gegen Biegen und Druck, der Laptop tut ganz gut, obwohl Sie können eine oder zwei Schwachstellen sehen. Wenn es um die Kompatibilität, Der Laptop hat fast alle notwendigen Schnittstellen für seine Verbindungen, selbst verfügt über einen C-Port USB Typ. Und obwohl es akzeptiert nur MicroSD-Karten, Der Laptop verfügt über eine sehr anständige Speicher Verarbeitungsgeschwindigkeit. Es Display reflektierend ist standardmäßig, aber es gibt auch die Möglichkeit, einen nicht-spiegelnde Display zu wählen, und beide sind mit guter Helligkeit und anständiger Auflösung (1366×768). Es kann jedoch einige Probleme bei der Verwendung im Freien präsentieren, so dass der Laptop ist auch geeignet in Innenräumen verwendet werden,. Wenn es darum geht es, die Temperatur und Kühlung, die intelligente und bescheidene Vorrichtung wurde entwickelt, passiv gekühlt werden, wodurch sie völlig geräuschlos und zum Erzeugen einer Seitentemperatur nicht mehr sind als 40 Grad Celsius. Die Einfachheit und Robustheit macht das Gerät perfekt für sie Kundensegmente gezielt ist, die als eneterprise oder Schulcomputer für Mitarbeiter und Studenten dienen soll gleichermaßen.

ausreichend RAM, CPU und SSD für seinen Zweck.

ausreichend RAM, CPU und SSD für seinen Zweck. Robuste Qualität bauen.

Robuste Qualität bauen. Touchscreen-Display.

Touchscreen-Display. Guter Preis.

Guter Preis.

Das Display ist nicht matt standardmäßig, machen Sichtbarkeit auf Sonnenlicht eher schwieriger als einfach.

Das Display ist nicht matt standardmäßig, machen Sichtbarkeit auf Sonnenlicht eher schwieriger als einfach.

|

Wenn es darum geht, eine Hochleistungsmaschine zu kaufen, die Sie sicher sein wollen, und in der gleichen Zeit auf einem Budget, das Sie laufen, das Dell XPS 13 ist die beste Wahl. Das elegante Laptop hat fast kessel weniger Bildschirm und packt die ganz punch. Die Tatsache, dass das Display fast kessel weniger und verfügt über eine Ultra QHD- + Auflösung ermöglicht die Ingenieure das Gerät kleiner als gut zu machen, als dünner, so dass es superschlank an 15 mm maximale Dicke. Dies macht es auch sehr leicht an 2.7 Pfund Gewicht. Die Helligkeit ist auch sehr überraschend,, das Gerät perfekt zu machen und zu verwenden, im Freien, aber nicht unter extremen Bedingungen, das ist eine Art ist es Nachteil, wenn Sie ein robustes Notebook wollen. Der Bildschirm ist auch sehr hell und das Gerät reagiert sehr schnell, mit seinem Intel® Core 8. Generation 4-Core-Prozessor. Wenn die Geräte haben mehr Kerne, das macht sie deutlich bessere Leistungen zu erbringen, vor allem während Multitasking. Die Batterie ist auch sehr überraschend,, macht das Gerät zuletzt bis 13 Stunden auf normalen Gebrauch beim Streaming von Netflix, zum Beispiel oder Surfen. Und Sie können auch die Dell Power Compaion Um andocken deutlich mehr Leistung zum aktuellen hinzufügen. für Konnektivität, das tragbare Gerät verwendet einen Typ-C Thunderbolt 3 Port, der auch ermöglicht, als eine Verbindung zu mehreren unterschiedlichen Ladegeräten, einschließlich 4K-Displays. Also, wenn Sie die Art von Person, die begünstigt Multimedia und Performance, kann aber nicht so viel Geld für einen Laptop ersparen, die Sie in eine Festung verwandeln möchten, sondern auch gut aussehen und modern, die Dell XPS13 ist die Maschine für Sie.

Sicherheitsfunktionen (Fingerabdruckleser, usw.)

Sicherheitsfunktionen (Fingerabdruckleser, usw.) Leistungsstarke Batterie.

Leistungsstarke Batterie. Kratzfestes Gorilla-Glas-Display, das auch Bildschirm berühren wird.

Kratzfestes Gorilla-Glas-Display, das auch Bildschirm berühren wird. Leistungsstarke CPU, viel RAM und SSD-Speicher.

Leistungsstarke CPU, viel RAM und SSD-Speicher. Kommt mit einem Schutzgehäuse und einer Strombank, das kann hinzufügen 11 Stunden Akkulaufzeit.

Kommt mit einem Schutzgehäuse und einer Strombank, das kann hinzufügen 11 Stunden Akkulaufzeit.

Nicht geeignet für raue Bedingungen.

Nicht geeignet für raue Bedingungen. Könnte ein bisschen mehr Ports verwenden.

Könnte ein bisschen mehr Ports verwenden.

|

Mit einem robusten Bauweise, die auch verstärkte Materialien, die ein kratzfestem Glas umfasst, das Lenovo ThinkPad Yoga 11e ist eine perfekte Kombination aus der mittleren Ebene Robustheit, Transportabilität und Geschwindigkeit. Das Gerät bietet nicht die Hypermacht als einige seiner Konkurrenten, aber es hat sicherlich eine Menge Knall bieten für das, was es wert ist. Das Design des Yoga 11e ist in einem dunkelgrauen Thema, das macht es elegant, insbesondere mit den abgerundeten Ecken und die Gummi Umwickeln es Deckel, um es zu schützen Anzeige. Das Chassis der Vorrichtung ist auch sehr hohe als auch sehr niedrige Temperaturen zu widerstehen, getestet, feuchte Umgebungen, extreme Vibrationen sowie Staub, so kann es perfekt servieren Sie, wenn Sie es in ein sicheres Gerät einschalten mit Ihnen zu jeder Zeit tragen. Und mit seinem kleinen Größen, es ist auch ganz einfach als auch für den Transport. Werfen Sie in der 360-Grad-Drehung Touch-Screen und Sie haben die perfekte Hybrid-Gerät für den besten Preis angeboten. Na sicher, die Yoga 11e kann die Konkurrenz nicht mithalten mit ihm 4 GB RAM und Intel Celeron Prozessor N2930 ist, aber wenn Sie einen gut gebauten Laptop suchen nach Sicherheit und Arbeit zu verwenden, das auch als Tablette dient, geeignet ist, mit vielfältigen Aufgaben bewältigen und nicht eine Menge Geld kosten, Dies ist die beste Wahl, obwohl in der Leistung mittelmäßig.

Erstaunlich Tastatur Erfahrung.

Erstaunlich Tastatur Erfahrung. Vivid Display.

Vivid Display. Gute Noten für Leistung.

Gute Noten für Leistung. Gutes Preis-Leistungs-Verhältnis.

Gutes Preis-Leistungs-Verhältnis. Semi-robustes Design.

Semi-robustes Design.

Könnte einen helleren Bildschirm und lauter Lautsprecher haben.

Könnte einen helleren Bildschirm und lauter Lautsprecher haben.

|

Dies dürfte das dünnste und leichteste ThinkPad, das Lenovo jemals geschaffen hat, und um so mehr,, das Gerät verfügt über eine siebte Generation der Intel Kaby See Prozessor, der den Stempel ganz die für die Laptop-Größe Packs. Das Gerät ist auch sehr beeindruckend in Bezug auf die Lebensdauer der Batterie als auch, Opfer 12 Stunden des Lebens, und es ist gut zu sehen, dass Lenovo hat es auch eine mächtigen, Inklusive 16 GB RAM und eine ganze 512 GB SSD. In Bezug auf die Leistung, diese ThinkPad “denkt” ziemlich schnell – es ist sogar in der Lage, das MacBook Air die neuesten Versionen zu schlagen, Das ist verrückt. Und es ist gut zu sehen, dass Lenovo hat nicht auf ihrem Stil betrogen, Hinzufügen der hintergrundbeleuchtete Tastatur, die wie ein Traum ist wahr geworden, vor allem, wenn Sie viel mit Touchpads arbeiten. Zusätzlich zu, dass alle wurde bisher hinzugefügt, sie haben auch Thunderbolt 3 Häfen, USB 3.0 Port, ein Kensington Lock Slot und ein Full-Size-HDMI-Anschluss, sowie ein Mikro-Ethernet-Port, welcher einen Wandler, der verwendet werden soll, zusammen mit dem Laptop. Also, wenn Sie bevorzugen Macht, extreme Portabilität und Leistung, dies ist auf jeden Fall der Laptop, die Sie verwenden sollten. und um so mehr,, es hat auch eine neue Touchscreen-Funktion, so dass es durch Design sichern, während die übrigen eine der mächtigsten in Ultrabooks seiner Klasse. Damit ist es eines der besten Business-Notebooks gibt, die perfekt für die Sicherheit optimiert werden kann.

Großer Touchpad und Tastatur.

Großer Touchpad und Tastatur. Wunderbar Derbietung.

Wunderbar Derbietung. Kristallklar und bunte Anzeige.

Kristallklar und bunte Anzeige. Gute Benchmark-Ergebnisse.

Gute Benchmark-Ergebnisse. Funktioniert gut mit Multitasking.

Funktioniert gut mit Multitasking.

Der Bildschirm könnte mehr Helligkeit haben.

Der Bildschirm könnte mehr Helligkeit haben. Der Laptop könnte Gehäuse sein schroffer.

Der Laptop könnte Gehäuse sein schroffer. Das Audio könnte mächtiger sein.

Das Audio könnte mächtiger sein.

|

Die 13 Zoll MacBook ist wahrscheinlich eines der am meisten gesucht nach devicess von Benutzern, die eine sehr sichere Maschine wollen, die extrem schnell und sehr tragbar. Wenn Sie sind die Art von Person, die elegante Geräte begünstigt und keine Anforderungen viele technische High-End-Konfigurationen machen, Sie können sicher für dieses Notebook gehen, weil es Hauptkernkompetenz ist, ist die schnelle MacOs, die ständig aktualisiert wird und erstellt von Design sicher zu sein. Und das neuere Modell kommt mit schnellen Speicher, deutlich bessere Batterie und ist leistungsfähiger. Na sicher, zu diesem Zweck, Ihre Taschen müssen auch tief sein. Aber Sie bekommen Zugang zu allem, was Sie brauchen für das, was Sie bezahlen und sogar Windows und Linux über die laufende Software eingebettet virtuelle Maschine MacBook ran. Das einzige, was sich nicht geändert hat und ist ein wenig enttäuschend ist, dass dieses MacBook Air eher gleich aussieht wie es tat,, wenn die erste ähnliche Version herauskam in 2010 und das ist ein bisschen schade, für den Preis, den Sie bezahlen. Aber dafür haben Sie die alumium Materialien erhalten, die nicht nur das Gerät Licht machen, sondern auch robust, es ok um sich im Freien zu verwenden,. Und das Display leuchtet hell, wenn Sie das Gerät im Freien als auch nutzen - sehr beeindruckend. Wenn Sie Lagerung begünstigen, das MacBook Air hat 256 GB SSD drin ist 13 Zoll-Version und wenn das nicht genug ist, Sie können es nicht aktualisieren, so Ihre beste Wette mit dem Lenovo Think Pad X1 Kohlenstoff in Bezug auf die Lagerung zu gehen wäre - sorry, Apfel. Aber wenn Sie wollen ein schnelles und beeindruckendes Gerät haben, die mit der Wolke funktioniert gut, können Sie Ihre Dateien standardmäßig verschlüsseln und sie löschen können, während Kopien online in Ihrem Konto zu halten, wenn jemand Stampfer mit dem Notebook, dies ist auf jeden Fall die richtige Wahl für Sie.

Aluminiumgehäuse.

Aluminiumgehäuse. Langlebige Batterie, aufgrund ihres geringen OS.

Langlebige Batterie, aufgrund ihres geringen OS. Viele Sicherheitsfunktionen sowie neueste Software und O.

Viele Sicherheitsfunktionen sowie neueste Software und O. Schnellere Speicherung und erstaunliche Leistung.

Schnellere Speicherung und erstaunliche Leistung. Das Display ist gut zu sehen, wenn Sie draußen sind.

Das Display ist gut zu sehen, wenn Sie draußen sind.

Das Gerät sieht genauso aus wie damals, wieder in 2010.

Das Gerät sieht genauso aus wie damals, wieder in 2010. schlechte Lautsprecher.

schlechte Lautsprecher. Viele Lünette auf dem Bildschirm.

Viele Lünette auf dem Bildschirm.Haftungsausschluss: Beachten Sie, dass die Meinungen auf dieser Website ausgedrückt sind ausschließlich unsere und sie sind nicht auf eine bestimmte Software-Unternehmen oder einer anderen Organisation voreingenommen. Die Meinungen sind auch auf der Grundlage unserer Forschung, das beinhaltet erste Hand Daten sowie Informationen aus zweiter Hand, und es erfolgte ca. 30 Tage vor diesem Artikel wurde veröffentlicht.