Un error muy grave fue descubierto en Bash, un intérprete de comandos mucho populares, plantea un grave riesgo de seguridad para los sistemas Linux y Unix. Según los expertos en seguridad, este problema no debe considerarse como un problema del servidor y desestimó, como Mac OS X utiliza Bash. Los profesionales afirman que el error en Bash podría ser incluso peor que Heartbleed. Parece que está presente en la mayoría de las versiones de golpe a partir de 1.13 y hasta 4.3. Así lo afirmó la red de Akamai Unix y Linux y administrador de telecomunicaciones Stephane Chazelas, como ella fue la primera en detectar el error. El Departamento de Seguridad Nacional y el Equipo de Respuesta a Emergencias Informáticas tienen emitir una advertencia de que si se explota, el fallo podría permitir a un hacker remoto para obtener un código malicioso en el sistema afectado. De hecho, la base de datos de vulnerabilidad de NIST ha calificado el fallo 10 de 10 en términos de gravedad.

Un error muy grave fue descubierto en Bash, un intérprete de comandos mucho populares, plantea un grave riesgo de seguridad para los sistemas Linux y Unix. Según los expertos en seguridad, este problema no debe considerarse como un problema del servidor y desestimó, como Mac OS X utiliza Bash. Los profesionales afirman que el error en Bash podría ser incluso peor que Heartbleed. Parece que está presente en la mayoría de las versiones de golpe a partir de 1.13 y hasta 4.3. Así lo afirmó la red de Akamai Unix y Linux y administrador de telecomunicaciones Stephane Chazelas, como ella fue la primera en detectar el error. El Departamento de Seguridad Nacional y el Equipo de Respuesta a Emergencias Informáticas tienen emitir una advertencia de que si se explota, el fallo podría permitir a un hacker remoto para obtener un código malicioso en el sistema afectado. De hecho, la base de datos de vulnerabilidad de NIST ha calificado el fallo 10 de 10 en términos de gravedad.

¿Cómo Bash afecta el sistema?

La vulnerabilidad está asociada a cómo el programa de Bash maneja las variables de entorno. Cuando se asigna una variable de una función, la definición recibe un código extra demasiado. El atacante tiene la tarea simple para anexar varios comandos - este es el llamado ataque de inyección de código clásico. Al hacerlo, el atacante será capaz de secuestrar de forma remota la máquina afectada.

Todos los investigadores que han analizado el flujo confirmaron que el insecto Bash se puede explotar fácilmente si se inyecta el código en variables ambientales. Esto podría incluir diferentes scripts que establecen el ambiente para los clientes DHCP o característica ForceCommand en OpenSSH sshd, los módulos mod_cgid y mod_cgi en Apache HTTP Server.

Como el jefe de la Cloud Security Alliance, Jim Reavis, afirma en su blog, hay muchos programas en sistemas UNIX y Linux que utilizan Bash para establecer las variables ambientales y luego se utilizan estas variables en la ejecución de otros programas.

Bash - Heartbleed Comparación

Los servidores de UNIX y Linux se utilizan en los centros de datos en todo el mundo y están incrustados en muchos dispositivos. Esta vulnerabilidad se ha conocido durante un largo periodo de tiempo. Desde Bash es bastante generalizada, muchos investigadores de seguridad están haciendo una comparación con Hertbleed. Se trata de una vulnerabilidad de OpenSSH que fue descubierto en abril. Algunos de los expertos se preguntan si Bash es la segunda edición de Hearbleed. Sin embargo, es muy duro para que esto sea dicha. Bash es un problema grave, ya que ofrece los agregados un acceso al shell de comandos, que permite a los ciberdelincuentes para hacer lo que quieran en la máquina.

Si comparamos el tamaño, los servidores web Apache dan poder a la mayoría de los sitios web a nivel mundial. Los profesionales saben que hay un montón de máquinas que no están basados en UNIX y Linux, que utilice Telnet y OpenSSH. Al mismo tiempo DHCP permite a los usuarios subir y bajar las redes disponibles. Con todo esto dicho, debemos ser conscientes de que además de los servidores y las computadoras que hay otros sistemas integrados que incluyen routers, que son vulnerables a los secuestros.

Uno de los análisis más detallados de los errores Bash, Graham de Errata Seguridad, realizado diversas exploraciones y encontrado varios miles de servidores vulnerables. Aún así, todavía es muy difícil para los expertos en seguridad para estimar la gravedad del problema. Los expertos dicen que Heartbleed bug estuvo presente sólo cuando una versión vulnerable de OpenSSL se ha instalado. Este, sin embargo, No es el caso con el bicho Bash. Con el fallo Bash, la máquina es vulnerable si no tiene una aplicación que toma en la entrada del usuario y poner en en una variable de entorno. Los famas web generalmente no se ven afectados. Los usuarios deben saber que no todos los routers y los dispositivos integrados utilizan Bash. De hecho, los sistemas derivados de Debian pueden usar otro intérprete llamado Dash. Los dispositivos que se incrustan suelen utilizar BusyBox que no es vulnerable.

Bash - vulnerable o no?

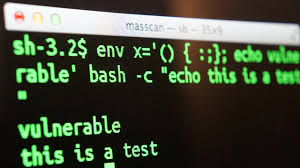

→Los usuarios pueden comprobar si son vulnerables al error Bash siguiendo varios comandos, que se proporcionan a CSA. Deben abrir una ventana de terminal y escriba el siguiente comando en el $ prompt:env x = '() { :;}; echo vulnerables’ Bash -c “Echo Esta es una prueba“.

En caso de que la máquina es vulnerable, habrá un texto:

vulnerables

esta es una prueba

En caso de que el usuario ha actualizado Bash él sólo verá:

esta es una prueba

El experto Red Hat comentado que, si el usuario tiene varias máquinas, que podría valer la pena seguir adelante y aplicar los parches disponibles. Sin embargo, si el usuario tiene miles de máquinas para parchar, entonces tal vez vale la pena esperar por varias horas más. De hecho, las principales distribuciones de Linux están ahora tratando de trabajar en una solución. Los consultores de seguridad advierten a los usuarios de que, incluso si no han oído hablar de Bash y no van en ella, siendo el usuario podría tener software que se ejecuta en el ordenador que tiene los procesos Bash.