Un fatto molto grave bug è stato scoperto nel Bash, un interprete di comandi molto popolare, posto un grave rischio per la sicurezza per i sistemi Linux e Unix. Secondo gli esperti di sicurezza, questo problema non dovrebbe essere considerato come un problema di server e respinto, come Mac OS X utilizza Bash. I professionisti sostengono che il bug in Bash potrebbe essere anche peggio di Heartbleed. Sembra che sia presente nella maggior parte delle versioni di Bash partire da 1.13 e fino a 4.3. Lo ha detto la rete di Akamai Unix e Linux e amministratore telecom Stephane Chazelas, come lei è stato il primo a individuare il bug. Il Dipartimento di Homeland Security e il Computer Emergency Response Team hanno emettere un avvertimento che, se sfruttato, il bug potrebbe consentire a un hacker remoto per ottenere un codice dannoso sul sistema interessato. Infatti, il database delle vulnerabilità di NIST ha valutato il bug 10 su 10 in termini di gravità.

Un fatto molto grave bug è stato scoperto nel Bash, un interprete di comandi molto popolare, posto un grave rischio per la sicurezza per i sistemi Linux e Unix. Secondo gli esperti di sicurezza, questo problema non dovrebbe essere considerato come un problema di server e respinto, come Mac OS X utilizza Bash. I professionisti sostengono che il bug in Bash potrebbe essere anche peggio di Heartbleed. Sembra che sia presente nella maggior parte delle versioni di Bash partire da 1.13 e fino a 4.3. Lo ha detto la rete di Akamai Unix e Linux e amministratore telecom Stephane Chazelas, come lei è stato il primo a individuare il bug. Il Dipartimento di Homeland Security e il Computer Emergency Response Team hanno emettere un avvertimento che, se sfruttato, il bug potrebbe consentire a un hacker remoto per ottenere un codice dannoso sul sistema interessato. Infatti, il database delle vulnerabilità di NIST ha valutato il bug 10 su 10 in termini di gravità.

Come Bash influisce sul sistema?

La vulnerabilità è associato con il modo in programma Bash gestisce le variabili di ambiente. Quando una variabile viene assegnata una funzione, la definizione ottiene un codice aggiuntivo troppo. L'attaccante ha il semplice compito di accodare più comandi - questo è il cosiddetto classico attacco code-injection. Così facendo, l'attaccante sarà in grado di dirottare in remoto il computer interessato.

Tutti i ricercatori che hanno esaminato il flusso confermato che il bug Bash può essere facilmente sfruttato se il codice viene iniettato in variabili ambientali. Questo potrebbe includere diversi script che impostano l'ambiente per i client DHCP o funzione ForceCommand in OpenSSH sshd, i moduli mod_cgid e mod_cgi in Apache HTTP Server.

Come il capo della Cloud Security Alliance, Jim Reavis, ha dichiarato nel suo blog, ci sono molti programmi su sistemi UNIX e Linux che utilizzano Bash per impostare le variabili ambientali e quindi queste variabili vengono utilizzate in esecuzione di altri programmi.

Bash - Heartbleed Confronto

I server di UNIX e Linux sono utilizzati nei centri dati in tutto il mondo e sono incorporati in molti dispositivi. Questa vulnerabilità è stato conosciuto per un lungo periodo di tempo. Poiché Bash è piuttosto diffusa, molti ricercatori di sicurezza stanno facendo un confronto con Hertbleed. Si tratta di una vulnerabilità di OpenSSH che è stato scoperto nel mese di aprile. Alcuni esperti si chiedono se Bash è la seconda edizione di Hearbleed. Tuttavia, è molto difficile per questo di essere raccontata. Bash è un problema serio, in quanto offre le attribuisce un accesso alla shell dei comandi, che consente ai criminali informatici di fare ciò che vogliono sulla macchina.

Se confrontiamo le dimensioni, i server Web Apache danno potere alla maggior parte dei siti web a livello globale. I professionisti sanno che ci sono un sacco di macchine che non sono basati su UNIX e Linux, che utilizzare Telnet e OpenSSH. Allo stesso tempo, DHCP permette agli utenti di salire e scendere le reti disponibili. Con tutto ciò che viene detto, dobbiamo essere consapevoli che oltre i server ei computer ci sono altri sistemi embedded, tra cui i router, che sono vulnerabili al dirottamento.

Una delle analisi più dettagliate del bug Bash, Graham di Errata Security, eseguito varie scansioni e trovato diverse migliaia di server vulnerabili. Comunque, è ancora molto difficile per gli esperti di sicurezza di stimare la gravità del problema. Gli esperti dicono che Heartbleed bug era presente solo se è stata installata una versione vulnerabile OpenSSL. Questo, tuttavia, non è il caso con il bug Bash. Con il bug Bash, la macchina è vulnerabile se ha un programma che prende in input dell'utente e l'impostazione in in una variabile d'ambiente. I fames web non sono generalmente influenzati. Gli utenti devono sapere che non tutti i router e dispositivi embedded usano Bash. Infatti i sistemi Debian-derivati potrebbero utilizzare altre interprete chiamato Dash. I dispositivi che sono incorporati solito usano BusyBox che non è vulnerabile.

Bash - vulnerabili o meno?

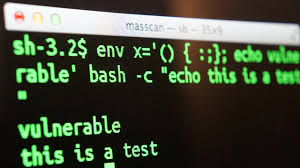

→Gli utenti possono verificare se sono vulnerabili al bug Bash seguendo diversi comandi, che sono forniti da CSA. Dovrebbero aprire una finestra di terminale e digitare il seguente comando al $ pronta:env x = '() { :;}; echo vulnerabile’ bash-c “echo questo è un test“.

Nel caso la macchina è vulnerabile, ci sarà un testo:

vulnerabile

questo è un test

Nel caso in cui l'utente ha aggiornato Bash che sarà solo vedere:

questo è un test

L'esperto Red Hat commentato che, se l'utente ha diverse macchine, potrebbe essere la pena di andare avanti e applicare le patch disponibili. Tuttavia, se l'utente dispone di migliaia di macchine di patch, allora forse vale la pena di aspettare per diverse ore. Infatti, le principali distribuzioni Linux stanno ora cercando di lavorare su una correzione. I consulenti di sicurezza avvertono gli utenti che, anche se non hanno sentito parlare Bash e non eseguirlo, ancora l'utente potrebbe avere il software in esecuzione sul computer che presenta i processi Bash.