Eine sehr ernste Fehler wurde in Bash entdeckt, ein viel beliebter Befehlsinterpreter, stellte ein erhebliches Sicherheitsrisiko für die Linux-und Unix-Systeme. Nach den Sicherheitsexperten, Dieses Problem sollte nicht als ein Server-Problem angesehen und entlassen werden, Mac OS X verwendet Bash. Die Fachleute behaupten, dass der Fehler in Bash könnte sogar noch schlimmer als sein Heartbleed. Es scheint, dass es vorhanden ist in den meisten Bash Versionen ab 1.13 und bis zu 4.3. Dies wurde von der Akamai Unix und Linux-Netzwerkadministrator und Telekom Stephane Chazelas angegeben, als sie die ersten, die Fehler zu erkennen war. Das Department of Homeland Security und das Computer Emergency Response Team haben eine Warnung, dass, wenn ausgenutzt, der Fehler könnte es einem entfernten Hacker einen bösartigen Code auf dem betroffenen System zu erhalten. Tatsächlich, die Schwachstellen-Datenbank des NIST hat den Fehler bewertet 10 von 10 in Bezug auf die Schwere.

Eine sehr ernste Fehler wurde in Bash entdeckt, ein viel beliebter Befehlsinterpreter, stellte ein erhebliches Sicherheitsrisiko für die Linux-und Unix-Systeme. Nach den Sicherheitsexperten, Dieses Problem sollte nicht als ein Server-Problem angesehen und entlassen werden, Mac OS X verwendet Bash. Die Fachleute behaupten, dass der Fehler in Bash könnte sogar noch schlimmer als sein Heartbleed. Es scheint, dass es vorhanden ist in den meisten Bash Versionen ab 1.13 und bis zu 4.3. Dies wurde von der Akamai Unix und Linux-Netzwerkadministrator und Telekom Stephane Chazelas angegeben, als sie die ersten, die Fehler zu erkennen war. Das Department of Homeland Security und das Computer Emergency Response Team haben eine Warnung, dass, wenn ausgenutzt, der Fehler könnte es einem entfernten Hacker einen bösartigen Code auf dem betroffenen System zu erhalten. Tatsächlich, die Schwachstellen-Datenbank des NIST hat den Fehler bewertet 10 von 10 in Bezug auf die Schwere.

Wie funktioniert Bash Auswirkungen auf das System?

Die Sicherheitsanfälligkeit wird mit, wie Bash-Programm verarbeitet die Umgebungsvariablen verbunden. Wenn eine Variable eine Funktion zugeordnet, die Definition bekommt einen zusätzlichen Code zu. Der Angreifer hat die einfache Aufgabe, mehrere Befehle anhängen - das ist die so genannte klassische Code-Injection-Angriff. Dadurch, der Angreifer in der Lage, aus der Ferne entführen die betroffene Maschine.

Alle Forscher, die an der Strömungssehen haben bestätigt, dass die Bash Fehler kann leicht ausgenutzt, wenn der Code in der Umweltvariablen injiziert werden. Dies könnte verschiedene Skripte, die die Umwelt für DHCP-Clients oder Forcecommand Feature-Set in OpenSSH sshd gehören, die mod_cgid und mod_cgi Module in Apache HTTP Server.

Wie der Chef der Cloud Security Alliance, Jim Reavis, in seinem Blog erklärt, gibt es viele Programme auf UNIX-und Linux-Systeme, die Bash verwenden, um Umgebungsvariablen zu setzen und dann diese Variablen bei der Ausführung von anderen Programmen verwendet.

Bash - Heartbleed Vergleich

Die Server von UNIX-und Linux sind in den Datenzentren auf der ganzen Welt verwendet und sind in vielen Geräten eingebettet. Diese Schwachstelle ist für eine lange Zeit bekannt gewesen. Seit Bash ist recht weit verbreitet, viele Sicherheitsforscher machen einen Vergleich mit Hertbleed. Dies ist eine Schwachstelle, die OpenSSH im April entdeckt wurde. Einige der Experten fragen sich, ob Bash ist die zweite Auflage des Hearbleed. Jedoch, es ist sehr schwer, diese zu hören,. Bash ist ein ernstes Problem, da es der Attachés einen Zugriff auf die Kommando-Shell, , die den Cyber-Kriminellen ermöglicht, zu tun was sie wollen, an der Maschine.

Wenn wir die Größe zu vergleichen, Der Apache-Web-Server Macht geben, um die meisten der Websites auf globaler Basis. Profis wissen, dass es viele von Maschinen, die nicht auf UNIX-und Linux-basierenden, die Verwendung von Telnet-und OpenSSH. Gleichzeitig DHCP ermöglicht es Benutzern, auf und aussteigen der verfügbaren Netzwerke. Mit allem, was gesagt, wir sollten sich bewusst sein, dass neben den Servern und Computern gibt es andere Embedded-Systeme einschließlich Router, , die anfällig für Entführung sind.

Eine der detaillierten Analysen der Bash Bug, Errata Security Graham, durchgeführt verschiedenen Scans und fand mehrere tausend Server verwundbar. Auch so, es ist immer noch ziemlich schwierig für die Sicherheitsexperten, um die Schwere des Problems abzuschätzen. Die Experten sagen, dass Heartbleed Fehler war nur vorhanden, wenn eine verwundbare Version OpenSSL installiert wurde. Dies, jedoch, ist nicht der Fall mit der Bash Bug. Mit der Bash Bug, die Maschine ist anfällig, wenn es eine Anwendung, die in Benutzereingaben erfolgt und Einstellung in in einer Umgebungsvariablen hat. Die Web-Berühmtheiten sind in der Regel nicht betroffen. Die Nutzer sollten wissen, dass nicht alle Router und Embedded-Geräte verwenden Bash. In der Tat könnten die Debian-basierten Systemen anderer Interpreter namens Dash verwenden. Die Geräte, die in der Regel eingebettet sind, die BusyBox verwenden nicht anfällig ist.

Bash - anfällig ist oder nicht?

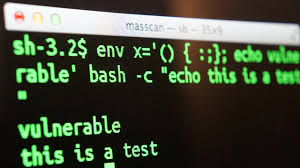

→Die Benutzer können überprüfen, ob sie anfällig für die Bash Fehler sind durch folgende verschiedene Befehle, die durch CSA vorgesehen sind. Sie sollten ein Terminal-Fenster zu öffnen, und geben Sie den folgenden Befehl an die $ Aufforderung:env x = '() { :;}; Echo anfällig’ bash-c “echo dies ist ein Test“.

Falls die Maschine ist anfällig, es wird ein Text sein:

verwundbar

Dies ist ein Test

Im Falle, dass der Benutzer Bash wird er nur sehen, aktualisiert:

Dies ist ein Test

Der Experte Red Hat kommentierte, dass, wenn der Benutzer über mehrere Maschinen, es könnte sich lohnen voran und Anwendung der verfügbaren Patches. Jedoch, wenn der Benutzer über Tausende von Maschinen zu flicken, dann ist es vielleicht wert, zu warten mehrere Stunden. Tatsächlich, die wichtigsten Linux-Distributionen versuchen nun, an einer Lösung zu arbeiten. Die Sicherheitsberater warnen die Benutzer, auch wenn sie nicht über Bash gehört und führen Sie es nicht, noch könnte der Benutzer-Software auf dem Computer, der die Bash verarbeitet hat laufen zu lassen.