WikiLeaks informó que la CIA está involucrada en la creación y coordinación de un malware para Android peligrosa llamada HighRise. El informe presenta las características completas de HighRise, así como una copia de la Guía de Usuarios.

HighRise malware para Android – Sin embargo, otra herramienta de espionaje de la CIA

Ayer (13ª de julio de 2017) WikiLeaks publicó un documento que revela información sobre el proyecto secreto operado por la CIA. De acuerdo con la información publicada y la documentación procedente de la segunda versión (HighRise 2.0) es compatible con el sistema operativo móvil Android de 4.0 (Ice Cream Sandwich) a 4.3 (Frijol de jalea).

WikiLeaks lanzó la guía del usuario para el software malicioso HighRise Android que revela gran parte de la funcionalidad de la utilidad. De acuerdo con la comunidad de seguridad que esto es sólo otro producto en una serie de paquetes coordinados utilizados por la institución para espiar a los usuarios de ordenadores y móviles. El sitio de WikiLeaks ha publicado información sobre el caso como parte de la “bóveda 7” colección, atribuido por ser una de las mayores publicaciones de documentos confidenciales sobre la CIA.

Según la organización de la CIA tiene “perdido el control de la mayor parte de su arsenal de piratería informática incluyendo malware, virus, troyanos, weaponized “día cero” exploits, sistemas de control remoto de malware y documentación asociada”. Varios expertos han indicado que la agencia de inteligencia no tiene los recursos para operar su propia campaña encubierta global coordinada. La CIA ha estado involucrado en el desarrollo de herramientas de hacking que penetran servicios y dispositivos populares. La agencia ha demostrado que tiene serias intenciones de romper a través de muchas capas de seguridad, Un ejemplo reciente es la OutlawCountry explotar que pueden comprometer los sistemas Linux.

Comportamiento de la infección HighRise malware para Android

El software malicioso HighRise es compatible con el sistema operativo Android de Google, los documentos filtrados describen una segunda iteración del virus. De acuerdo con el registro de cambios se ha compilado el 16 de diciembre 2013 y lleva la siguiente nota “Versión inicial EDG. Puerto a Android 4,0-4,3” y su autoridad se encuentra bajo “TDR”, Probablemente una unidad interna de la CIA. El mensaje indica que el código ha sido portado a la nueva (en aquel momento) versión del sistema operativo. Esto nos da una razón para creer que el malware HighRise Android ha sido desarrollado por un período prolongado de tiempo a través de los años. Es muy probable que una versión más reciente de ella está siendo activamente desarrollado y operado incluso ahora. Sus funciones incluyen un módulo de redirección que se utiliza para manipular los mensajes SMS. Permite efectivamente la CIA para llevar a cabo varias acciones:

- Proxy “entrantes” mensajes SMS recibidos por el anfitrión HighRise a un LP internet.

- Enviar mensajes SMS “salientes” a través de la acogida HighRise.

- Proporcionar un canal de comunicaciones entre el operador de campo HighRise & LP.

- TLS / SSL comunicaciones seguras en Internet

Además en la CIA compara v2.0 como teniendo un flujo infección modificado:

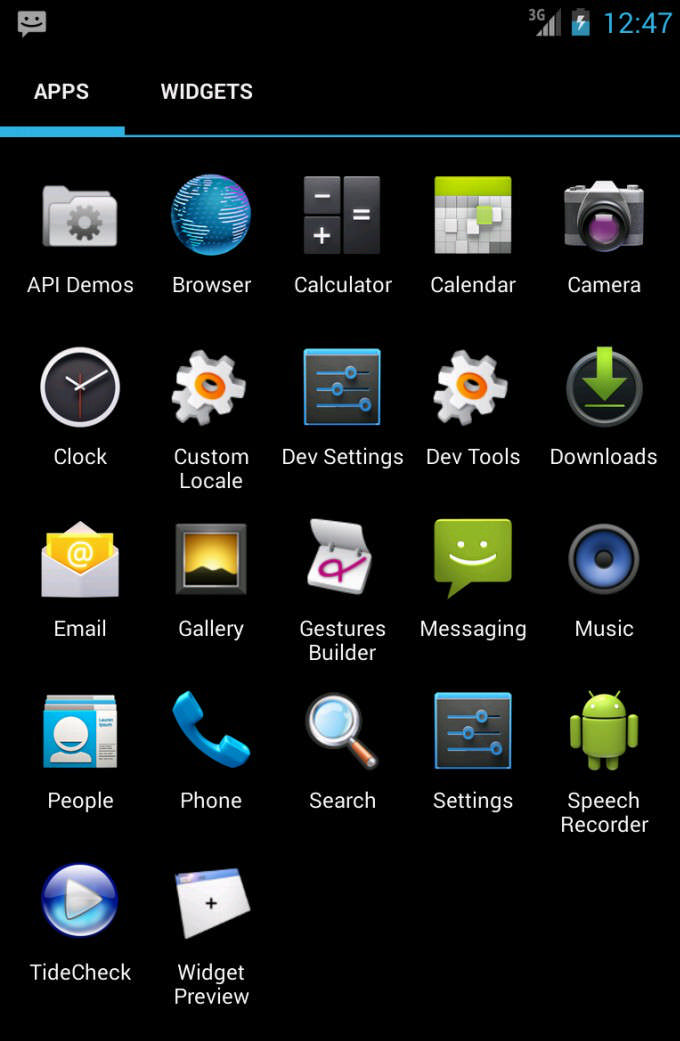

1.El HighRise necesita ser descargado e instalado manualmente en el dispositivo de destino. Una vez hecho esto el código malicioso se ejecuta automáticamente en segundo plano o después de un reinicio programado. Para evitar su descubrimiento se disfraza a sí misma como una aplicación llamada “TideCheck”. El archivo de instalación APK está alojado en un sitios de descarga o un repositorio de terceros.

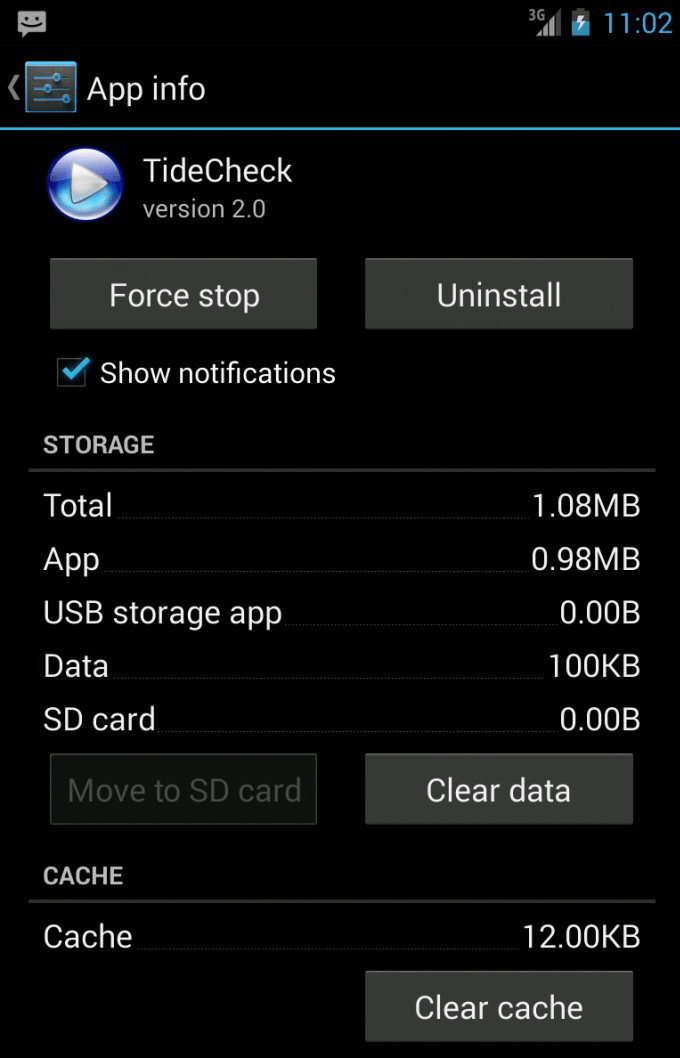

NOTA: La aplicación se puede eliminar de manera efectiva mediante la navegación a los ajustes de aplicación, doble toque en su nombre (TideCheck) y seguir una secuencia de comandos: Parada forzosa, Borrar datos y desinstalar.

2.El siguiente paso es iniciar manualmente la aplicación. Esto se hace con un toque en la aplicación en el cajón Android.

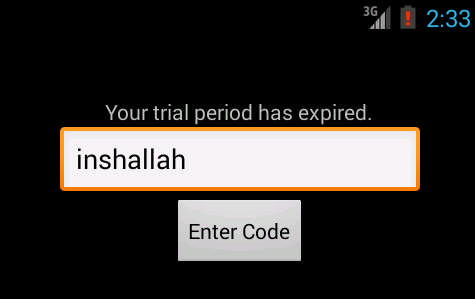

3. El software malicioso HighRise Android le pedirá al usuario para una cadena de contraseña mediante la visualización de un indicador de la falsificación “Su periodo de prueba ha caducado”. El uno es codificado “Inshallah” (árabe de “si Dios quiere”) y luego seleccione el “Introduzca el código” botón.

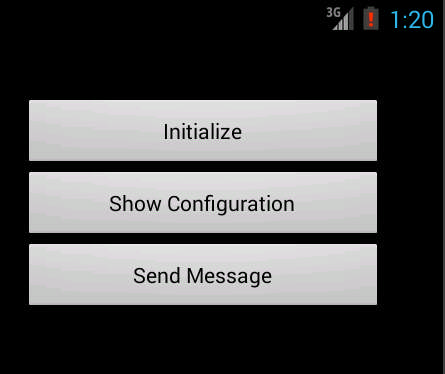

4. El software malicioso HighRise Android a continuación, se puede activar haciendo clic en “Inicializar”. Esto configura de manera efectiva en el malware que se ejecuta en segundo plano.

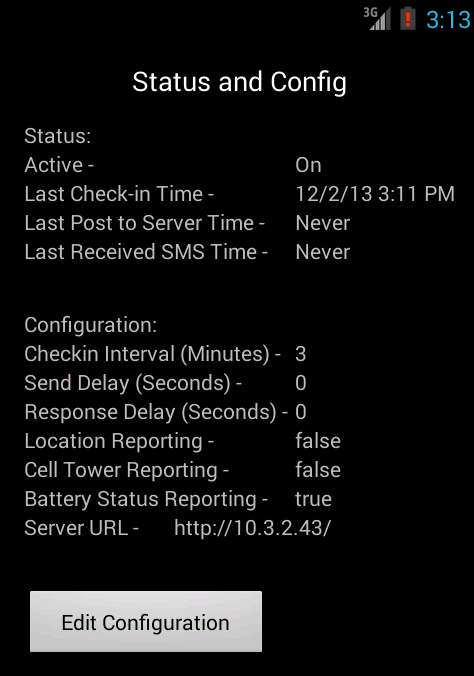

5. Al hacer clic en “Configuración de Mostrar” los usuarios pueden acceder a los ajustes internos de la aplicación. Revelan varios valores que están relacionados con la función de informe de red. Las modificaciones se pueden introducir manualmente haciendo clic en el “Editar configuración” botón.

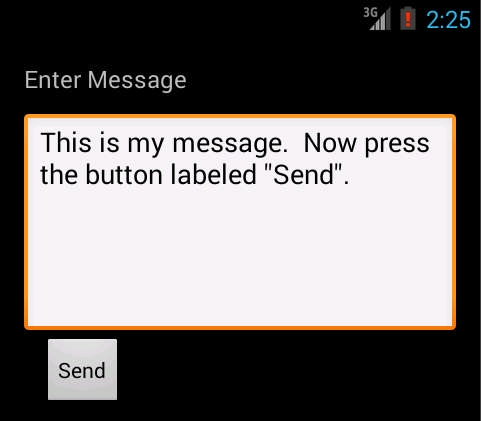

6. El software malicioso HighRise Android se puede utilizar para enviar mensajes SMS a los agentes de la CIA con un toque en el comando Enviar mensaje.

Impacto de la CIA HighRise malware para Android

WikiLeaks reveló que en la actualidad no hay ninguna información disponible sobre las nuevas versiones del programa malicioso HighRise Android. No se sabe si sigue siendo utilizado, desarrollados o actualizados. Efectivamente la aplicación actúa como un proxy de mensajes mediante la transmisión del SMS entrantes y salientes a los puestos de escucha de la CIA operados en Internet. operadores HighRise fueron capaces de espiar a millones de usuarios en todo el mundo mediante la implementación del virus en las cargas útiles. Posibles escenarios de infección automatizados pueden incluir lo siguiente:

- El HighRise malware para Android se puede configurar para instalar el auto como parte de una carga maliciosa. Esto puede incluir diversas aplicaciones y componentes distribuidos en Play Store, o de terceros repositorios de Google. Por lo general, la falsificación de aplicaciones se cargan mediante el uso de identidades falsas y desarrolladores anónimos. Los agentes de la CIA pueden hacerse pasar por un programador independiente o empresa y utilizar imágenes y gráficos para atraer a potenciales víctimas a descargar y ejecutar su aplicación.

- Una secuencia de comandos web puede activar ventanas emergentes u otros trucos maliciosos para provocar la instalación de malware Android HighRise.

- agentes de la CIA pueden utilizar trucos de ingeniería social mediante la publicación de optimización o de recuperación del sistema falsificación de instrucciones para tratar de confundir a los objetivos en sí mismos infectar con el virus.

Pase lo que pase, es probable que WikiLeaks se continuará informando sobre otros instrumentos creados y utilizados por los servicios de inteligencia y espionaje. La información proporcionada revela hasta qué punto los organismos gubernamentales se infiltran en la privacidad y la seguridad de los usuarios de computadoras en todo el mundo. El software malicioso HighRise Android no está hecho para una región específica. En la práctica, se puede utilizar para extraer datos y transmitir información sensible de los dispositivos Android en todo el mundo.