ウィキリークスは、CIAがHighRiseと呼ばれる危険なAndroidマルウェアの作成と調整に関与していると報告しました. レポートには、HighRiseの全機能とユーザーガイドのコピーが表示されます.

HighRiseAndroidマルウェア – CIAによるさらに別のスパイツール

昨日 (7月13日 2017) ウィキリークスは、CIAが運営する秘密プロジェクトに関する情報を明らかにした文書を公開しました. リリースされた情報とソースドキュメントによると、2番目のバージョン (HighRise 2.0) からのAndroidモバイルオペレーティングシステムと互換性があります 4.0 (アイスクリームサンドイッチ) に 4.3 (ゼリービーン).

ウィキリークスは、ユーティリティの機能の多くを明らかにするHighRiseAndroidマルウェアのユーザーガイドをリリースしました. セキュリティコミュニティによると、これは、コンピュータやモバイルユーザーをスパイするために機関が利用する一連の調整されたパッケージの単なる別の製品です。. ウィキリークスのサイトは、事件に関する情報を “Vault 7” コレクション, CIAの機密文書の最大の出版物の1つであると考えられています.

CIAが持っている組織によると “マルウェアを含むハッキング兵器の大部分の制御を失った, ウイルス, トロイの木馬, 武器化 “ゼロデイ” エクスプロイト, マルウェアリモートコントロールシステムと関連ドキュメント”. 何人かの専門家は、諜報機関が独自の調整されたグローバルな秘密キャンペーンを運営するためのリソースを持っているとすでに述べています. CIAは、人気のあるサービスやデバイスに侵入するハッキングツールの開発に関与してきました. 代理店は、セキュリティの多くの層を突破することを真剣に意図していることを示しました, 最近の例は OutlawCountryエクスプロイト Linuxシステムを危険にさらす可能性があります.

HighRiseAndroidマルウェア感染行動

HighRiseマルウェアはGoogleのAndroidオペレーティングシステムと互換性があります, 漏洩した文書は、ウイルスの2回目の反復について説明しています. 変更ログによると、12月16日にコンパイルされました 2013 そして、次のことに注意してください “EDGの初期リリース. Android4.0-4.3への移植” その権限は「TDR」の下にあります, おそらくCIAの内部ユニット. メッセージは、コードが新しいものに移植されたことを示しています (当時) オペレーティングシステムのバージョン. これは、HighRiseAndroidマルウェアが何年にもわたって長期間開発されてきたと信じる理由を与えてくれます. 現在でも新しいバージョンが積極的に開発・運用されている可能性が高いです。. その機能には、SMSメッセージを操作するために使用されるリダイレクタモジュールが含まれます. それは効果的にCIAがいくつかの行動を実行することを可能にします:

- HighRiseホストが受信した「受信」SMSメッセージをインターネットLPにプロキシします.

- HighRiseホストを介して「送信」SMSメッセージを送信します.

- HighRiseフィールドオペレーター間の通信チャネルを提供します & LP.

- TLS/SSLで保護されたインターネット通信

さらにCIAは、v2.0を感染フローが変更されていると比較しています:

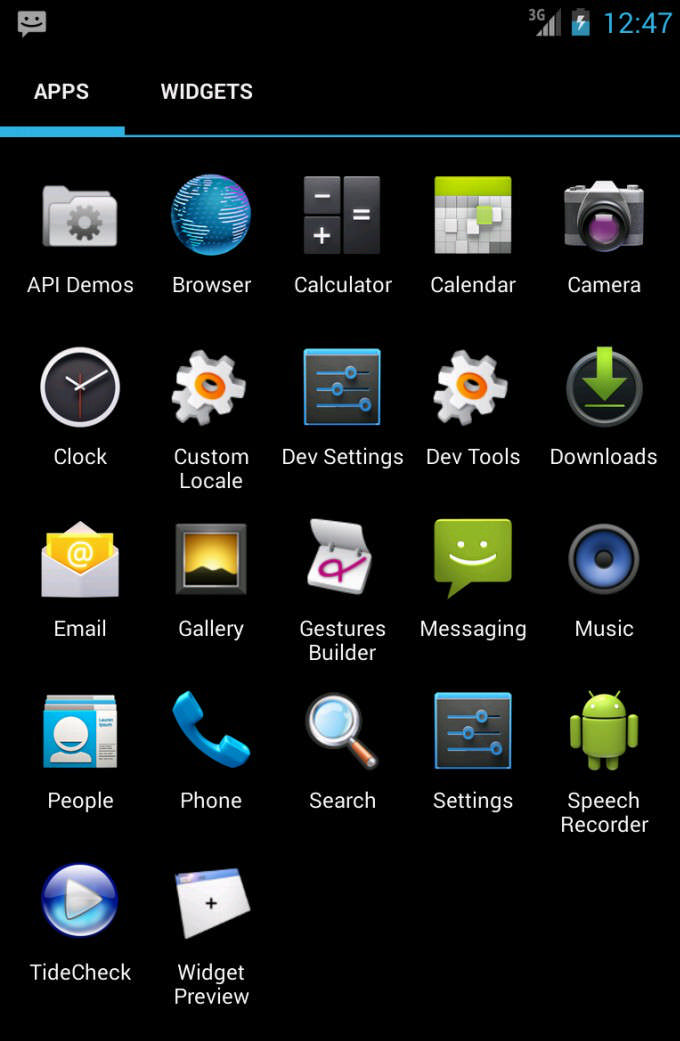

1.HighRiseを手動でダウンロードして、ターゲットデバイスにインストールする必要があります. これが行われた後、悪意のあるコードはバックグラウンドで自動的に実行されるか、再起動がスケジュールされた後に実行されます. 発見を防ぐために、それはと呼ばれるアプリケーションになりすます “TideCheck”. APKインストールファイルは、ダウンロードサイトまたはサードパーティのリポジトリでホストされています.

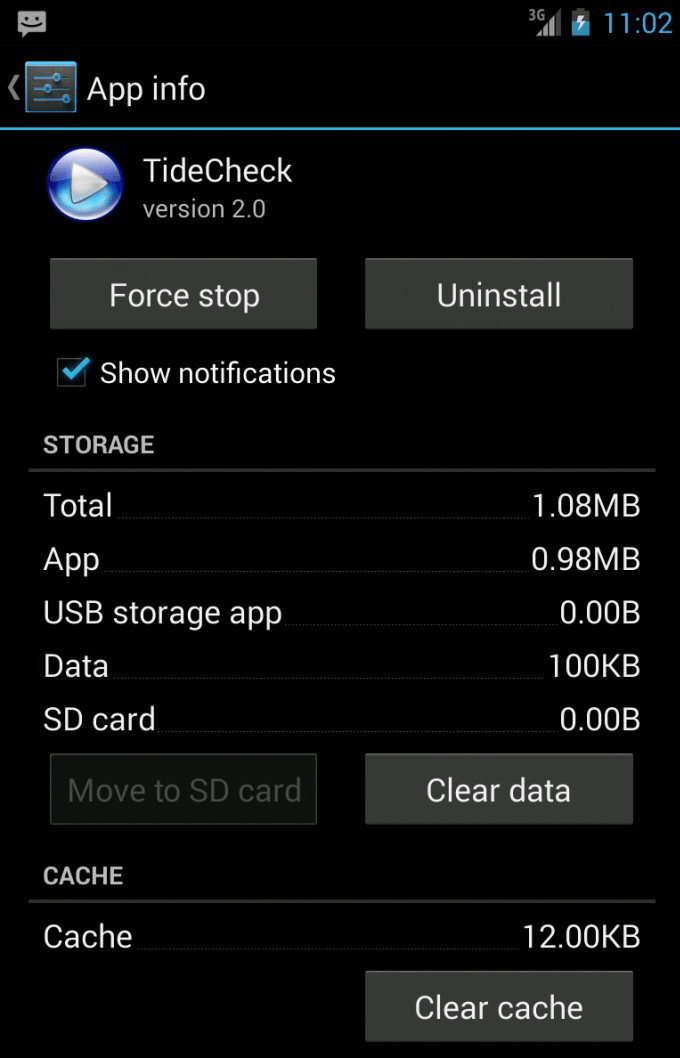

ノート: アプリケーション設定に移動すると、アプリケーションを効果的に削除できます, その名前をダブルタップ (TideCheck) 一連のコマンドに従う: 強制的に止める, データをクリアしてアンインストールする.

2.次のステップは、アプリケーションを手動で起動することです. これは、Androidドロワーでアプリケーションをタップすることによって行われます.

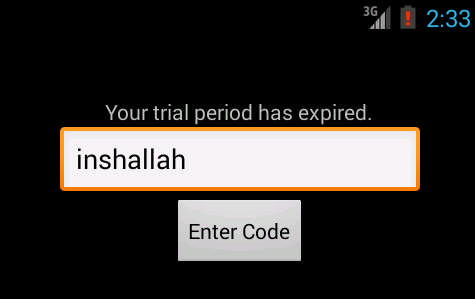

3. 次に、HighRise Androidマルウェアは、「試用期間が終了しました」という偽造プロンプトを表示して、ユーザーにパスワード文字列の入力を求めます。. ハードコードされたものは “インシャラー” (アラビア語 “神の思し召しなら”) 次に、 “コードを入力する” ボタン.

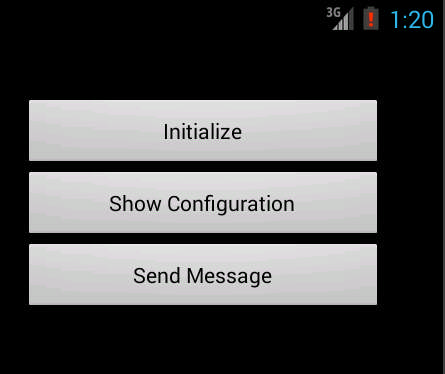

4. 次に、HighRise Androidマルウェアは、をクリックしてアクティブ化できます。 “初期化”. これにより、マルウェアがバックグラウンドモードで実行されるように効果的に構成されます.

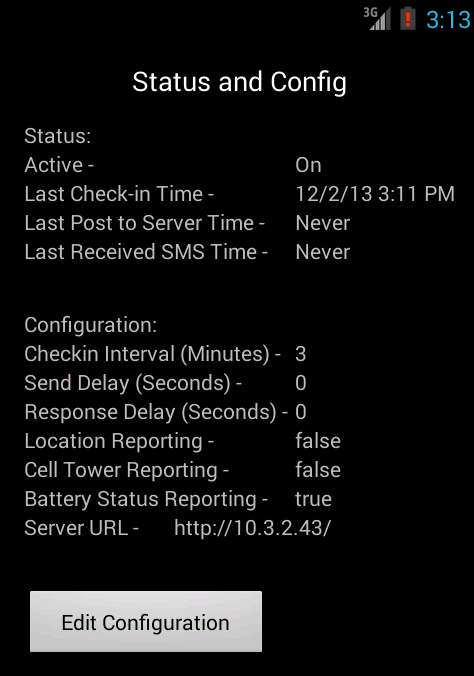

5. をクリックして “構成を表示” ユーザーはアプリケーションの内部設定にアクセスできます. それらは、ネットワークレポート機能に関連するいくつかの値を明らかにします. をクリックすると、変更を手動で入力できます。 “構成の編集” ボタン.

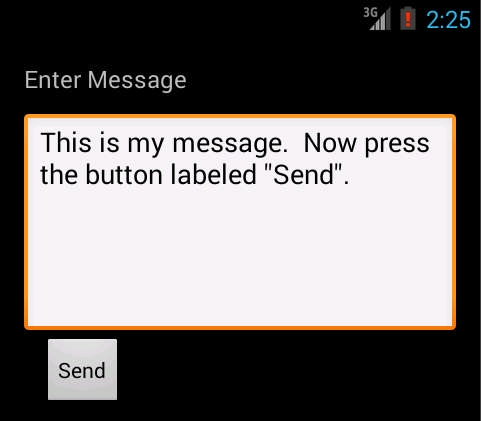

6. HighRise Androidマルウェアは、[メッセージの送信]コマンドをタップすることにより、CIAの工作員にSMSメッセージを送信するために使用できます。.

CIAHighRiseAndroidマルウェアの影響

ウィキリークスは、現在、HighRiseAndroidマルウェアの新しいバージョンに関する情報がないことを明らかにしました. まだ使用されているかどうかは不明です, 開発または更新. 事実上、アプリは、インターネット上で操作されるCIAリスニングポストに着信および発信SMSを中継することにより、メッセージプロキシとして機能します. HighRiseのオペレーターは、ペイロードにウイルスを実装することで、世界中の何百万ものユーザーをスパイすることができました。. 考えられる自動感染シナリオには、次のものが含まれます。:

- HighRise Androidマルウェアは、悪意のあるペイロードの一部として自動インストールするように構成できます. これには、GooglePlayストアまたはサードパーティのリポジトリで配布されているさまざまなアプリやコンポーネントが含まれる場合があります. 通常、偽造アプリは匿名および偽の開発者IDを使用してアップロードされます. CIAの工作員は、独立したプログラマーまたは会社を装い、画像やグラフィックを使用して、潜在的な被害者を誘惑してアプリケーションをダウンロードして実行させることができます。.

- Webスクリプトは、ポップアップやその他の悪意のあるトリックをトリガーして、HighRiseAndroidマルウェアのインストールをトリガーする可能性があります.

- CIAの工作員は、偽造システムの最適化または回復の指示を投稿して、ターゲットを混乱させてウイルスに感染させようとすることで、ソーシャルエンジニアリングのトリックを利用できます。.

何が起こっても、ウィキリークスはスパイやインテリジェンスサービスによって作成および使用された他のツールについて報告し続ける可能性があります. 提供された情報は、政府機関が世界中のコンピューターユーザーのプライバシーとセキュリティにどれだけ浸透しているかを明らかにします. HighRiseAndroidマルウェアは特定の地域向けには作成されていません. 実際には、世界中のAndroidデバイスからデータを抽出して機密情報を中継するために使用できます.