WikiLeaks informou que a CIA está envolvida na criação e coordenação de um Android perigoso de malware chamado HighRise. O relatório mostra todos os recursos do HighRise, bem como uma cópia dos Usuários Guia.

HighRise Malware Android – Yet Another ferramenta de espionagem pela CIA

Ontem (13 de julho 2017) WikiLeaks publicou um documento que revela informações sobre o projeto secreto operado pela CIA. De acordo com a informação divulgada ea documentação proveniente da segunda versão (Arranha-céus 2.0) é compatível com o sistema operacional móvel Android do 4.0 (Sanduíche de sorvete) para 4.3 (Jelly bean).

O WikiLeaks lançou o guia do usuário para o malware HighRise Android, que revela muitas das funcionalidades do utilitário. De acordo com a comunidade de segurança, este é apenas mais um produto de uma série de pacotes coordenados utilizados pela instituição para espionar usuários de computadores e dispositivos móveis. O site WikiLeaks publicou informações sobre o caso como parte do “Vault 7” coleção, atribuída como uma das maiores publicações de documentos confidenciais da CIA.

De acordo com a organização, a CIA tem “perdeu o controle da maioria de seu arsenal de hackers, incluindo malware, vírus, trojans, armado “dia zero” exploits, sistemas de controle remoto de malware e documentação associada”. Vários especialistas já afirmaram que a agência de inteligência tem recursos para operar sua própria campanha secreta global coordenada. A CIA está envolvida no desenvolvimento de ferramentas de hacking que penetram em serviços e dispositivos populares. A agência demonstrou que tem sérias intenções de quebrar muitas camadas de segurança, um exemplo recente é o Exploração OutlawCountry que pode comprometer os sistemas Linux.

Comportamento de infecção por malware HighRise Android

O malware HighRise é compatível com o sistema operacional Android do Google, os documentos vazados descrevem uma segunda iteração do vírus. De acordo com o changelog, ele foi compilado em 16 de dezembro 2013 e carrega a seguinte nota “Lançamento EDG inicial. Port para Android 4.0-4.3” e sua autoridade está sob "TDR", provavelmente uma unidade interna da CIA. A mensagem informa que o código foi transferido para o mais recente (naquela época) versão do sistema operacional. Isso nos dá uma razão para acreditar que o malware HighRise Android foi desenvolvido por um longo período de tempo ao longo dos anos. É muito provável que uma versão mais recente esteja sendo ativamente desenvolvida e operada mesmo agora. Suas funções incluem um módulo redirecionador que é usado para manipular mensagens SMS. Ele efetivamente permite que a CIA execute várias ações:

- Mensagens SMS de “entrada” proxy recebidas pelo host HighRise para um LP da Internet.

- Envie mensagens SMS de “saída” através do host HighRise.

- Fornece um canal de comunicação entre o operador de campo HighRise & o LP.

- Comunicações de Internet protegidas por TLS / SSL

Mais adiante, a CIA compara a v2.0 como tendo um fluxo de infecção modificado:

1.O HighRise precisa ser baixado manualmente e instalado no dispositivo de destino. Depois que isso for feito, o código malicioso será executado automaticamente em segundo plano ou após uma reinicialização ser agendada. Para evitar a descoberta, ele se disfarça como um aplicativo chamado “TideCheck”. O arquivo de instalação do APK está hospedado em sites de download ou repositório de terceiros.

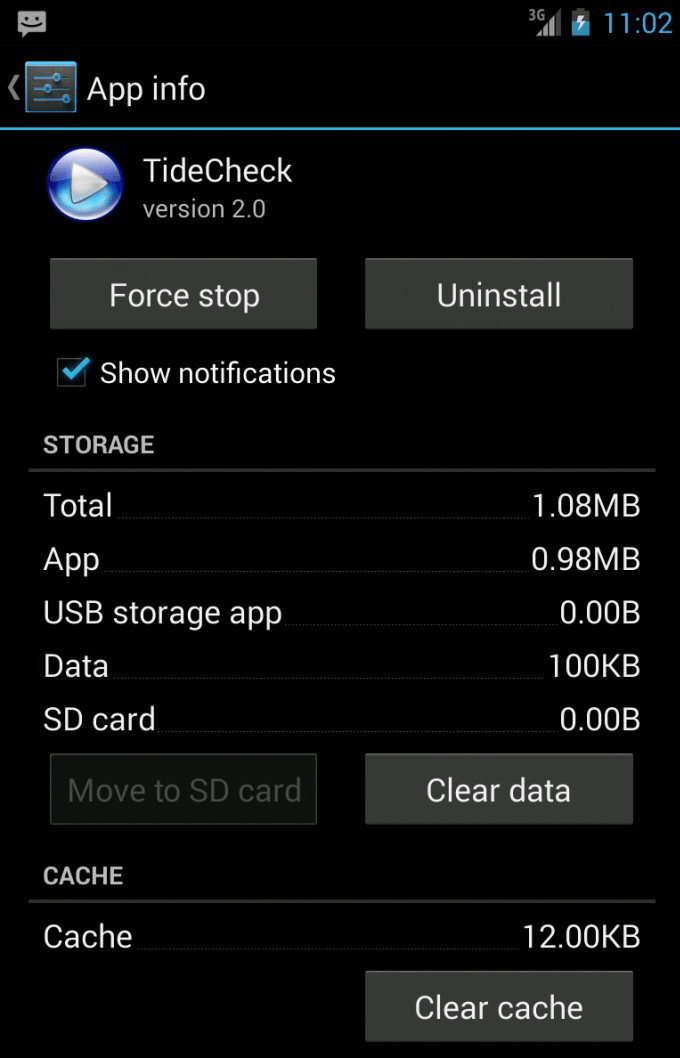

NOTA: O aplicativo pode ser removido com eficácia navegando até as configurações do aplicativo, tocando duas vezes em seu nome (TideCheck) e seguindo uma sequência de comandos: Forçar Parada, Limpar dados e desinstalar.

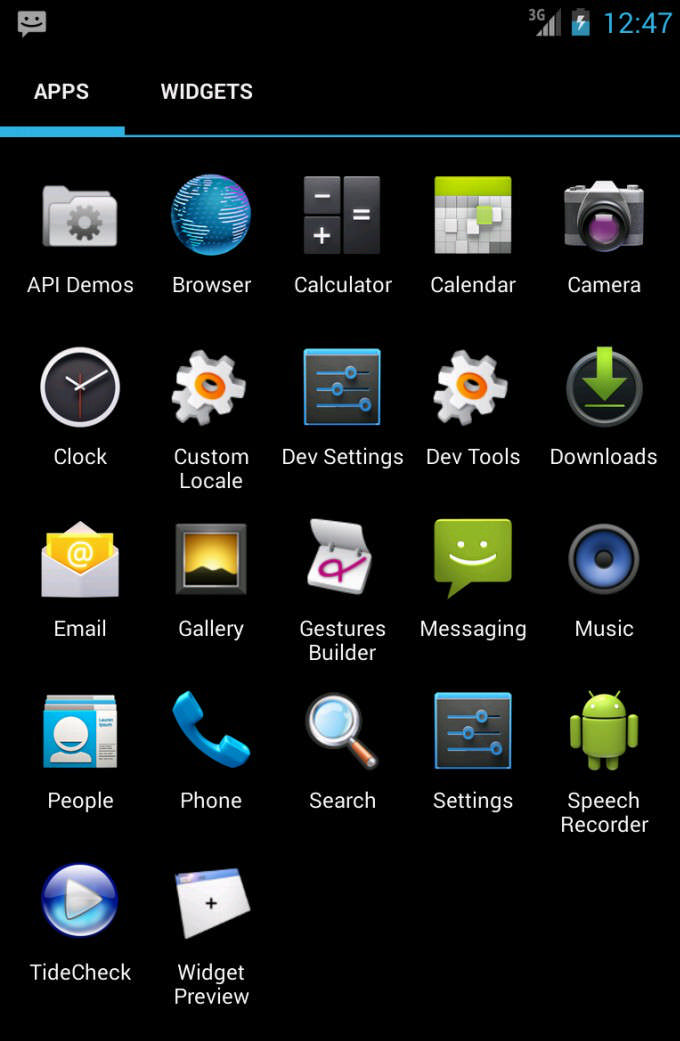

2.A próxima etapa é iniciar manualmente o aplicativo. Isso é feito tocando no aplicativo na gaveta do Android.

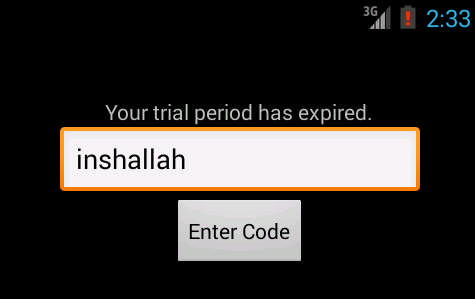

3. O malware HighRise Android solicitará aos usuários uma string de senha, exibindo um aviso falsificado “Seu período de teste expirou”. O codificado é “inshallah” (Árabe para “se Deus quiser”) e então selecione o “Coloque o código” botão.

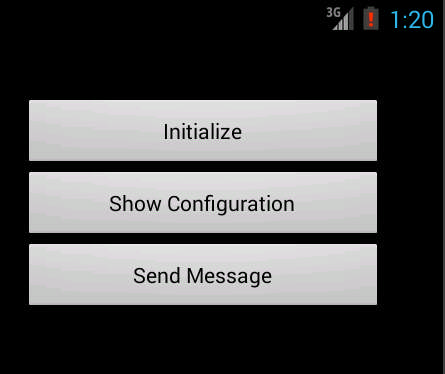

4. O malware HighRise Android pode então ser ativado clicando em “Inicializar”. Isso configura efetivamente o malware para execução em segundo plano.

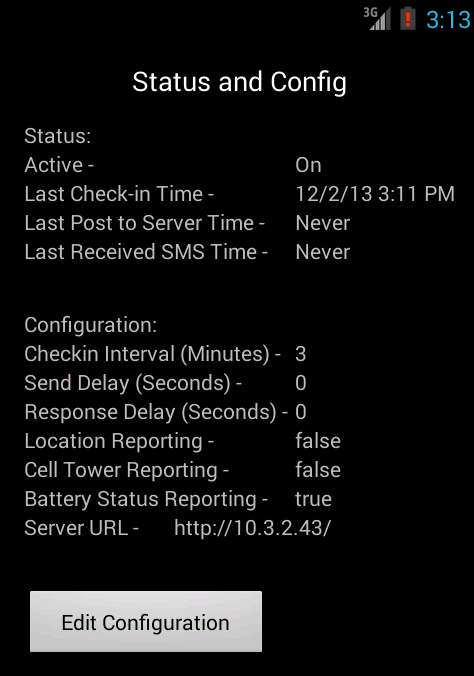

5. Ao clicar “Mostrar configuração” os usuários podem acessar as configurações internas do aplicativo. Eles revelam vários valores que estão relacionados à função de relatório da rede. As modificações podem ser inseridas manualmente clicando no “Editar configuração” botão.

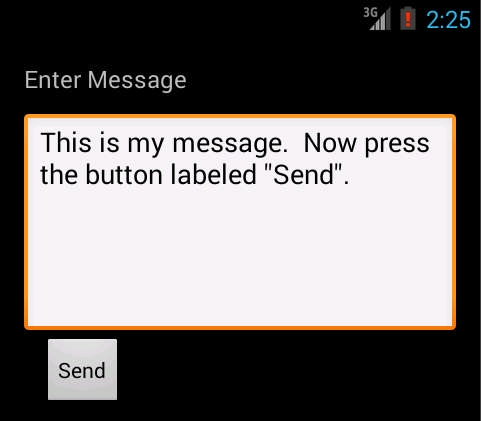

6. O malware HighRise Android pode ser usado para enviar mensagens SMS para os operacionais da CIA tocando no comando Enviar mensagem.

Impacto do malware CIA HighRise Android

O WikiLeaks revelou que atualmente não há informações disponíveis sobre as versões mais recentes do malware HighRise Android. Não se sabe se ainda está sendo usado, desenvolvido ou atualizado. Efetivamente, o aplicativo atua como um proxy de mensagens, retransmitindo os SMS de entrada e saída para postos de escuta da CIA operados na Internet. Os operadores HighRise conseguiram espionar milhões de usuários em todo o mundo, implementando o vírus em cargas úteis. Os possíveis cenários de infecção automatizada podem incluir o seguinte:

- O HighRise Android Malware pode ser configurado para instalação automática como parte de uma carga maliciosa. Isso pode incluir vários aplicativos e componentes distribuídos na Google Play Store ou em repositórios de terceiros. Normalmente, aplicativos falsificados são carregados usando identidades de desenvolvedor anônimas e falsas. Os agentes da CIA podem se passar por programadores ou empresas independentes e usar imagens e gráficos para atrair vítimas em potencial para fazer o download e executar seu aplicativo.

- Um script da web pode acionar pop-ups ou outros truques maliciosos para acionar a instalação do malware HighRise Android.

- Operativos da CIA podem utilizar truques de engenharia social publicando otimização de sistema falsificada ou instruções de recuperação para tentar confundir os alvos e fazer com que eles se infectem com o vírus.

Aconteça o que acontecer, é provável que o WikiLeaks continue a relatar sobre outras ferramentas criadas e usadas por serviços de espionagem e inteligência. As informações fornecidas revelam o quanto as agências governamentais se infiltram na privacidade e segurança dos usuários de computador em todo o mundo. O malware HighRise Android não é feito para uma região específica. Na prática, pode ser usado para extrair dados e transmitir informações confidenciais de dispositivos Android em todo o mundo.