WikiLeaks meldde dat de CIA betrokken is bij de oprichting en coördinatie van een gevaarlijke Android malware genaamd HighRise. Het rapport toont de volledige kenmerken van HighRise, alsmede een kopie van de Users Guide.

HighRise Android Malware – Yet Another spionage door de CIA

Gisteren (13 juli 2017) WikiLeaks publiceerde een document dat informatie onthuld over het geheime project geëxploiteerd door de CIA. Volgens de vrijgegeven informatie en de geproduceerde documentatie van de tweede versie (HighRise 2.0) Geschikt voor de Android mobiele besturingssysteem 4.0 (Ijs Sandwich) aan 4.3 (Jelly Bean).

WikiLeaks vrijgegeven van de handleiding van de HighRise Android malware die een groot deel van de functionaliteit van de hulpprogramma's onthult. Volgens de security gemeenschap is dit gewoon een ander product in een reeks gecoördineerde pakketten gebruikt door de instelling voor bespioneren computer en mobiele gebruikers. De WikiLeaks site is informatie over de zaak gepubliceerd als onderdeel van de “Vault 7” verzameling, toegeschreven als een van de grootste publicaties van vertrouwelijke documenten over de CIA.

Volgens de organisatie van de CIA “verloor de controle over het grootste deel van zijn hacking arsenaal met inbegrip van malware, virussen, trojans, bewapend “zero day” exploits, malware afstandsbedieningen en bijbehorende documentatie”. Verschillende deskundigen hebben al verklaard dat de geheime dienst heeft de middelen om hun eigen gecoördineerde wereldwijde geheime campagne opereren. De CIA is betrokken geweest bij de ontwikkeling van hacking tools die populaire diensten en apparaten doordringen. Het bureau heeft aangetoond dat zij ernstige bedoelingen te breken door vele lagen van beveiliging, Een recent voorbeeld is de OutlawCountry exploiteren dat Linux systemen kunnen compromitteren.

HighRise Android Malware Infectie Behavior

De HighRise malware is compatibel met Android-besturingssysteem van Google, de gelekte documenten beschrijven een tweede iteratie van het virus. Volgens de changelog deze is samengesteld op 16 december 2013 en draagt de volgende opmerking “Initial EDG vrijlating. Poort naar Android 4,0-4,3” en zijn gezag is onder “TDR”, waarschijnlijk een interne eenheid van de CIA. Het bericht staat dat de code is geport naar de nieuwere (vroeger) versie van het besturingssysteem. Dit geeft ons een reden om te geloven dat de HighRise Android malware is ontwikkeld voor een langere periode van tijd door de jaren heen. Het is zeer waarschijnlijk dat er een nieuwere versie van het actief wordt ontwikkeld en geëxploiteerd nu nog. De functies zijn onder andere een redirector module die wordt gebruikt voor het manipuleren van SMS-berichten. Het laat in feite de CIA om verschillende acties uit te voeren:

- Proxy “incoming” SMS-berichten ontvangen door HighRise gastheer voor een internet-LP.

- Send “uitgaande” SMS-berichten via het HighRise gastheer.

- Zorgen voor een communicatiekanaal tussen de HighRise operatorveld & de LP.

- TLS / SSL beveiligde communicatie op het internet

Verder vergelijkt de CIA v2.0 als een gemodificeerd infectie stroming:

1.De HighRise moet handmatig worden gedownload en geïnstalleerd op het doelapparaat. Nadat dit is gedaan zal de kwaadaardige code automatisch worden uitgevoerd op de achtergrond of na een reboot is gepland. Om ontdekking te voorkomen dat het zich voordoet zich als een applicatie genaamd “TideCheck”. De APK installatiebestand wordt gehost op een download sites of een third-party repository.

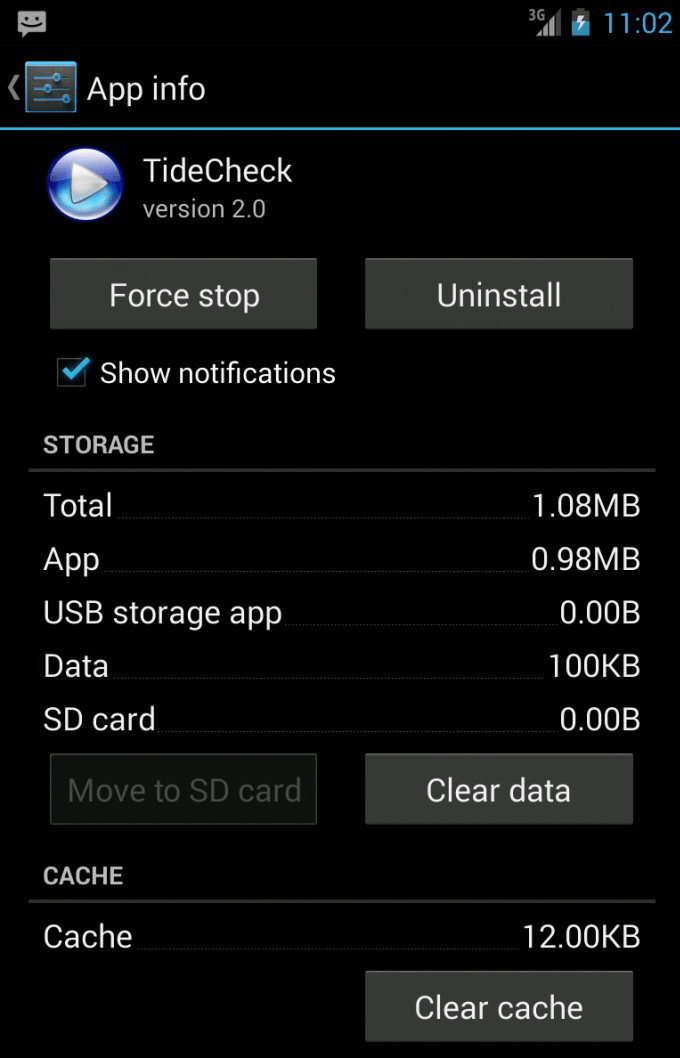

NOTE: De applicatie kan effectief worden verwijderd door te navigeren naar de Applicatie instellingen, dubbel tikken op zijn naam (TideCheck) en na een reeks commando: Force Stop, Duidelijke gegevens en Uninstall.

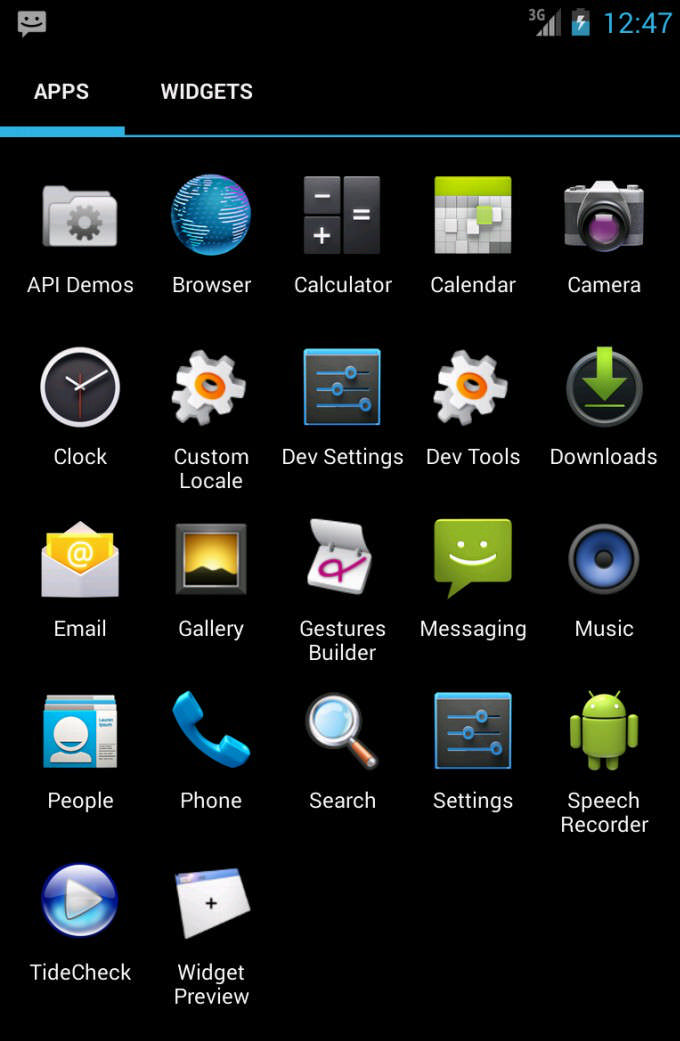

2.De volgende stap is om de toepassing handmatig starten. Dit wordt gedaan door te tikken op de applicatie in de Android lade.

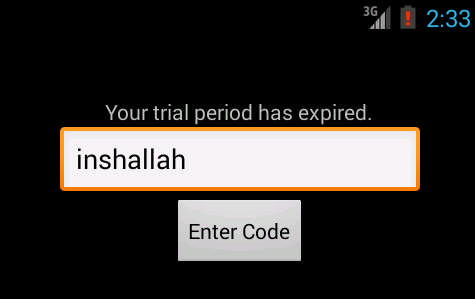

3. De HighRise Android malware zal dan vraagt de gebruiker om een wachtwoord koord door het weergeven van een valse melding “Uw proefperiode is verlopen”. De ene is hardcoded “inshallah” (Arabisch voor “als God het wil”) en selecteer vervolgens de “Voer code in” knop.

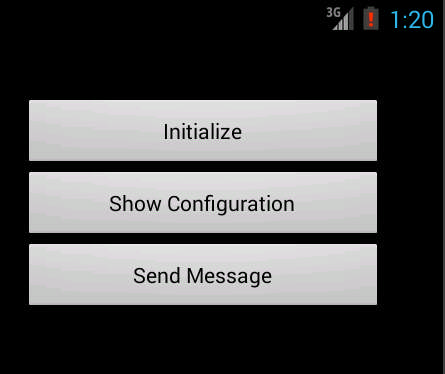

4. De HighRise Android malware kan dan worden geactiveerd door te klikken op “initialiseren”. Dit configureert effectief de malware in draait in de achtergrond modus.

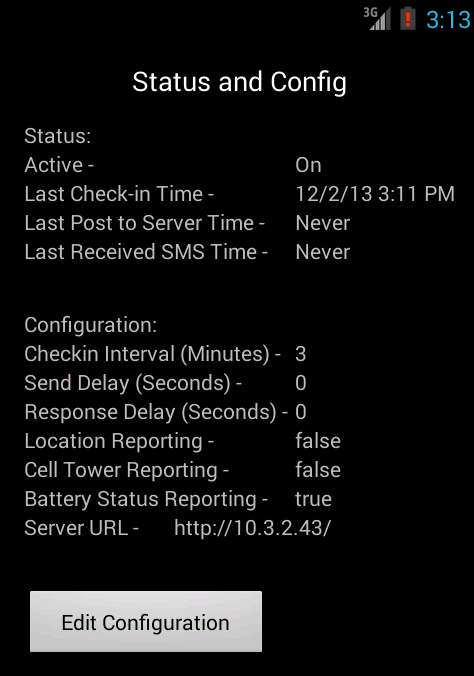

5. Door te klikken op “Toon Configuration” de gebruikers kunnen toegang krijgen tot de interne instellingen van de applicatie. Ze onthullen een aantal waarden die gerelateerd zijn aan het netwerk verslag functie. Wijzigingen kunnen handmatig worden ingevoerd door te klikken op de “Configuratie bewerken” knop.

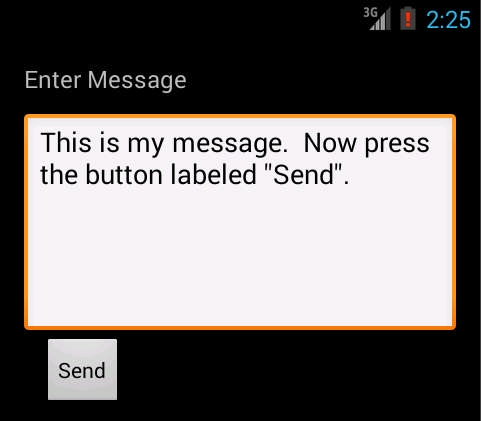

6. De HighRise Android malware kan worden gebruikt om SMS-berichten naar de CIA-agenten te sturen door te tikken op de verzend bericht commando.

Impact van de CIA HighRise Android Malware

WikiLeaks is gebleken dat er op dit moment geen informatie beschikbaar over nieuwere versies van de HighRise Android malware. Het is niet bekend of het nog steeds gebruikt, ontwikkeld of bijgewerkt. Effectief de app fungeert als een berichten proxy door het doorgeven van de inkomende en uitgaande SMS naar CIA luisteren berichten bediend op het internet. HighRise operators in staat waren om te bespioneren miljoenen gebruikers wereldwijd door de uitvoering van het virus in payloads. Eventuele geautomatiseerde infectie scenario kan de volgende:

- De HighRise Android Malware kan worden geconfigureerd om automatisch te installeren als onderdeel van een kwaadaardige payload. Dit kan onder verschillende apps en onderdelen verdeeld over de Google Play Store of third-party repositories. Meestal nagemaakte apps worden geüpload met behulp van anonieme en valse ontwikkelaar identiteiten. De CIA-agenten kunnen vormen als een onafhankelijke programmeur of bedrijf en foto's en afbeeldingen te gebruiken om potentiële slachtoffers te verleiden tot het downloaden en uitvoeren van hun toepassing.

- Een web script kan leiden tot pop-ups of andere kwaadaardige trucs om de HighRise Android malware installatie triggeren.

- CIA-agenten kunnen gebruik maken van social engineering trucs door het plaatsen van vervalste systeem optimalisatie of instructies om te proberen en te verwarren de doelen in zichzelf te infecteren met het virus.

Wat er ook gebeurt is het waarschijnlijk dat WikiLeaks zal blijven rapporteren over andere instrumenten gemaakt en gebruikt door spionage en inlichtingendiensten. De verstrekte informatie laat zien hoezeer de overheid te infiltreren in de privacy en veiligheid van de computer van gebruikers over de hele wereld. De HighRise Android malware is niet gemaakt voor een specifieke regio. In de praktijk kan het worden gebruikt om gegevens te extraheren en relais gevoelige informatie van Android-apparaten over de hele wereld.