WikiLeaks rapporterede, at CIA er involveret i skabelsen og koordinering af en farlig Android malware kaldet Highrise. Rapporten viser de komplette features i Highrise samt en kopi af den brugervejledning.

Highrise Android Malware – Endnu en spionage værktøj af CIA

I går (13th juli 2017) WikiLeaks offentliggjort et dokument, der afslørede oplysninger om skjult projekt drevet af CIA. Ifølge de frigivne oplysninger og den fremskaffede dokumentation den anden version (highrise 2.0) er forenelig med Android mobile styresystem fra 4.0 (Is-sandwich) til 4.3 (Jelly Bean).

WikiLeaks udgivet brugervejledningen for Highrise Android malware, der afslører en stor del af den nytte funktionalitet. Ifølge den sikkerhed samfund er dette blot et andet produkt i en serie af koordinerede pakker anvendes af institutionen til udspionerer computer og mobile brugere. Den WikiLeaks hjemmeside har offentliggjort oplysninger om sagen som en del af “Vault 7” kollektion, tilskrives som værende en af de største udgivelser af fortrolige dokumenter om CIA.

Ifølge organisationen har CIA “mistede kontrollen over størstedelen af sin hacking arsenal herunder malware, vira, trojanere, våbengjort “nul dag” exploits, malware systemer fjernbetjening og tilhørende dokumentation”. Flere eksperter har allerede udtalt, at efterretningstjenesten har ressourcer til at drive deres egen koordineret global fordækt kampagne. CIA har været involveret i udviklingen af hacking værktøjer, der trænger populære tjenester og enheder. Bureauet har vist, at det har alvorlige hensigter om at bryde gennem mange lag af sikkerhed, et nyligt eksempel er OutlawCountry udnytte der kan kompromittere Linux-systemer.

Highrise Android Malware Infektion Adfærd

Den highrise malware er kompatibel med Googles Android styresystem, de lækkede dokumenter beskriver en anden iteration af virus. Ifølge changelog det er udarbejdet den 16. december 2013 og bærer følgende note “Indledende EDG frigivelse. Port til Android 4,0-4,3” og dens autoritet er under ”TDR”, formentlig en intern enhed for CIA. Meddelelsen fastslår, at koden er blevet porteret til den nyere (dengang) version af operativsystemet. Det giver os en grund til at tro, at Highrise Android malware er blevet udviklet i en længere periode i årenes løb. Det er meget sandsynligt, at en nyere version af den aktivt bliver udviklet og drevet selv nu. Dens funktioner omfatter en omdirigering modul, der bruges til at manipulere SMS'er. Det gør det muligt effektivt at CIA at udføre flere handlinger:

- Proxy ”indgående” SMS-beskeder modtages af highrise vært til en internet LP.

- Send ”udgående” SMS-beskeder via highrise vært.

- Tilvejebringe en kommunikationskanal mellem highrise felt operatør & LP.

- TLS / SSL sikret internet kommunikation

Yderligere om CIA sammenligner v2.0 som har en modificeret infektion flow:

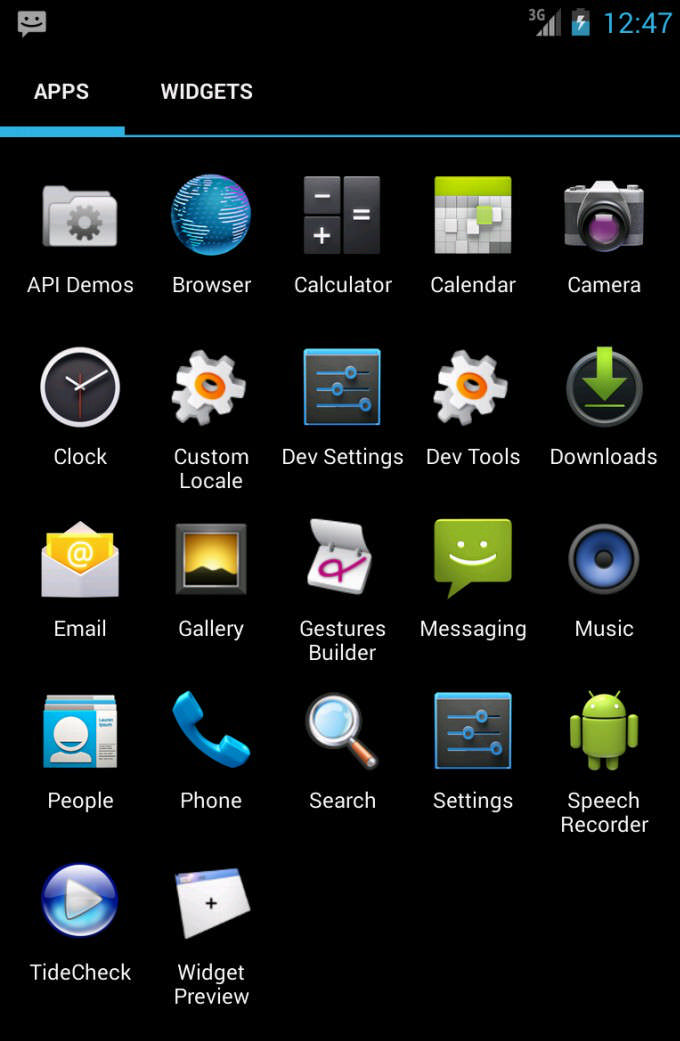

1.Den Highrise skal manuelt hentet og installeret på målenheden. Når dette er gjort den skadelige kode vil køre automatisk i baggrunden eller efter en genstart er planlagt. For at forhindre opdagelse det maskerader sig selv som et program kaldet “TideCheck”. Den APK installationsfilen er hostet på en download sites eller en tredjepart repository.

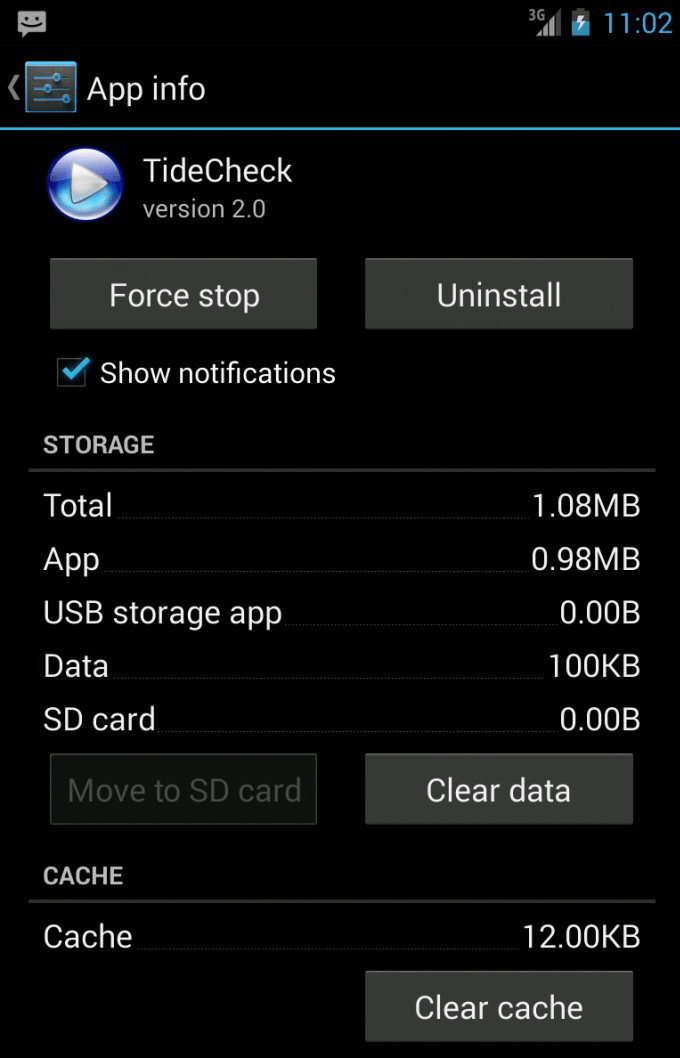

BEMÆRK: Ansøgningen kan fjernes effektivt ved at navigere til indstillingerne Ansøgning, dobbelt aflytning på dens navn (TideCheck) og efter en sekvens af kommandoer: Tvunget stop, Ryd data og afinstallere.

2.Det næste skridt er at manuelt at starte programmet. Dette gøres ved at trykke på ansøgningen i Android skuffe.

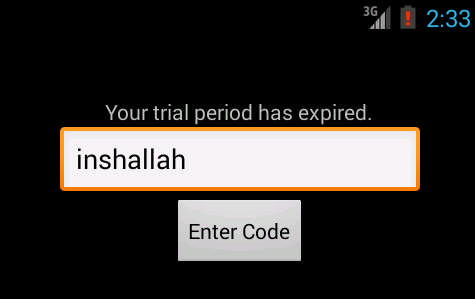

3. Den Highrise Android malware vil så spørge brugerne for en adgangskode snor ved at vise en forfalsket prompt ”Din prøveperiode er udløbet”. Hardcodede ene er “inshallah” (arabisk for “hvis Gud vil”) og vælg derefter “Indtast kode” knap.

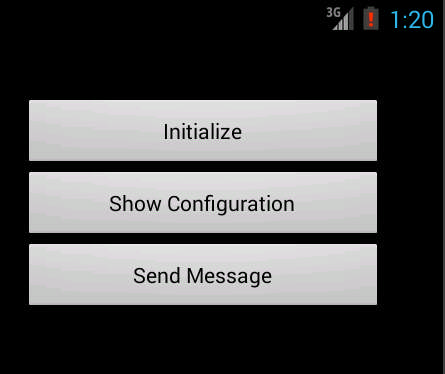

4. Den Highrise Android malware kan derefter aktiveres ved at klikke på “Initialiser”. Dette konfigurerer effektivt malware til at køre i baggrunden tilstand.

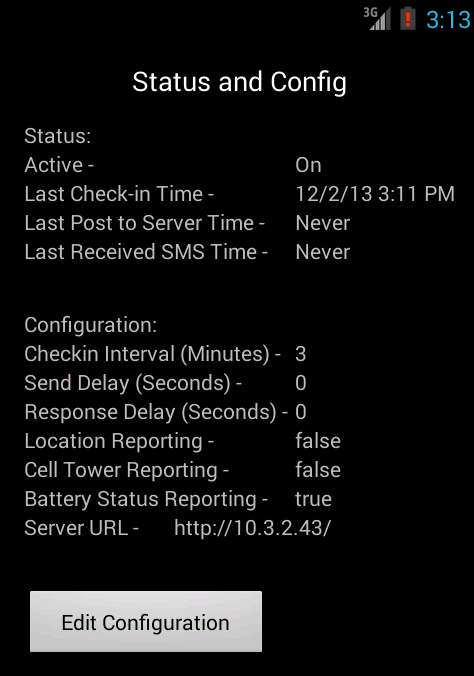

5. Ved at klikke på “Vis Configuration” brugerne kan få adgang til de interne indstillinger i programmet. De afslører flere værdier, der er relateret til netværket rapport funktionen. Ændringer kan indtastes manuelt ved at klikke på “Rediger konfiguration” knap.

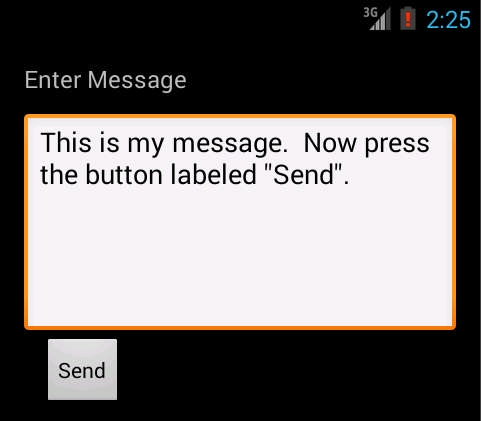

6. Den Highrise Android malware kan bruges til at sende SMS-beskeder til de CIA-agenter ved at trykke på kommandoen Send besked.

Virkningen af CIA Highrise Android Malware

WikiLeaks afslørede, at i øjeblikket er der ingen oplysninger om nyere versioner af Highrise Android malware. Det vides ikke, om det stadig bliver brugt, udvikles eller opdateres. Effektivt app fungerer som en meddelelser proxy ved at formidle den indkommende og udgående SMS til CIA lytteposter drives på internettet. Highrise operatører var i stand til at udspionere millioner af brugere verden over ved at gennemføre virus i nyttelast. Mulige automatiske infektion scenarier kan omfatte følgende:

- Den Highrise Android Malware kan konfigureres til automatisk at installere som en del af en ondsindet nyttelast. Dette kan omfatte forskellige apps og komponenter fordelt på Google Play Store eller tredjeparts repositories. Normalt falske apps er uploadet af ved hjælp af anonyme og falske udvikler identiteter. De CIA-agenter kan udgøre som en selvstændig programmør eller virksomhed og bruge billeder og grafik til at lokke potentielle ofre til at downloade og køre deres ansøgning.

- En web-script kan udløse pop-ups eller andre ondsindede tricks til at udløse malware installation Highrise Android.

- CIA-agenter kan udnytte social engineering tricks ved at udgive falske systemoptimering eller nyttiggørelse instruktioner for at forsøge at forvirre målene i inficere sig selv med virus.

Uanset hvad der sker er det sandsynligt, at WikiLeaks vil fortsætte med at rapportere om andre værktøjer er skabt og anvendes af spionage og efterretningstjenester. Den angivne information afslører, hvor meget de offentlige institutioner infiltrere privatlivets fred og sikkerhed af computerbrugere over hele verden. Den Highrise Android malware er ikke lavet til en bestemt region. I praksis kan det bruges til at udtrække data og viderebringe følsomme oplysninger fra Android-enheder over hele verden.