WikiLeaks berichtet, dass die CIA in der Schaffung und Koordination eines gefährlichen Android Malware genannt HighRise beteiligt ist. Der Bericht zeigt den vollen Funktionsumfang des HighRise sowie eine Kopie des Users Guide.

HighRise Android Malware – Ein weiteres Spionage-Tool noch von der CIA

Gestern (13. Juli 2017) WikiLeaks veröffentlichte ein Dokument, das von der CIA betriebenen Informationen über das geheime Projekt enthüllt. Gemäß den veröffentlichten Informationen und die Quellen der Dokumentation der zweite Version (HighRise 2.0) mit dem Android-Handy-Betriebssystem kompatibel ist aus 4.0 (Eiscreme-Sandwich) zu 4.3 (Geleebohne).

WikiLeaks veröffentlicht die Bedienungsanleitung für die HighRise Android Malware, die viel von der Funktionalität des Dienstprogramms zeigt,. Nach Angaben der Sicherheitsgemeinschaft ist dies nur ein weiteres Produkt in einer Reihe von koordinierten Paketen von dem Institut verwendeten für das Ausspionieren von Computern und mobilen Nutzer. Die WikiLeaks-Website hat Informationen über den Fall im Rahmen der veröffentlichten “Vault 7” Sammlung, zugeschrieben als eine der größten Veröffentlichungen vertraulicher Dokumente über die CIA zu sein.

Nach Angaben der Organisation hat die CIA “verlor die Kontrolle über den größten Teil seiner Hacking Arsenal einschließlich Malware, Viren, Trojaner, weaponized “zero-day” Abenteuer, Malware-Fernsteuerungssysteme und die zugehörige Dokumentation”. Mehrere Experten haben bereits festgestellt, dass die Intelligenz Agentur die nötigen Ressourcen hat ihre eigene koordinierte globale verdeckte Kampagne zu betreiben. Die CIA wurde bei der Entwicklung von Hacker-Tool beteiligt, die beliebten Dienste und Geräte eindringen. Die Agentur hat gezeigt, dass es ernste Absichten hat durch viele Schichten von Sicherheit zu brechen, Ein aktuelles Beispiel ist die OutlawCountry ausnutzen das kann Linux-Systeme kompromittieren.

HighRise Android Malware-Infektion Behavior

Die HighRise Malware ist kompatibel mit Googles Android-Betriebssystem, die durchgesickerten Dokumente beschreiben eine zweite Iteration des Virus. Nach dem Changelog zusammengestellt wurde es am 16. Dezember 2013 und trägt den folgenden Hinweis “Anfängliche EDG Release. Port 4,0-4,3 auf Android” und ihre Autorität ist unter „TDR“, wahrscheinlich eine interne Einheit der CIA. Die Meldung besagt, dass der Code auf den neueren portiert wurde (damals) Version des Betriebssystems. Das gibt uns einen Grund zu glauben, dass die HighRise Android Malware über einen längeren Zeitraum im Laufe der Jahre entwickelt. Es ist sehr wahrscheinlich, dass eine neuere Version davon aktiv entwickelt wird und auch jetzt betrieben. Seine Funktionen umfassen ein Redirector-Modul, das für die Manipulation von SMS-Nachrichten verwendet wird,. Es ermöglicht effektiv die CIA mehrere Aktionen auszuführen:

- Proxy „incoming“ SMS-Nachrichten von HighRise Host zu einem Internet-LP empfangen.

- Senden „outgoing“ SMS-Nachrichten über das HighRise Host.

- Bietet einen Kommunikationskanal zwischen dem Feldoperator HighRise & die LP.

- TLS / SSL-gesicherte Kommunikation über das Internet

Ferner auf der CIA vergleicht v2.0 als eine modifizierte Infektion mit Strömungs:

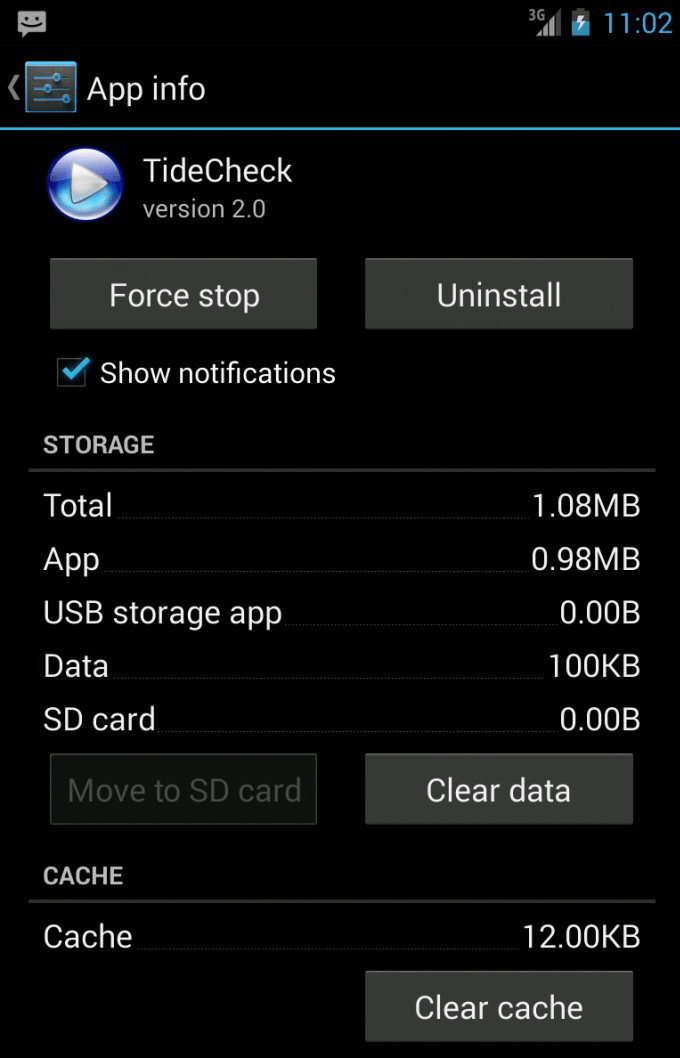

1.Die HighRise muss manuell heruntergeladen und installiert auf dem Zielgerät. Danach wird der Schadcode erfolgt automatisch im Hintergrund ausgeführt oder nach einem Neustart geplant. Um zu verhindern, Entdeckung es tarnt sich als eine Anwendung aufgerufen “TideCheck”. Die APK-Installationsdatei wird auf einer Download-Site oder einen Dritt Repository gehostet.

HINWEIS: Die Anwendung kann effektiv durch Navigieren zu den Anwendungseinstellungen entfernt werden, Doppel-Tap auf den Namen (TideCheck) und nach einer Folge von Befehlen,: Kraft Stopp, Daten löschen und Deinstallieren.

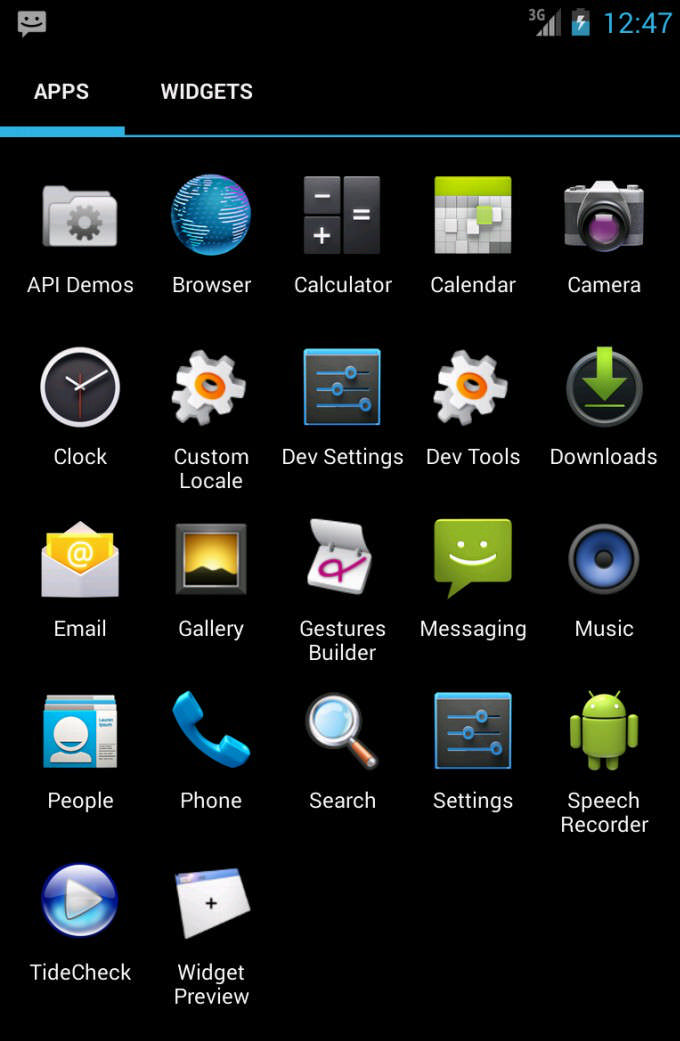

2.Der nächste Schritt ist, um die Anwendung manuell zu starten. Dies wird durch Tippen auf die Anwendung im Android Schublade getan.

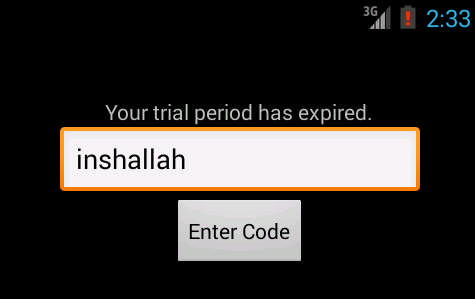

3. Der HighRise Android Malware wird dann die Benutzer nach einem Kennwort-String prompt durch eine gefälschte Eingabeaufforderung anzuzeigen „Ihre Probezeit ist abgelaufen“. Die Hardcoded ist “inshallah” (Arabisch für “wenn Gott will”) und wählen Sie dann die “Code eingeben” Taste.

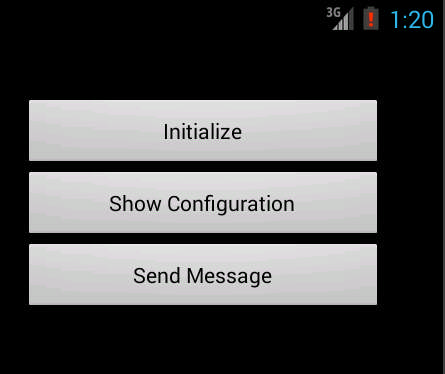

4. Die HighRise Android Malware kann dann durch Anklicken aktiviert werden “Initialisieren”. Dies konfiguriert effektiv die Malware in Laufen im Hintergrundmodus.

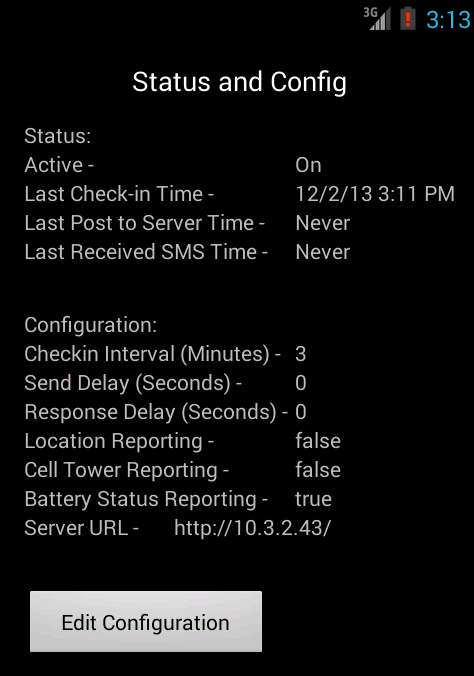

5. Mit einem Klick auf “Konfiguration anzeigen” Die Benutzer können die internen Einstellungen der Anwendung zugreifen. Sie zeigen mehrere Werte, die mit dem Netzwerk Reportfunktion in Zusammenhang stehen. Änderungen können manuell durch einen Klick auf die eingegeben werden “Konfiguration bearbeiten” Taste.

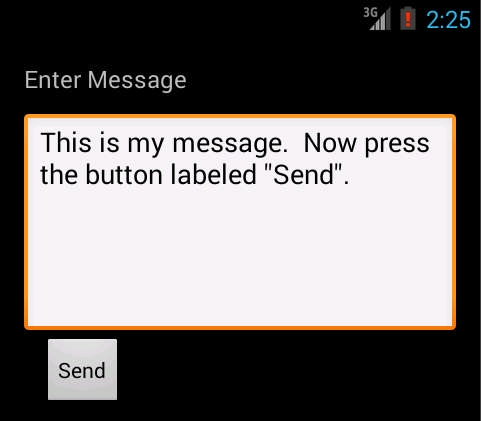

6. Die HighRise Android Malware kann verwendet werden, um SMS-Nachrichten an die CIA-Agenten durch Tippen auf die Nachricht Befehl senden.

Auswirkungen der CIA HighRise Android Malware

WikiLeaks enthüllt, dass derzeit noch keine Informationen über die neueren Versionen der HighRise Android Malware verfügbar ist. Es ist nicht bekannt, ob es noch verwendet wird, entwickelt oder aktualisiert. Effektiv wirkt die App als Proxy Meldungen von den eingehenden und ausgehenden SMS an CIA Relaying hören über das Internet betrieben Beiträge. HighRise Betreiber konnten weltweit auf Millionen von Nutzern auszuspionieren durch das Virus in Nutzlasten Umsetzung. Mögliche automatisierte Infektion Szenarien können, gehören die folgenden:

- Die HighRise Android Malware kann auf Auto als Teil einer bösartigen Nutzlast installieren konfiguriert werden. Dies kann verschiedene Anwendungen und Komponenten verteilt auf den Google Play Store oder Drittanbieter-Repositorys enthalten. Normalerweise sind gefälschte Apps hochgeladen, indem Sie anonym und gefälschte Identitäten Entwickler. Die CIA-Agenten können als unabhängige Programmierer oder Unternehmen darstellen und Bilder und Grafiken nutzen, um potenzielle Opfer zu locken in das Herunterladen und Ausführen der Anwendung.

- Ein Web-Skript kann Pop-Ups oder andere bösartige Tricks lösen die HighRise Android Malware-Installation auslösen.

- CIA-Agenten können durch die Veröffentlichung gefälschter Systemoptimierung oder Wiederherstellungs-Instruktionen Social-Engineering-Tricks nutzen, um zu versuchen und die Ziele zu verwirren in sich mit dem Virus infiziert.

Was auch immer passiert es wahrscheinlich ist, dass WikiLeaks über andere Werkzeuge berichten weiterhin erstellt und verwendet durch Spionage und Nachrichtendienste. Die bereitgestellten Informationen offenbart, wie sehr die Regierungsbehörden infiltrieren in die Privatsphäre und die Sicherheit der Computer-Nutzer auf der ganzen Welt. Die Malware HighRise Android ist nicht für eine bestimmte Region gemacht. In der Praxis kann es verwendet werden, um Daten zu extrahieren und sensible Informationen von Android-Geräten auf der ganzen Welt Relais.