Este artículo tiene como objetivo proporcionar una visión sobre las páginas web de phishing que tienen como objetivo para su información y mostrar cómo eliminar esos sitios falsos desde el ordenador además protegerlo en el futuro.

Ha habido hasta ahora millones, si no miles de sitios web de phishing por ahí en busca exactamente como los originales y muchos usuarios inexpertos tienden a caer en su trampa y regalar su información personal y datos financieros que se envía a los servidores de los hackers a través de la tecnología de seguimiento. Las compañías antivirus han integrado de protección contra tales amenazas de phishing, pero ya que los anfitriones propagación de phishing escupir varias direcciones URL con una tasa de extrema, No todas las páginas de phishing se bloquean. Es por esto que hemos creado este material educativo que tiene como objetivo hacer que un experto en protección contra el phishing debido a que más usuarios se convierten en víctimas debido a su comportamiento y no podemos culpar software de seguridad todo el tiempo.

¿Cómo funcionan phishing Enlaces web Spread

Los ciberdelincuentes han invertido toda su imaginación y su potencial en la creación de páginas web de phishing que pasarán el truco. Y utilizan tácticas astutas de difundirlas, así. Las tácticas son muchas y las páginas web son casi idénticos.

Método 1 - Vía Referente spam

Uno de los métodos más extendidos de la difusión de las páginas web de phishing es, naturalmente, a través de la manipulación de Google para llevar a cabo campañas masivas de spam a través de spam. Tales spam suelen ser cualquiera de los rastreadores web también conocidos como arañas y las referencias fantasma. Rastreadores tienen como objetivo rastrear diferentes páginas web y correo no deseado sólo en aquellos que carecen de ciertas características de seguridad y son más inocuos que los fantasmas que son un spam persistente y no puede ser bloqueada fácilmente. Aquí está un ejemplo de una dirección URL correo basura a través de los robots de spam derivación que lleva a una página web de phishing AliExpress:

Método 2 - Via PUP (Los programas con publicidad)

Este tipo de software es extremadamente alta en variedad de programas que puedan existir. Pueden variar desde las extensiones del navegador, barras de herramientas, los programas instalados en el ordenador, falso navegadores web y muchos otros.

En general, este tipo de programas potencialmente no deseados se crean para múltiples beneficios diferentes de los intereses de sus fabricantes:

- Para generar tráfico engaño mediante la visualización de anuncios y causando navegador redirige a sitios web de terceros que puedan haber pagado por ese servicio.

- Para mostrar anuncios de enlaces de afiliados que generan ingresos al ser pulsado.

- Para infectar su ordenador con software malicioso por la publicidad de enlaces web maliciosos.

- Para visualizar páginas web de phishing que tienen como objetivo para su información.

La visualización de este tipo de páginas de phishing puede producirse a través de una redirección del navegador o por medio de una página falsa publicado en una barra de herramientas como un marcador favorito. Esto incluye páginas de suplantación de identidad falsos, tales como Facebook páginas de inicio de sesión, PayPal, Amazonas, Manzana, LinkedIn y varios otros servicios.

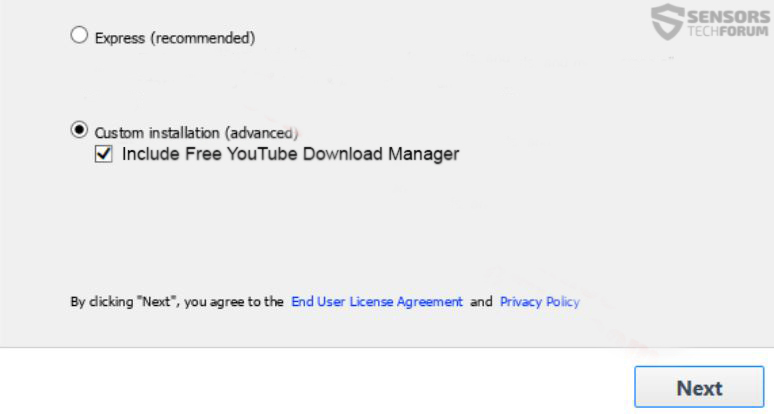

Este tipo de software no deseado puede ser replicado a través de varios métodos diferentes, principalmente a través de la agrupación. Agrupación es un servicio que tiene como objetivo impulsar los programas de terceros mediante la incorporación de su instalación a lo largo de otro software libre descargado en línea. Un ejemplo se puede ver en la imagen de abajo, la publicidad de una aplicación como una “Extra útil”. Tales programas incluidos se pueden ver en los sitios de descarga sospechosas o sitios de torrents.

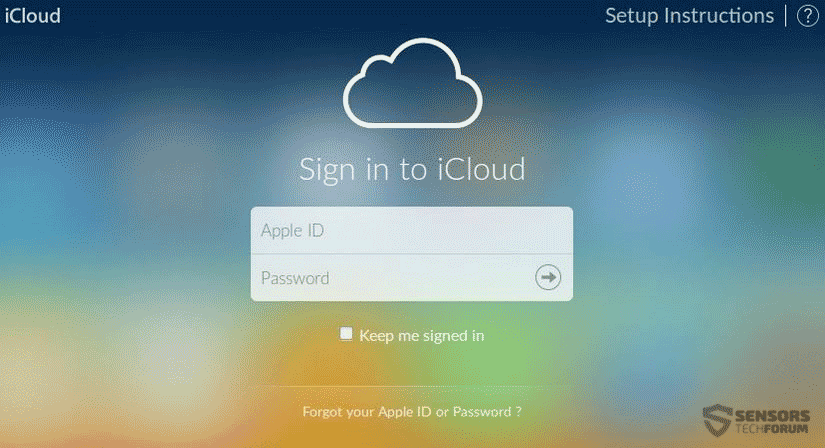

Y los usuarios de Mac también están en peligro por este tipo de aplicaciones no deseadas o malware procedentes de aplicaciones maliciosas. Tal puede mostrar las páginas web de phishing, al igual que la falsa entrada iCloud debajo:

Método 3 - A través de malware

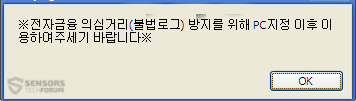

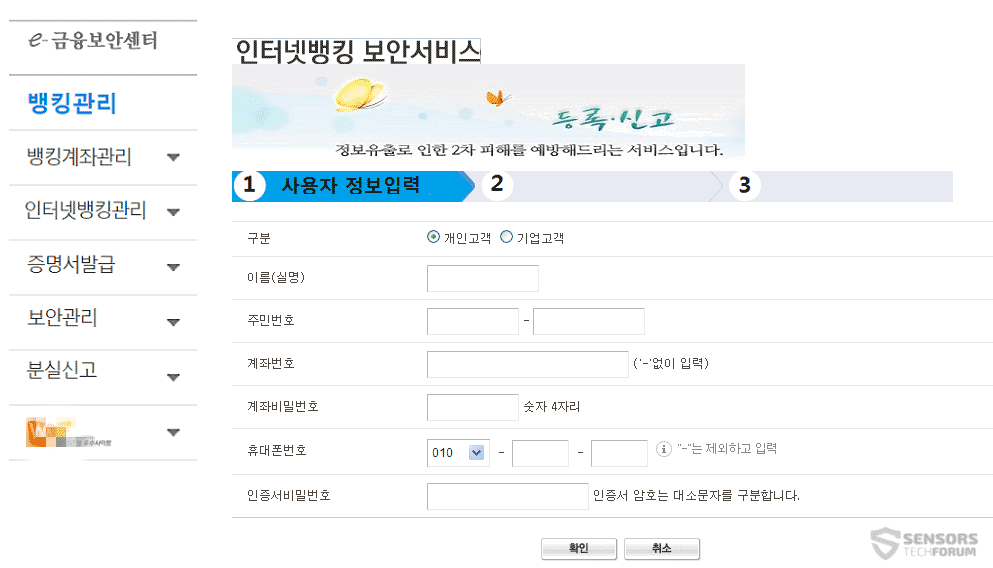

El más eficaz y el método más inteligente de todos los ataques de phishing se lleva a cabo a través de múltiples tipos de malware se propague en el medio silvestre. Uno de esos virus que es extremadamente peligrosa es la banca de malware o troyanos bancarios. Tal puede phishing para su información financiera después de infectar su ordenador. Uno de los virus más recientes en este segmento, conocido como el BlackMoon troyano bancario utiliza una técnica muy astuto. El virus tiene una lista preconfigurada de hashes de los sitios web que el usuario puede visitar. Tan pronto como la víctima visita el sitio web original,, por ejemplo, una página de compra del minorista en línea, el troyano lo detecta y muestra un mensaje de error:

Tan pronto como la víctima hace clic en el botón “OK”, BlackMoon redirige a una página web de phishing de forma idéntica que mira con las credenciales financieras. Algunos malware que está mejor desarrollada puede generar este tipo de páginas web sobre el terreno copiando el código de “página de origen”:

Otros programas maliciosos que pueden causar la difusión de este tipo de páginas web de phishing son virus de botnets y aunque no es tan eficaz, puede ser gusanos que se propagan automáticamente desde un ordenador a otro ordenador. Tales gusanos también pueden mostrar páginas web de phishing de manera similar o incluso instalar troyanos, como el BlackMoon.

Método 4 - Vía e-mails

Probablemente el método más extendido por ahí, correos electrónicos de phishing a menudo tienden a engañar a muchas víctimas sin experiencia y con experiencia usuarios corporativos en ingresar sus credenciales para una institución bancaria o servicio de pago en línea. Ni siquiera vas a creer lo que muchos han caído en la trampa de correos electrónicos de ingeniería social, sólo porque se crea el esquema de una manera muy inteligente.

Por ejemplo, un régimen pueden difundir correos electrónicos de phishing a usuarios que sólo utilizan el servicio de pago, como PayPal. se informó de estos regímenes se extendió desde el año 2014 y están evolucionando. Uno de esos correos electrónicos puede tener un tema como:

- Su cuenta se ha iniciado sesión desde otro dispositivo.

- Compruebe que ha hecho la transferencia de PayPal.

- actividad sospechosa en su cuenta.

- La compra de recibo de la tienda de Apple Australia.

El cuerpo del correo electrónico parece ser exactamente el mismo que un correo electrónico legítimo enviado por PayPal, por ejemplo. E incluso los usuarios experimentados no serían capaces de distinguir la diferencia. Y desde esas páginas de phishing en general no son maliciosos y asociado con malware, que no están bloqueados por los programas antivirus o empresas de navegadores. Por lo que podría estar visitando tales como página web, pensar “Oh, bien, Tengo protección antivirus”, pero el sitio puede ser completamente diferente de la original.

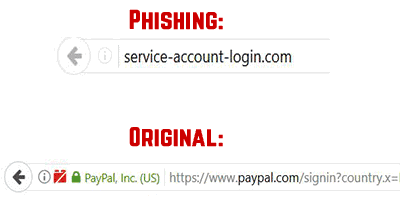

Cómo detectar el phishing (Falso) Enlaces web

En general, la detección de este tipo de enlaces web debería ocurrir de forma manual. Si tiene dudas de que una página web es el phishing o simplemente quiere comprobar tales página, la primera acción que debe ser realizada por usted, se compruebe la URL de phishing. Hay varias formas de hacerlo, el más simple de los cuales es comparar la URL original con la URL de la página de phishing. Usted debe hacer preferiblemente esto en otro dispositivo que es seguro o a través de otro navegador web. Si el enlace web que se ve es diferente de la original, entonces lo más probable es que tiene una página de phishing:

También, otro signo de la copia de una página de phishing es que las páginas web que son el phishing a menudo no son HTTPS (s para asegurado). Esto puede ser detectado por el icono de un candado verde que generalmente aparece en la barra de direcciones, como la imagen anterior muestra.

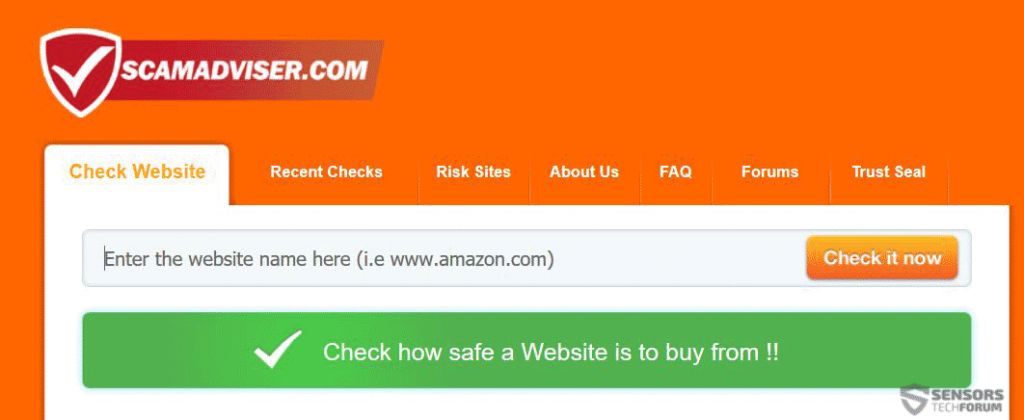

Otro método para comprobar correos electrónicos de phishing es mediante el uso de diferentes servicios en línea. Uno en particular es Scamadviser.com que también tiene una construcción en extensión del navegador. En el sitio se puede pegar la dirección URL para ver si es una URL maliciosa o si ha sido detectada por ser una página web de phishing o estafa:

Además de esto, también se puede comprobar sus navegadores web para las extensiones del navegador sospechosos les añade una comprobación de su PC si tiene un programa apoyado por el anuncio sospechoso incrustado dentro de ella, siguiendo los pasos a continuación:

¿Cómo deshacerse de los sitios web de phishing de forma permanente

Después de la comprobación de las extensiones del navegador sospechosas y que encuentre sospechoso tales, recomendaciones son para limpiar la memoria caché de los navegadores web para limpiar por completo a ellos desde cualquier software no deseado. Esto se puede lograr siguiendo las instrucciones de los navegadores web en este video:

Las instrucciones son para eliminar un programa potencialmente no deseado específica, sino que también ayudará a limpiar sus navegadores web y deshacerse de cualquier software sospechoso que reside en su ordenador.

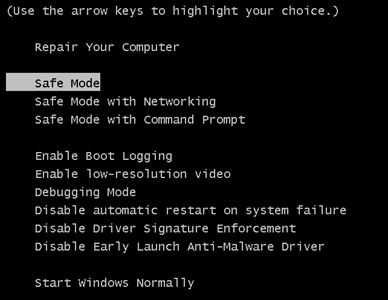

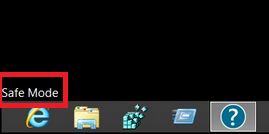

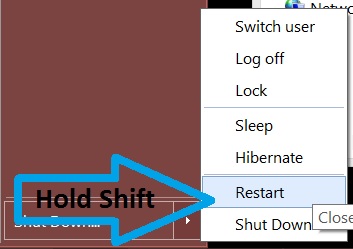

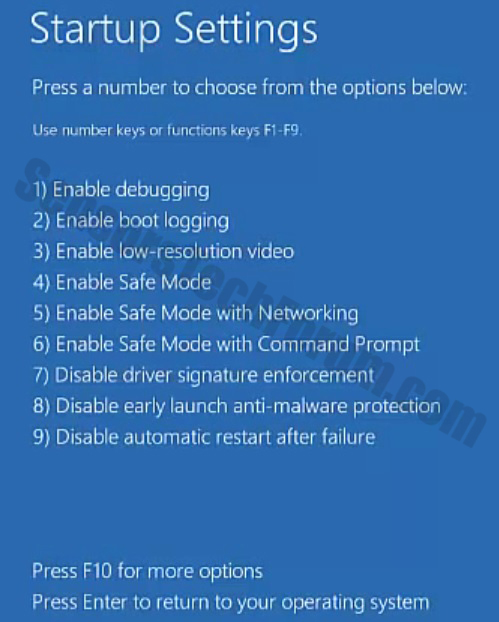

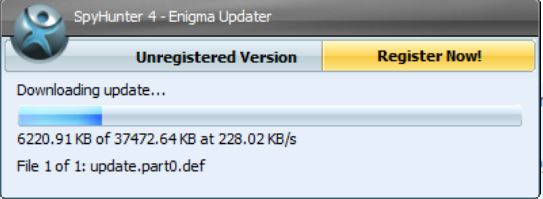

Además de esto, para eliminar más sitios web de phishing desde el ordenador, recomendaciones son para analizarlo en busca de cualquier software sospechoso y el malware que sigue causando que aparezcan. Según los expertos este es el mejor método para detectar si hay objetos dañinos que causan las direcciones URL que aparezcan en el PC podría residir en su sistema. El mejor método para hacerlo es descargar e instalar un software anti-malware avanzado, después de lo cual arrancar el PC en modo seguro con funciones de red y escanear en busca de malware:

Cómo proteger a mí mismo en el futuro

Protección contra ataques de phishing es básicamente la protección contra enlaces web sospechosas, malware y otros programas dañinos. Es por esto que se reduce principalmente a la combinación de tácticas de protección se aplica. Esta es la razón, para una máxima protección, le sugerimos que siga el siguiente mencionados aconseja. Si se aplica en combinación, la seguridad de sus datos y sus credenciales mejorará significativamente y puede ahorrar muchos dolores de cabeza:

Consejo 1: Asegúrese de leer nuestra consejos generales de protección y tratar de hacerlos parte de su hábito y educado a otros a hacer lo mismo.

Consejo 2: Instalar un programa anti-malware avanzado que tiene una frecuencia actualizadas las definiciones de escudo en tiempo real y malware y protección contra el phishing.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter

Consejo 3: Asegúrese de cambiar todas sus contraseñas desde un dispositivo seguro. Si usted no tiene tales, puede arrancar un Ubuntu en vivo u otro sistema operativo. Las nuevas contraseñas deben ser fuertes y conectados uno a otro, de modo que pueda recordar fácilmente, por ejemplo P @ 55w0rd1, P @ 66w0rd2 etc.. También puede utilizar los colores y otras palabras para recordar con facilidad.

Consejo 4: Asegurar tus archivos utilizando uno de los métodos en este artículo.

Consejo 5: : Asegúrese de utilizar una navegador web orientada a la seguridad mientras navegan por la World Wide Web.

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

Cómo quitar de Windows.

Paso 1: Analizar en busca de SpyHunter con la herramienta anti-malware

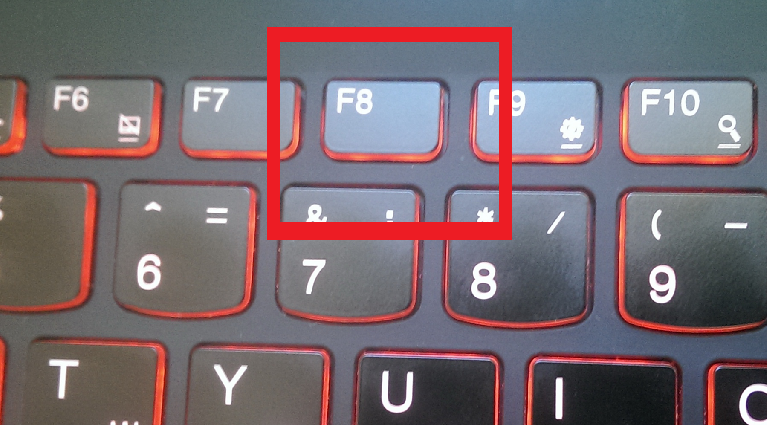

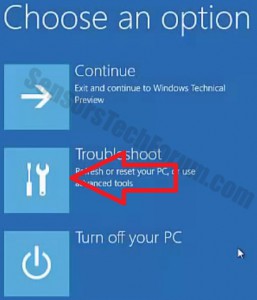

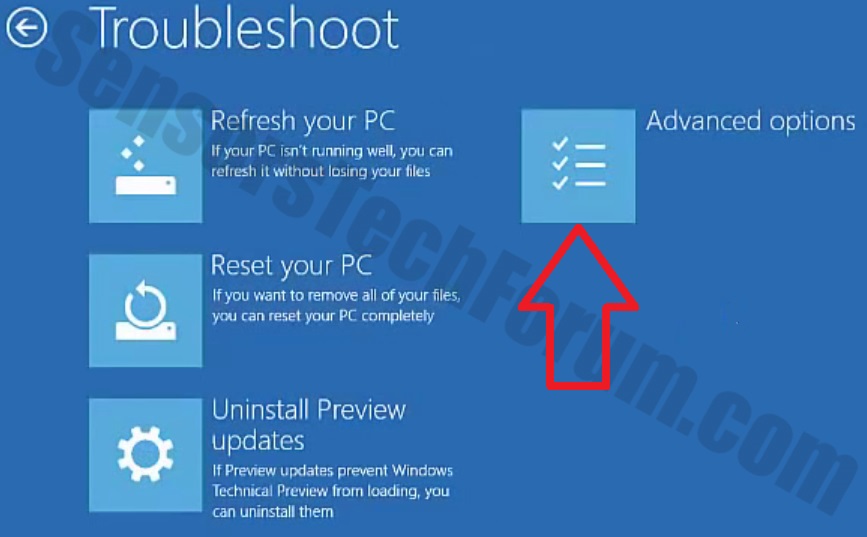

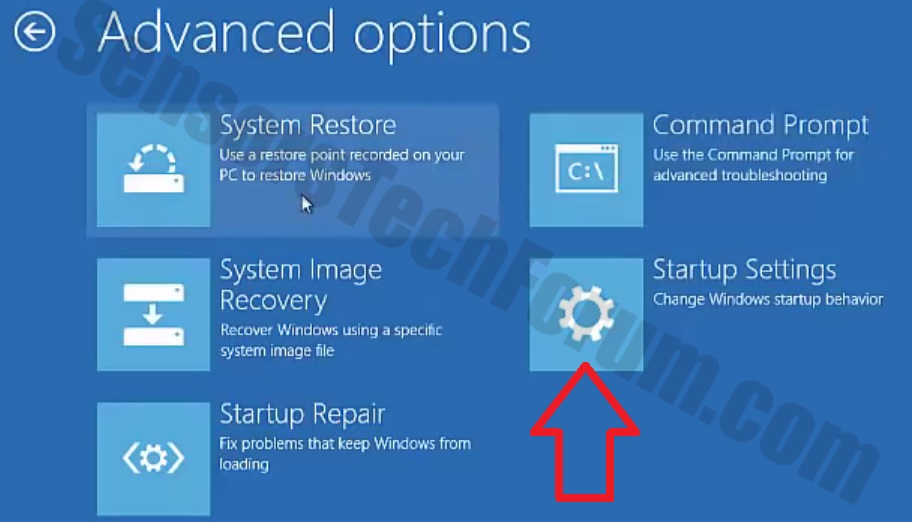

Paso 2: Inicie su PC en modo seguro

Paso 3: Desinstalación y el software relacionado desde Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Creado por en tu PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por allí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Guía de eliminación de videos para (Ventanas).

Deshazte de Mac OS X.

Paso 1: Desinstalar y eliminar archivos y objetos relacionados

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idénticos o similares a . Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede eliminar a través de Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Escanee y elimine archivos de su Mac

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, tales como , la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de videos para (Mac)

Eliminar de Google Chrome.

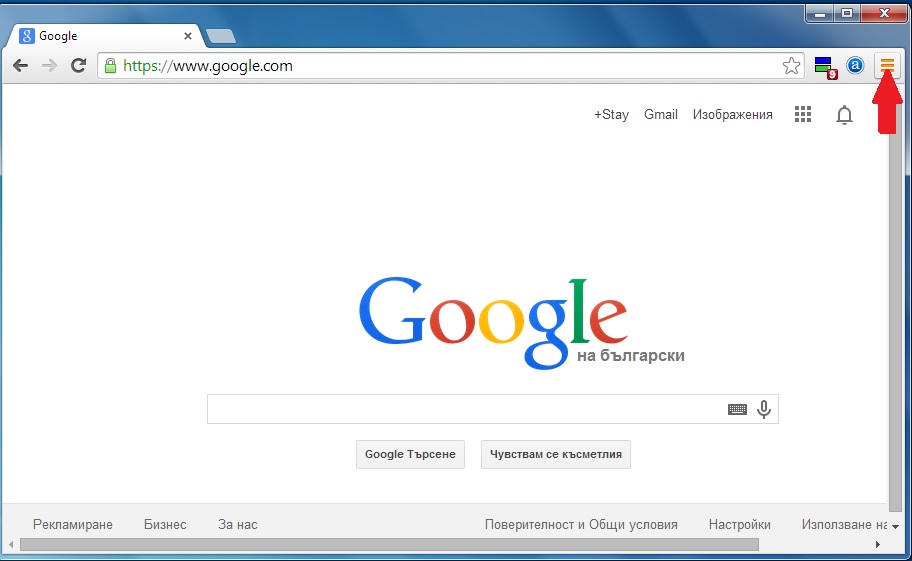

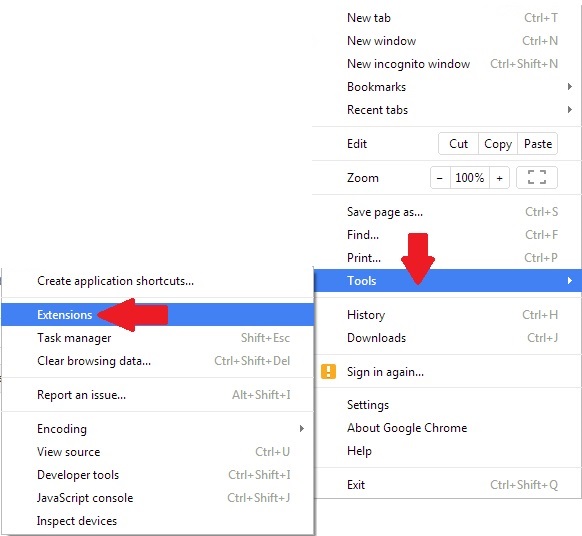

Paso 1: Inicie Google Chrome y abra el menú desplegable

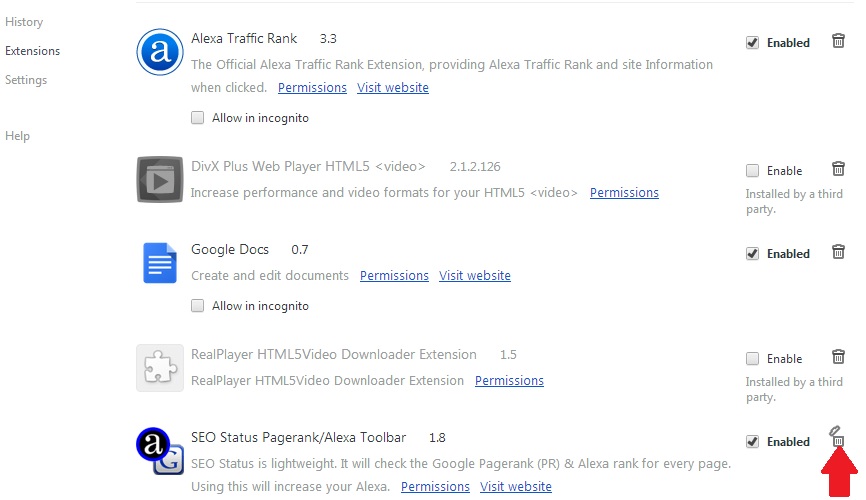

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Borrar de Mozilla Firefox.

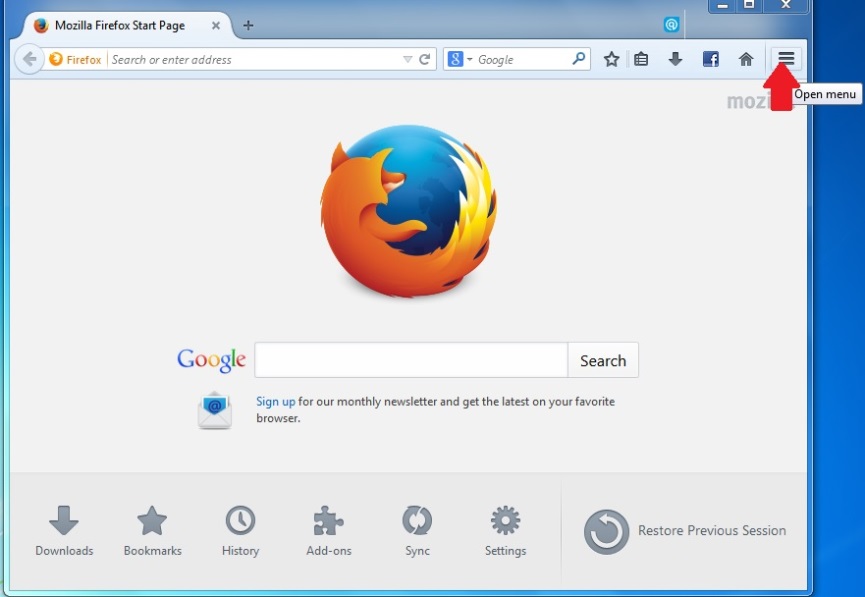

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

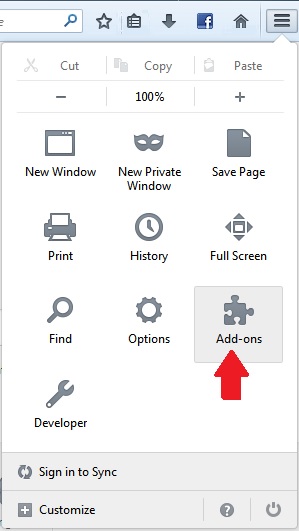

Paso 2: Seleccione el "Complementos" icono en el menú.

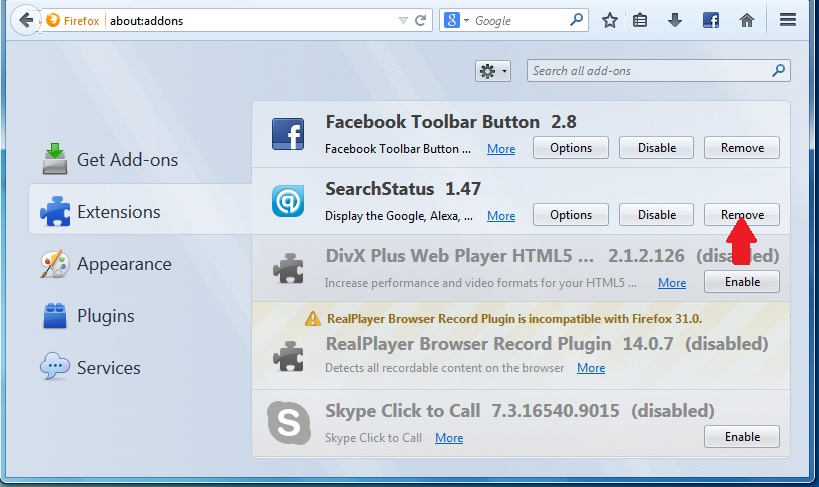

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Desinstalar de Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Eliminar de Safari

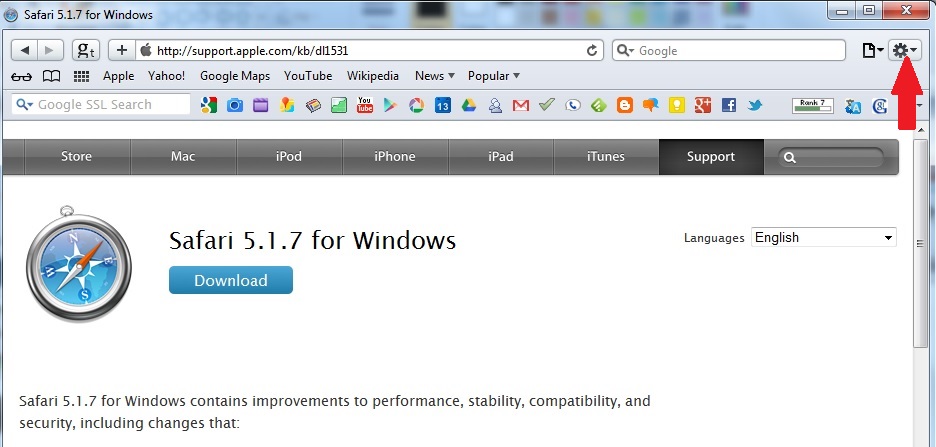

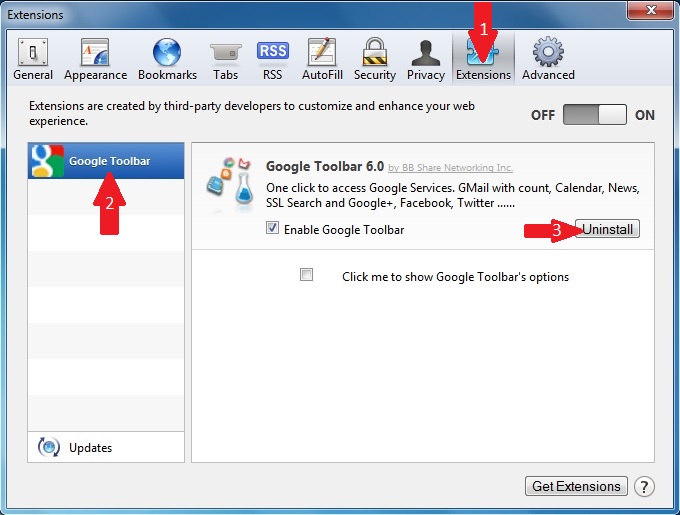

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, y se eliminará.

Eliminar de Internet Explorer.

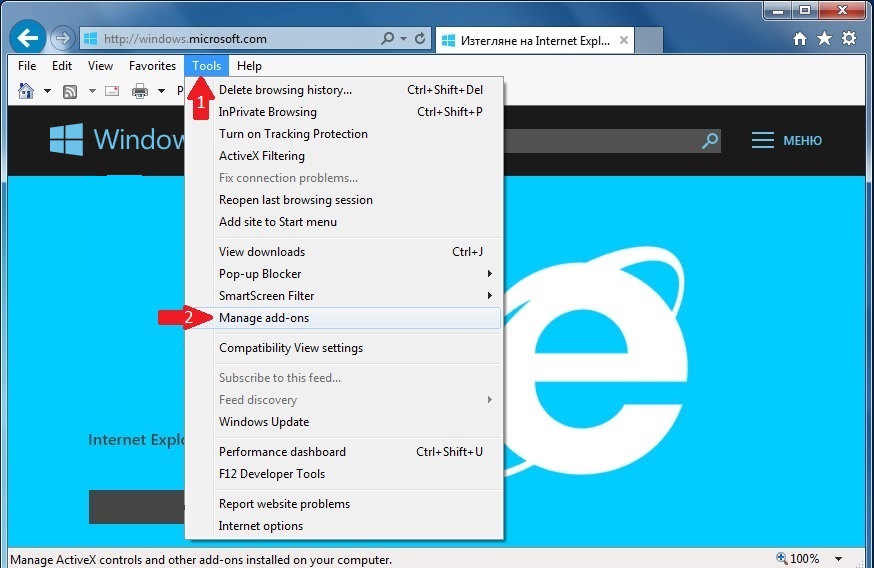

Paso 1: Inicie Internet Explorer.

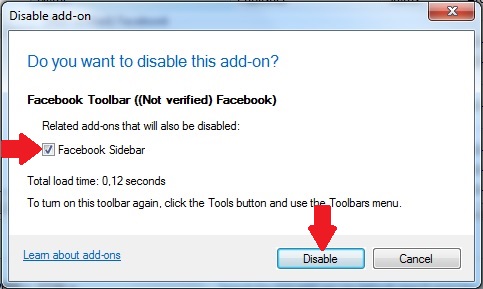

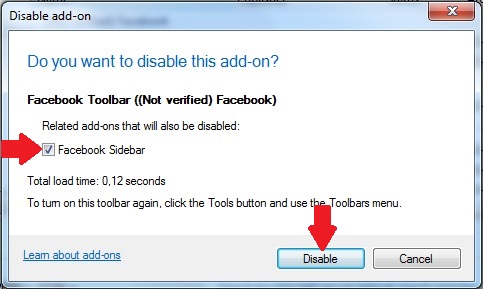

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

-Preguntas más frecuentes

¿Qué es ?

La amenaza es adware o virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

¿Cuáles son los síntomas de ?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" gusta ?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

como funciona?

Una vez instalado, poder recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

puede también descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

es software malicioso?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

Sobre la investigación

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

¿Cómo llevamos a cabo la investigación sobre ?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, la investigación detrás de la amenaza está respaldada con VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..

entradas de registro creadas por Fix en su PC.

entradas de registro creadas por Fix en su PC.

1. Instale SpyHunter para buscar y eliminar .

1. Instale SpyHunter para buscar y eliminar .

1. Para Windows 7, XP y Vista.

1. Para Windows 7, XP y Vista. 2. Para Windows 8, 8.1 y 10.

2. Para Windows 8, 8.1 y 10.