La ciberdelincuencia es una forma muy efectiva de hacer un montón de dinero rápido, porque implica menos riesgos y es más gratificante. Vivimos en una época donde todo está situando en línea. Tenemos una nueva moneda en línea, el bitcoin, hemos cifrado métodos de pago en línea, y tenemos sistemas de certificados y firma. Y ahora, cuando los teléfonos inteligentes se han convertido en carteras, nos enfrentamos a una nueva era de las transferencias de fondos. Esto es todo muy bien y dandy. Sin embargo, tenemos que centrarnos en la desventaja de que - la ciberdelincuencia. Se desarrolla junto con la tecnología y se ha vuelto muy generalizada.

La ciberdelincuencia es una forma muy efectiva de hacer un montón de dinero rápido, porque implica menos riesgos y es más gratificante. Vivimos en una época donde todo está situando en línea. Tenemos una nueva moneda en línea, el bitcoin, hemos cifrado métodos de pago en línea, y tenemos sistemas de certificados y firma. Y ahora, cuando los teléfonos inteligentes se han convertido en carteras, nos enfrentamos a una nueva era de las transferencias de fondos. Esto es todo muy bien y dandy. Sin embargo, tenemos que centrarnos en la desventaja de que - la ciberdelincuencia. Se desarrolla junto con la tecnología y se ha vuelto muy generalizada.

La delincuencia informática nos ha costado en torno 400 mil millones de dólares hasta el momento, y esto es más que algunos países valen. En este artículo, revelamos a usted lo que son los planes más rentables para ganar dinero en Internet de forma ilegal.

Ganarse la vida con la ciberdelincuencia

Cuando se trata de los delitos informáticos, personas han invertido mucho dinero en el último par de años para proteger a sí mismos y sus negocios. Sin embargo, si un cibercriminales encuentra una oportunidad que de inmediato se puede hacer uso de ella y hacer que los usuarios muchos dolores de cabeza. Hay muchas estrategias que emplean los delincuentes, todos ellos de gran utilidad. Los ciberdelincuentes eligen métodos de distribución en función de lo que es la estafa o la infección.

El ransomware

Esta es la forma más rentable de la utilización de software malicioso para extorsionar a los usuarios fuera de su dinero. Hemos dividido cómo una infección típica ransomware trabaja en varios pasos:

Paso 1: Infectar al usuario. Esto puede ocurrir muy probablemente a través de ataques de spam, ataques de phishing, maliciosa medios de comunicación social, drive-by descargas y otros métodos.

Paso 2: Análisis del ordenador infectado para archivos y documentos pertinentes, la encriptación de ellos mediante el uso de un algoritmo de cifrado seguro. La mayoría de los virus ransomware utilizan los algoritmos de cifrado AES o RSA. La AES es un poco más débil, y su bit de encriptación más debilitado puede ser descifrado en un tiempo adecuado para la víctima. El algoritmo RSA, utilizado por la Cryptowall variantes, es el uno de los algoritmos de cifrado más potentes que pueden tardar desde días hasta años para descifrar si el equipo sobrevive hasta entonces. Así que si este algoritmo cifra sus archivos, las posibilidades de que descifrar ellos son muy escasas. Varios investigadores de seguridad, sin embargo, han logrado encontrar nuevas maneras de descifrar algoritmo RSA mediante el uso de una técnica única - para obtener más información sobre ese, comprobar este informe.

Paso 3: Dejando una nota de rescate. El paso final que cierra una infección ransomware es la eliminación de sus archivos de origen que infectaron inicialmente el PC, romper ninguna conexión activa y dejando una nota de rescate. Por lo general, la mayoría de los virus ransomware dejan notas, decir algo, gusta:

→Sus archivos han sido cifrados con una fuerte encriptación. Para obtener más información sobre cómo descifrar sus registros, ponerse en contacto con este correo electrónico: hackeremail@emailprovider.com

Pero los nuevos virus ransomware cuentan con aplicaciones temporizadores activos que dan un plazo para la víctima. Afirman que después de ese tiempo se ha cumplido bien la cuota se duplicará o se eliminará las claves de desbloqueo que corresponden a los archivos cifrados. Esto además de las instrucciones para utilizar las redes basadas en Tor son la mezcla perfecta para la extorsión en línea ilocalizable.

A pesar de que los ataques ransomware son muy devastadora, existen contramedidas y las formas de proteger sus datos contra este tipo de ataques.

Pay-Per-Click Fraude

Este tipo de esquemas varían, pero una cosa en común en ellos es el hecho de que el sitio web proporcionada puede recibir el pago basado en el número de clics se han generado haciendo clic en un contenido anunciado. Hay una gran cantidad de redes sospechosas que desarrollan una red de sitios web y aplicaciones no deseadas de programas publicitarios, ya sea para aumentar su tráfico o el tráfico de sus clientes para el dinero también. La agrupación en su mayoría los distribuye. Agrupación es la combinación de estas aplicaciones con los instaladores de software libre que se proporciona por sitios de terceros. Se lleva a cabo como parte de una campaña de marketing para generar beneficios al sitio de terceros.

Este tipo de esquemas varían, pero una cosa en común en ellos es el hecho de que el sitio web proporcionada puede recibir el pago basado en el número de clics se han generado haciendo clic en un contenido anunciado. Hay una gran cantidad de redes sospechosas que desarrollan una red de sitios web y aplicaciones no deseadas de programas publicitarios, ya sea para aumentar su tráfico o el tráfico de sus clientes para el dinero también. La agrupación en su mayoría los distribuye. Agrupación es la combinación de estas aplicaciones con los instaladores de software libre que se proporciona por sitios de terceros. Se lleva a cabo como parte de una campaña de marketing para generar beneficios al sitio de terceros.

Aquí es cómo un pago por clic obras de fraude:

Paso 1: Descargar e instalar el reproductor de medios favorito o cualquier otro software gratuito de un sitio de terceros, en lugar de su sitio oficial. Se puede o no cuentan con un paso de la instalación, que contiene opt-en cajas o ‘estoy de acuerdo’ botones. Tal puede decir ‘Incluir este programa como un adicional gratis’ o algo parecido.

Paso 2: El programa de publicidad puede utilizar cookies. Las cookies son pequeños archivos de texto que recopilan información diferente a la que el usuario, con respecto a sus hábitos de navegación, clics en línea, etc.. Esto se llama publicidad de comportamiento y objetivos para orientar al usuario con anuncios basados en sus intereses.

Paso 3: Publicidad. Sí, la parte más molesta de todo esto. Cuenta con diferentes anuncios, variando de imperceptibles pero eficaces palabras resaltadas de sitios web que conducen a los motores de búsqueda o falsos sitios de terceros a las redirecciones más intrusivos y ventanas emergentes que puedas imaginar.

A veces Pay-per-click el fraude también puede ser indirecta peligroso para el PC del usuario. Esto es debido al hecho de que por lo general se conecta con sitios de terceros que a veces pueden contener software malicioso. O bien descargarlo en el ordenador del usuario o directamente inyectarlo, usando un drive-by download estrategia. Más para que, tales programas pueden esconderse detrás de las políticas de privacidad de sombra que les dan permiso para recopilar toda la información de los usuarios y compartirlos con fines comerciales. Esta es la razón por la mejor contramedida contra esos anuncios es un programa anti-malware fiable que actualiza regularmente su definición y cuenta con un blindaje activo contra intrusiones.

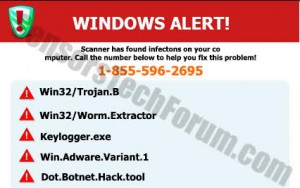

Falso Software Online Protection

Este tipo de software por lo general cuenta con aplicaciones antivirus falsos que a menudo están siendo empaquetados o descargan de redirecciones. Hay algunos casos de usuarios que informan a ser redirigido a páginas web que muestran falsas alertas de virus o mensajes falsos que provocó BSOD para descargar el software.

Este tipo de software por lo general cuenta con aplicaciones antivirus falsos que a menudo están siendo empaquetados o descargan de redirecciones. Hay algunos casos de usuarios que informan a ser redirigido a páginas web que muestran falsas alertas de virus o mensajes falsos que provocó BSOD para descargar el software.

antivirus falsos por lo general pueden hacer nada en absoluto cuando se trata de detectar y eliminar virus. De lo contrario, que ralentizan el equipo hacia abajo, pueden mostrar anuncios y redirecciones. Pero el objetivo principal de estas aplicaciones es conseguir que el usuario compre sus versiones completas. Esto se hace generalmente mediante la suscripción de un análisis del equipo y la visualización de detecciones de amenazas falsas que sólo se pueden eliminar mediante la compra de la versión completa. Más aún, que pueden modificar diferentes ajustes de usuario que les impiden ser eliminada de manera típica.

Como contramedida contra estas solicitudes,, es aconsejable que los usuarios se informen periódicamente sobre las últimas amenazas de este tipo o descargar un programa anti-malware avanzado real que va a eliminar cualquier rastro de este tipo de software no deseado envío de correo basura.

Robo de Información de ingreso

Credenciales de robo y distribución de beneficios ha estado planteando preocupaciones últimamente, y muchas redes sociales han informado que detectan cuentas hackeadas muy regularmente. El robo de información puede hacerse a través de dos formas principales:

Credenciales de robo y distribución de beneficios ha estado planteando preocupaciones últimamente, y muchas redes sociales han informado que detectan cuentas hackeadas muy regularmente. El robo de información puede hacerse a través de dos formas principales:

- Malware en el ordenador que recoge automáticamente.

- sitio web falso o barra de herramientas que le pide inicios de sesión de phishing o galletas que recogen toda la información introducida por el usuario.

- Los mensajes de phishing que imitan a un sitio web de bienes o servicios, con el objetivo de conseguir que el usuario confía en ellos y la entrada de sus datos en un sitio web de suplantación de identidad falsa, se asemeja a la real.

Es crucial prestar atención cuando se trata de su información de acceso. Se recomienda no iniciar sesión mediante el uso de un servicio de terceros de origen desconocido o un programa personalizado, ya que puede robar sus credenciales. También, Siempre buscar la ”HTTPS://” indicador al principio de la dirección de la página que inicia sesión en. Esta es una clara indicación de que la página web utiliza un cifrado y está protegido. Asegúrese de que también echa un vistazo a la legitimidad del enlace web.

Medios de Comunicación Social spam

Este tipo de ataques de spam drenar una gran cantidad de fondos de los usuarios de redes sociales. Las empresas de seguridad informan que los ciberdelincuentes utilizan los robots que distribuyen los mensajes de spam automáticos que suelen contener enlaces maliciosos que pueden conducir a diversos lugares. Una de esas estafas es un spam Facebook, con pequeños humanoides. Algunas de estas estafas pueden solicitar al usuario que darles permiso de post, y esta es otra manera de los usuarios de spam. Y lo que es peor es que la mayoría de los usuarios tienden a abrir lo que publican sus amigos en línea ya que creen que está bien para ver.

Este tipo de ataques de spam drenar una gran cantidad de fondos de los usuarios de redes sociales. Las empresas de seguridad informan que los ciberdelincuentes utilizan los robots que distribuyen los mensajes de spam automáticos que suelen contener enlaces maliciosos que pueden conducir a diversos lugares. Una de esas estafas es un spam Facebook, con pequeños humanoides. Algunas de estas estafas pueden solicitar al usuario que darles permiso de post, y esta es otra manera de los usuarios de spam. Y lo que es peor es que la mayoría de los usuarios tienden a abrir lo que publican sus amigos en línea ya que creen que está bien para ver.

Una buena manera de protegerse contra spam medios de comunicación social es observar los mensajes automáticos y siempre comprobar los enlaces web de legitimidad, utilizando sitios como www.virustotal.com, por ejemplo. Otro síntoma clave de este tipo de sitios web se conecta con la observación de lo que es un sitio de redirección puede requerir de usted. En caso de que necesite permisos especiales, impulsa la descarga de un plugin o cualquier otro software o requiere un inicio de sesión con sus credenciales, usted no debe confiar en tal sitio y debe salir inmediatamente de ello e informar.

Banca Malware

Ha habido una reciente auge en el malware bancario ya que es la nueva forma de robo de un banco. Se han dado casos de hackers robar hasta 1 mil millones de dólares usando software malicioso. Al igual que en ransomware, que incluye caballos de Troya. Sin embargo, este tipo de troyanos son más sofisticados, y tales ataques son mucho más organizados que sus infecciones regulares. El objetivo sigue siendo el mismo, Sin embargo - la obtención de la información financiera del usuario.

Ha habido una reciente auge en el malware bancario ya que es la nueva forma de robo de un banco. Se han dado casos de hackers robar hasta 1 mil millones de dólares usando software malicioso. Al igual que en ransomware, que incluye caballos de Troya. Sin embargo, este tipo de troyanos son más sofisticados, y tales ataques son mucho más organizados que sus infecciones regulares. El objetivo sigue siendo el mismo, Sin embargo - la obtención de la información financiera del usuario.

Muchos de esos ataques han evolucionado para teléfonos inteligentes ya que la nueva tecnología permite a la banca en línea de su bolsillo. Más, que la gente pueda pagar con teléfonos inteligentes hoy en día, y todos los atacantes necesitan tener el control de sus fondos es nombre de usuario y la contraseña de la víctima.

Las autoridades continúan mejorando la protección invirtiendo millones de dólares en seguridad en línea. Emplean certificados fuertemente cifrados, cortafuegos, protocolos de prevención de entrada simultáneas y otras trampas para atrapar cualquier intento de robo. Sin embargo, a pesar de que es sofisticada y arriesgada, este tipo de robo de dinero es muy gratificante.

Las estafas de SMS automatizados

Un método único, que los atacantes utilizan es estafar a base de SMS. Lo que hacen es que pueden recoger su número de teléfono móvil a través de una aplicación gratuita en su teléfono inteligente o un sitio en línea que le pide su entrar en él. Una vez hecho esto, los delincuentes cibernéticos que pueden registrarse en un servicio de SMS bastante caro. Ha habido casos en que los criminales cibernéticos utilizan el malware teléfono inteligente para enviar mensajes a dicho servicio que pueden cobrar los fondos de los usuarios. Algunos ciberdelincuentes cobran varios usuarios a la vez con pocos recursos pero por períodos más largos de tiempo. Enormes beneficios pueden ser generados de forma continua utilizando este tipo de ataques a gran escala durante periodos cortos de tiempo.

Una buena manera de protegerse es no compartir sus números y siempre observar qué permisos APS libres requieren de usted. También, es una buena estrategia para descargar un programa anti-malware en su teléfono inteligente, así.

Esquemas de venta del producto

Estos tipos de sitios web son muy altos tanto en números y formas de trabajo. La situación más típica es cuando un ciber-criminal establece un sitio web que cuenta con productos reales o inexistentes y utiliza programas publicitarios o campañas de malware de forma masiva. Esto se hace con el propósito de dirigir el tráfico a su sitio web de este tipo de esquema está muy estrechamente relacionado con los sistemas de pago por clic, ya que ambos utilizan un software similar para alcanzar sus objetivos.

En cuanto a los sitios web de venta, los cibercriminales utilizan para implementar una estrategia, va por el nombre de la gota-envío. Esta es una estrategia muy inteligente ya que el vendedor del producto no tiene ninguna participación real en el producto que él o ella es la venta. Por ejemplo, usted quiere comprar un teléfono inteligente. Después de haber enviado los fondos ciber-estafadores, se puede utilizar una menor cantidad de los que comprar el mismo producto de un sitio de compras, como eBay, por ejemplo, y enviarlo directamente a la dirección que proporcionó. Después de esto, el ciberdelincuente sólo toma los fondos restantes para él, de cerrar el trato.

La lección moral de este tipo de esquemas es siempre para llevar a cabo su investigación antes de hacer transferencias en línea a sitios de terceros.

Conclusión

Junto con la tecnología en nuestras vidas, crimen ha cambiado drásticamente, así. Los cibercriminales utilizan un tipo diferente de malware según sus medios finales. Esto también significa que hay diferentes cibercriminales, basado en el software que proporcionan. De acuerdo a informe de seguridad de Sophos, ciberdelincuentes y sus métodos siguen evolucionando, y debemos centrarnos en la protección contra ellos. Y no estoy hablando de la seguridad en medio de la cantidad que se va a invertir. No, es más sobre el usuario y sus hábitos de navegación. Porque si un usuario es cauteloso y mantiene al día con las últimas amenazas y medios de protección. Y siempre se debe mantener la protección anti-malware de cerca por, ya que aumentará sus posibilidades de detectar amenazas futuras significativamente.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

Cómo quitar de Windows.

Paso 1: Analizar en busca de SpyHunter con la herramienta anti-malware

Paso 2: Inicie su PC en modo seguro

Paso 3: Desinstalación y el software relacionado desde Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Creado por en tu PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por allí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Guía de eliminación de videos para (Ventanas).

Deshazte de Mac OS X.

Paso 1: Desinstalar y eliminar archivos y objetos relacionados

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idénticos o similares a . Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede eliminar a través de Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Escanee y elimine archivos de su Mac

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, tales como , la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de videos para (Mac)

Eliminar de Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Borrar de Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Desinstalar de Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Eliminar de Safari

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, y se eliminará.

Eliminar de Internet Explorer.

Paso 1: Inicie Internet Explorer.

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

-Preguntas más frecuentes

¿Qué es ?

La amenaza es adware o virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

¿Cuáles son los síntomas de ?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" gusta ?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

como funciona?

Una vez instalado, poder recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

puede también descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

es software malicioso?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

Sobre la investigación

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

¿Cómo llevamos a cabo la investigación sobre ?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, la investigación detrás de la amenaza está respaldada con VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..

Agradable, pero soy perezoso para probarlo.

Bueno, no se recomienda de todos modos, los federales estarán a usted en ningún momento, además de que acaba de informar sobre los esquemas de ciber-crimininal Hay que dar a conocer cómo protegerse :)

No tenemos federales aquí en España, la ley es más amable con sueño aquí y el amor para no hacer nada. Aquí solamente se observó la credibilidad. Seguridad de la tarjeta y cosas similares, No mierda como teléfono o estafas de marketing menores. No quiero protegerme, i en lugar robo a Google directamente en lo que pueda y si dicen algo tratar de atrapar con vida, tengo mis razones para tomar dinero de ellos a pagar por algo que no voy a decir aquí, ya que es la materia de la vida real.