Recuerda esos momentos en los que el uso de Internet y (poseer un ordenador personal) era un lujo? Esos tiempos eran mucho más seguro, que no eran? Cuanto más nos volvemos dependientes de la Web, cuanto más nos exponemos a distintos seguridad- y los riesgos relacionados con la privacidad.

Además de su círculo de amigos y la gente que desea entrar en contacto con, Internet está lleno de estafadores y spammers, malvertisers y goteros de malware, y dudosa “tercero” servicios de impaciencia esperando a recoger su información personal identificable. Cuanto más la evolución de Internet, el más peligroso se vuelve.

Si un usuario es lo suficientemente inteligente y sabe una cosa o dos acerca de la seguridad cibernética, que podría ser capaz de escapar de algunos de los peligros a los grandes pieles de pueblo en línea. La primera cosa a tener en cuenta, sin embargo, es que los peligros acechan no sólo en el “más oscura” lugares (como sitios web de forma visible ilegales). Gracias a la evolución de las tácticas maliciosos, incluso completamente sitios web y servicios legítimos pueden verse comprometidas. Y son, más a menudo que no!

Desafortunadamente, hemos estado observando una captación en los ataques maliciosos en las redes sociales, instituciones financieras y de salud, uso compartido de archivos y sitios de torrents, y sitios web de entretenimiento popular. Ataque vectores de cambio, y su alcance se está ampliando con cada día. Con eso dicho, que sin duda debe conocer sus riesgos medios en línea, ya que no verá una “Zona peligrosa!” firmar la identificación de ellos para usted. (Usted puede notar otros signos que ayudan a identificar el comportamiento malicioso, aunque.)

Ahora es el momento perfecto para delinear los lugares de mayor riesgo en la web en estos días. A pesar de conocer las trampas no es muy probable que le impida visitar los lugares en línea sobre-a-ser-mencionados, es bueno utilizar este último con precaución. Más, complicidad hará que usted desea mejorar su seguridad en línea, no es cierto?

Las redes sociales y portales informativos

Usted ama a las redes sociales, ya que se conecta con las personas que te importan, pero están muy lejos, por una parte. Por otra, redes sociales sin duda ayudan a llevar su vida social a la vida. ¿Dónde más vas a aprender acerca de los eventos cercanos le interesa, si no en Facebook?

Sin embargo, la amplia utilización de los canales de medios sociales esconde sus riesgos, la mayoría de los cuales ponen en peligro directamente los datos que ha subido allí, así como sus credenciales de acceso y datos personales.

Echemos las violaciones de datos, que ya se han comprometido en LinkedIn, Mi espacio, y Tumblr, entre otros. incidentes datos no son ninguna broma ya que ponen sus credenciales de acceso y su cuenta en peligro de sufrir nuevos exploits. Imagínese todos los maravillosos resultados de su Facebook ser atacado!

Sus credenciales de acceso (correo electrónico y contraseña) puede ser usado en su contra. Los piratas informáticos pueden adaptar fácilmente su perfil con sus otras cuentas sociales.

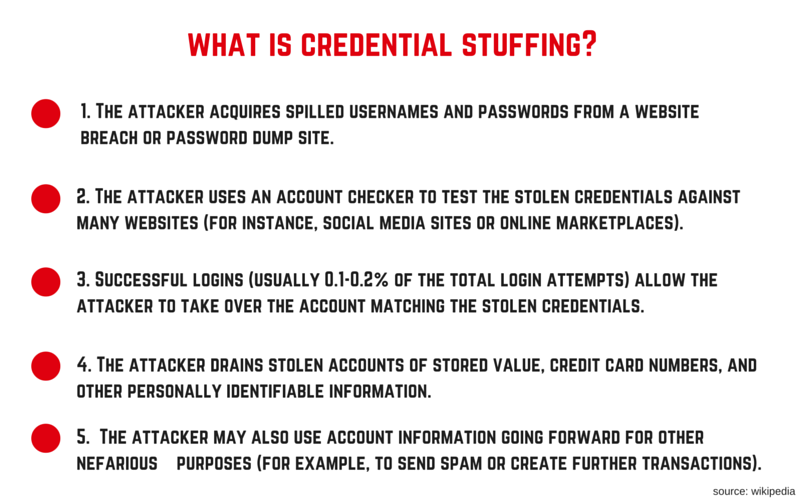

¿Ha oído hablar de relleno de credenciales?

relleno de credencial es la inyección automática de pares de nombre de usuario / contraseña con brecha de manera fraudulenta con el fin de obtener acceso a las cuentas de usuario. Este es un subconjunto de la categoría de ataque de fuerza bruta: un gran número de credenciales derramados se introducen automáticamente en sitios web hasta que son potencialmente coincidir con una cuenta existente, el cual el atacante puede secuestrar para sus propios fines.

Si su cuenta ha sido a través de una toma de posesión malicioso, que puede ser utilizado para distribuir malware a través de su lista de amigos. O puede ser utilizado para otros fines, dependiendo de su puesto de trabajo o la situación social en general (los más populares son, los otros los daños pueden ir). Todavía tenemos que aprender todos los fallouts de las violaciones de datos, por fuerza bruta, credenciales de relleno, y cualquier otro gran tema de datos muy.

Relacionado: La obsesión de datos grande

Facebook y las redes sociales en general son a menudo aprovechados en las campañas sospechosas que por lo general terminan con una pieza de malware o spyware que se cayó en los sistemas específicos. Nuestra interconexión a través de Internet y otras tecnologías de aumento permite a los ciberdelincuentes para llevar a cabo diversos ataques, al igual que los ataques de phishing y al abrevadero. En muchos casos, ciberdelincuentes quieren obtener acceso a la piscina más grande posible de víctimas. Cada vez mayor de sitios de medios sociales como Facebook, Twitter y LinkedIn dan mentes maliciosas una manera fácil de. Según muchos investigadores, abrevadero ataques procedentes de los medios sociales seguirán creciendo.

Además, la investigación TrendMicro el abrevadero indica que los ataques:

Los atacantes han utilizado sitios web frecuentados por uno o más miembros de un grupo objetivo de infectar a estos individuos y sus dispositivos con el malware. Por ejemplo, si un sombrero negro está mirando para perseguir a una empresa en particular y da cuenta de las actividades a través de la red de observación que un número de empleados a menudo utilizan un sitio web informativo relacionado con esa industria, el hacker podría colocar malware en el sitio - o crear una página de aspecto legítimo falso - para atraer a los miembros del personal en infectar la red.

A principios de febrero 2015, una incursión específica sobre los medios de comunicación social, participa un caballo de Troya basada en la pornografía destinadas a los usuarios de Facebook. Definitivamente no es el primero o el último esfuerzo venenosa dirigida a los usuarios de la popular social media (y el despliegue de contenido para adultos para hacerlo).

comprometida CMS (WordPress, Drupal) Sitios Web

Como ya hemos escrito, sitios web obsoletos CMS están en gran riesgo de infecciones de malware y hackers. Mossack Fonseca, el bufete de abogados asociados con el incumplimiento Documentos de Panamá, Ya se convirtió en una víctima en un escenario. Otras empresas grandes también son propensos a la piratería, como lo revela una investigación realizada por el proveedor de seguridad de Estados Unidos RiskIQ.

vulnerabilidades CMS son un denominador común de muchos de los ataques exitosos que leemos. Con la naturaleza ubicua de los CMS en la conducción de la experiencia web, riesgos potenciales están al acecho para prácticamente todas las organizaciones. Según las encuestas de la tecnología web W3 Techs ', 65 por ciento de todos los sitios web que utilizan un CMS WordPress o Drupal usar, que utilizan el código de fuente abierta que está disponible para todos - incluyendo agentes maliciosos que buscan explotar las exposiciones.

sitios web vulnerables CMS traer riesgos no sólo para las empresas sino para los usuarios promedio, así. El uso de sitios web comprometidos es un vector de ataque favorecida por muchos grupos criminales cibernéticos. Por ejemplo, en una reciente ataque ransomware mal código JavaScript se añadió al código fuente de los sitios web de WordPress y Joomla hackeado. El ataque se llevó a cabo de una manera que oculta el código malicioso y lo hacían como un plug-in sociales.

Otros riesgos de seguridad de alto nivel que ponen en peligro los sitios web son ataques Malvertising y ataques automatizados a través de paquetes de exploits. Para evitar convertirse en una víctima en cualquier escenario malicioso, mantener su software actualizado (operadores de malware encanta explotar las vulnerabilidades) y su sistema protegido por anti-malware y herramientas anti-ransomware.

Sitios web de juegos en línea y plataformas

Si usted es un jugador de vídeo en línea agudo, seguir leyendo cuidadosamente.

La industria del juego es sin duda uno de los más rentables, tirando de los ingresos de billones de dólares. ¿Sabías que en 2014 PC y MMO (juegos multijugador masivos en línea) de los ingresos generados $24 millones? Los juegos en línea misma hecha $21 millones. Es natural que los hackers y spammers babear sobre la torta, y le gustaría un gran pedazo de él.

Hay un montón de sitios web de juegos en línea cabalgado con malware:

- en cualquier lugar-juegos(.)con

- galacticflashgames(.)con

- gamefactoryinteractive(.)con

- juegos de digerir(.)con

- mariogamesplay(.)con

- towerofdefense(.)con

- Juega Lunar(.)con

Tomemos el sitio web PlayLunar. Juega Lunar(.)con puede afectar fácilmente a su PC con la ayuda de terceros instalar configuraciones. Es posible instalar un programa de publicidad relacionada con PlayLunar en su máquina sin darse cuenta. Gracias a los paquetes e instaladores de software gratuito, esto sucede mucho. No deseado, a veces descargas silenciosas de los PUP son un importante problema de seguridad en línea.

ESG investigadores sugieren que los usuarios que desean jugar juegos en línea dejan su antivirus o protección anti-spyware funcionando en todo momento, especialmente cuando se trata de jugar a un juego en línea. Los sitios de malware-atado descubiertas recientemente son sólo un pequeño porcentaje de otros sitios de juegos que pueden estar infectados en Internet.

Sitios Web porno

Apenas el año pasado, algunos de los sitios web más populares, como Pornhub y eran YouPorn golpeado por un ataque eso “reenviado” software malicioso a sus visitantes.

Un proveedor de publicidad de terceros estaba dando a los visitantes sospechosos piezas de código que luego dio a los usuarios de software malicioso. Dado que el código se coló a través de una red de publicidad, los dos sitios en realidad no tienen ningún papel en el suministro de ellos mismos, aunque podría haber golpeado cualquier persona que visite el sitio.

Dicho esto, se Pornhub lógico se unió recientemente la iniciativa de recompensas de errores y puso en marcha un programa en la plataforma de HackerOne, cuya finalidad es proteger y mejorar el sitio para su 60 millones de visitantes diarios.

Uso compartido de archivos y sitios web torrent

Descarga de películas y programas de televisión con derechos de autor suele ir seguida de las infestaciones de malware. De acuerdo con un informe de RiskIQ de 2015, usuarios están 28 veces más probabilidades de infectar a sus máquinas con el malware de sitios de torrents de lo que son los proveedores de contenidos de visitantes legítimos y con licencia. En realidad, un tercio de los sitios web con “robado” contenido y que tiene malware 45 ciento requiere sólo una visita para desencadenar la descarga de malware.

Además, un tercio de los sitios web tenía enlaces a malware y se emplearon para descargas falsas, drive-by descargas y publicidad maliciosa, maliciosos pop-ups y enlaces de descarga falsos. Peor, este número no tomó en cuenta las infecciones de malware activar haciendo clic en los anuncios maliciosos o de la descarga de archivos compartidos en los sitios web de torrent. En general, visitar un sitio web torrente se calculó 28 veces más peligroso que visite a un proveedor legítimo de streaming / descarga.

Relacionado: Descarga de torrents falsos

Otro trabajo de investigación titulado "cebo Digital" indica que uno de cada tres sitios web de torrent se carga con malware y PUP atacar a los navegadores populares. El resultado es de aproximadamente 12 millones de usuarios expuestos a software malicioso cada mes.

Si usted es un usuario de intercambio de archivos y sitios web de torrent, encarecidamente le recomendamos instalar un programa anti-malware fuerte. También debe considerar la desactivación reproductor de Flash y Java. Los atacantes suelen aprovechar las.

Tienda virtual de Chrome

Hace un año, Google comenzó una búsqueda para perseguir a los malos extensiones lejos de Google Web Store. De acuerdo con un estudio financiado por Google presentado en el Simposio IEEE sobre Seguridad y Privacidad decenas de millones de usuarios de Chrome tenido algún tipo de complemento malware instalado en sus sistemas, que es 5% del total del tráfico Google. Casi 200 plugins fueron lavadas desde Chrome App Store. El conjunto investigación llamado la atención sobre el estado general de la seguridad del lugar de mercado de Google.

Relacionado: Google sabe de ti, Saber acerca de Google

A pesar de que Google está haciendo lo posible para mantener el malware de libre tienda, cuando algo se cuela, por lo general es bastante malo.

Aquí hay varios ejemplos de malas extensiones que ponen en peligro la seguridad y la privacidad de los usuarios:

- AddToFeedly (mezclada con el adware SuperFish)

- WebPageScreenshot (la transmisión de información de usuario a una única dirección IP en los Estados Unidos)

- Añadir a Google Chrome (el cual secuestrado cuentas de Google)

A pesar de los esfuerzos de Google, Malwarebytes investigadores detectaron otra extensión peligrosa en enero 2016. Esto es lo que escribieron:

Recientemente nos encontramos con un incidente de publicidad maliciosa empujando un sitio que nos obliga a instalar una extensión de Chrome llamada ICalc. No había manera limpia de cerrar la ventana y se niega a instalar este programa. Tan pronto como el usuario ha movido el ratón cerca de la barra de direcciones o cerca del botón de cierre, un cuadro de diálogo molesto acompañado de un mensaje de audio debería salir hacia popa.

Al menos 1,000 usuarios descargaron la extensión antes de ser eliminado por Google. La moraleja de la historia? Google no siempre se puede detener el malware, por lo que debe ser el que toma cuidado de su propia seguridad. Siempre investigue las extensiones que desea instalar, y tratarlos como todas las aplicaciones sospechosas en Android de Google Play.

Los correos electrónicos de spam en su bandeja de entrada

correos electrónicos no deseados son un gran culpable de la presente malware y las infecciones ransomware. Por ejemplo, Locky y los virus cripto Cerber vez más, están siendo difundidos en las campañas de spam agresivos. Ransomware se distribuye a menudo en documentos de Word maliciosos. Los usuarios suelen ser engañados para habilitar las macros maliciosos.

En la mayoría de los casos, macro de malware reside en los documentos de Microsoft Word o Microsoft Excel. Muchas infecciones de malware han comenzado de esta manera. Los documentos maliciosos generalmente se propagan a través de archivos adjuntos de correo electrónico de spam, o dentro de archivos ZIP adjunto al correo electrónico de spam.

En efecto, agresivas campañas de spam son el método de distribución de corriente, una vez más empleado por Locky. Los operadores de malware están difundiendo mensajes de spam ingeniosamente diseñados que aparecen como enviadas de fuentes confiables de acuerdo con el país en cuestión. El proceso de infección requiere que el usuario que permite las macros en el documento de Word. Esto es cuando la infección se realiza efectivamente.

Para no convertirse en víctima de spam y el malware, respectivamente, debe deshabilitar macros en documentos MS, no debe abrir correos electrónicos sospechosos, y usted debe pensar en medidas anti-spam. Utilice el software anti-spam, filtros de spam, el objetivo de examinar el correo electrónico entrante. Este tipo de software aísla el spam de los correos electrónicos regulares. Los filtros de spam están diseñados para identificar y detectar el spam, y evitar que llegue a su bandeja de entrada. Asegúrese de añadir un filtro de correo no deseado a su correo electrónico. Los usuarios de Gmail pueden referirse a la página de soporte de Google.