Ricordate quei momenti in cui l'uso di Internet e (possedere un personal computer) era un lusso? Quei tempi erano molto più sicuro, Non erano loro? Quanto più si diventa dipendente dal Web, tanto più ci esponiamo a vari sicurezza- e rischi per la privacy legati.

Oltre la vostra cerchia di amici e le persone che si desidera entrare in contatto con, Internet è pieno di truffatori e spammer, malvertisers e contagocce di malware, e dubbia “terzo” servizi di impazienza in attesa di raccogliere i tuoi dati personali. Quanto più Internet si evolve, il più pericoloso diventa.

Se un utente è abbastanza intelligente e sa una cosa o due riguardo la sicurezza informatica, potrebbero essere in grado di sfuggire alcuni dei pericoli delle grandi pelli villaggio on-line. La prima cosa da tenere a mente, tuttavia, è che i pericoli si annidano non solo nel “più scuro” posti (come siti web visibilmente illegali). Grazie all'evoluzione delle tattiche maligni, addirittura completamente siti web e servizi legittimi possono essere compromessi. E sono, più spesso che non!

Sfortunatamente, abbiamo osservando un assorbimento in attacchi dannosi sui social media, le istituzioni finanziarie e sanitarie, siti di file sharing e torrent, e siti web di intrattenimento popolare. Attacco vettori cambiamento, e la loro portata sta ampliando con ogni singolo giorno. Detto, si dovrebbe assolutamente conoscere i rischi media on-line, come non si vedrà un “Zona pericolosa!” firmare loro identificazione per voi. (Si potrebbe notare altri segni che aiutano a identificare comportamenti malevoli, anche se.)

Ora è il momento perfetto per delineare i luoghi più rischiosi sul web in questi giorni. Anche se conoscendo le trappole non è troppo probabile che impedisca di visitare i luoghi in linea su-to-be-menzionati, è bene usare quest'ultimo con cautela. Di più, Sapendo vi faranno venire voglia di migliorare la vostra sicurezza online, non è vero?

Social Network e informativi Portali

Tu ami le reti sociali, perché si collegano con le persone a te care, ma sono lontani, da una parte. D'altra, i social network sicuramente contribuire a portare la vostra vita sociale per la vita. Dove altro si impara sugli eventi nei dintorni siete interessati, se non su Facebook?

Tuttavia, l'ampio uso di canali di social media nasconde i suoi rischi, la maggior parte dei quali mettono in pericolo direttamente i dati che hai caricato lì, così come le credenziali di accesso e dati personali.

Prendiamo violazioni dei dati, che hanno già compromesso LinkedIn, Il mio spazio, e Tumblr, tra gli altri. incidenti dati non sono uno scherzo in quanto hanno messo le credenziali di accesso e al tuo account a rischio di ulteriori exploit. Provate a immaginare tutti i meravigliosi risultati della vostra Facebook ottenendo hackerato!

Le credenziali di accesso (e-mail e password) può essere usato contro di te. Gli hacker possono facilmente abbinare il vostro profilo con gli altri account sociali.

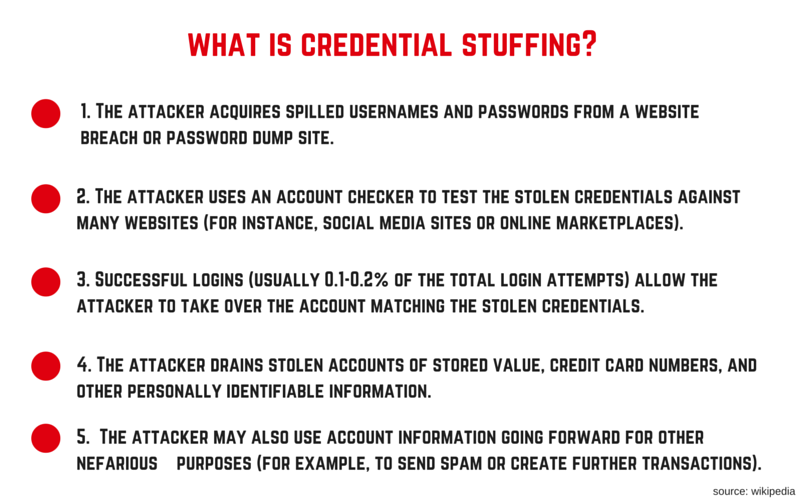

Avete sentito parlare di ripieno credenziale?

ripieno credenziali è l'iniezione automatica di coppie nome utente / password violato per fraudolentemente accedere agli account utente. Questo è un sottoinsieme della categoria attacco di forza bruta: un gran numero di credenziali versati vengono automaticamente inseriti i siti web fino a quando sono potenzialmente abbinati a un account esistente, che l'attaccante può quindi dirottare per i propri scopi.

Se il tuo account è stato attraverso un cambio di gestione dannoso, può essere utilizzato per diffondere malware attraverso il vostro elenco di amici. Oppure può essere utilizzato per altri scopi, a seconda della posizione di lavoro o status sociale complessivo (il più popolare si è, gli ulteriori danni possono andare). Dobbiamo ancora imparare tutte le ricadute di violazioni dei dati, bruta costringendo, credenziali di ripieno, e qualsiasi altro grande problema di dati davvero.

Correlata: I Dati Obsession Big

Facebook e social media in generale sono spesso sfruttati nelle campagne sospette che di solito finiscono con un pezzo di malware o spyware essere caduto sui sistemi mirati. La nostra interconnessione via Internet e altre tecnologie di aumento dei cyber criminali consente di effettuare vari attacchi, come phishing e attacchi Specchio d'acqua. In molti casi, cybercriminali vogliono ottenere l'accesso alla piscina più grande possibile di vittime. Sempre crescente i siti di social media come Facebook, Twitter e LinkedIn danno menti dannosi in un modo semplice. Secondo molti ricercatori, attacchi Specchio d'acqua derivanti dai social media continuerà a crescere.

Inoltre, la ricerca TrendMicro Specchio d'acqua sugli attacchi indica che:

Gli attaccanti hanno siti web utilizzati frequentato da uno o più membri di un gruppo target di infettare questi individui e le loro dispositivi con il malware. Per esempio, se un cappello nero sta cercando di andare dopo un business particolare e nota osservando le attività di rete che un certo numero di dipendenti spesso usano un sito informativo relativo a tale settore, l'hacker potrebbe mettere il malware sul sito - o creare una falsa pagina legittima aspetto - per attirare i membri del personale in infettare la rete.

Ai primi di febbraio 2015, un raid specifica sul social media ha coinvolto un cavallo di Troia pornografia targeting basato utenti di Facebook. Non è sicuramente il primo o l'ultimo tentativo velenoso rivolto agli utenti del social media popolari (e la distribuzione di contenuti per adulti a farlo).

compromessa CMS (WordPress, Drupal) siti web

Come abbiamo già scritto, obsoleti siti web CMS sono a grande rischio di infezioni di hacking e malware. Mossack Fonseca, lo studio legale associato alla violazione di Panama Papers, già diventato una vittima in un tale scenario. Altre grandi aziende sono anche soggetti alla pirateria informatica, come rivelato da una ricerca condotta da vendor di sicurezza degli Stati Uniti RiskIQ.

le vulnerabilità CMS sono un denominatore comune di molti degli attacchi riusciti leggiamo. Con il carattere ubiquitario della CMS nel guidare l'esperienza web, potenziali rischi in agguato per quasi tutte le organizzazioni. Secondo le indagini Web Tecnologia W3 Techs ', 65 cento di tutti i siti web utilizzando un CMS utilizzare WordPress o Drupal, che utilizzano il codice open-source che è disponibile a tutti - compresi gli attori maligni che cercano di sfruttare le esposizioni.

Vulnerabili siti web CMS portare rischi non solo alle imprese, ma per gli utenti medi, nonché. Utilizzando siti web compromessi è un vettore di attacco favorita da molti gruppi criminali informatici. Per esempio, in una recente attacco ransomware cattivo codice JavaScript è stato aggiunto al codice sorgente del sito web WordPress e Joomla hacked. L'attacco è stato fatto in un modo che nasconde il codice maligno e ne ha fatto apparire come un social plugin.

Altri rischi per la sicurezza di alto livello che mettono in pericolo i siti web sono attacchi Malvertising e attacchi automatizzati tramite exploit kit. Per evitare di diventare una vittima in qualsiasi scenario dannoso, mantenere il software up-to-date (operatori di malware solo l'amore per sfruttare le vulnerabilità) e il sistema protetto da anti-malware e strumenti anti-ransomware.

Siti di gioco online e piattaforme

Se sei un appassionato giocatore di video online, continuare a leggere con attenzione.

L'industria del gioco è sicuramente tra i più redditizi, tirando in entrate multimiliardaria. Lo sapevate che in 2014 PC e MMO (massive multiplayer online games) ricavi generati di $24 miliardo? I giochi online si è fatto $21 miliardo. È naturale che gli hacker e spammer avrebbero sbavare sopra la torta, e vorrebbe un grosso pezzo di esso.

Ci sono un sacco di siti di gioco on-line guidato da malware:

- ovunque giochi(.)con

- galacticflashgames(.)con

- gamefactoryinteractive(.)con

- giochi-digerire(.)con

- mariogamesplay(.)con

- towerofdefense(.)con

- Gioca Lunar(.)con

Prendiamo il sito PlayLunar. Gioca Lunar(.)con può facilmente influenzare il vostro PC con l'aiuto di terze parti installare configurazioni. Si potrebbe installare un programma adware relative al PlayLunar sulla vostra macchina senza nemmeno rendersene conto. Grazie ai pacchetti ed installatori del freeware, questo accade un bel po '. non desiderato, a volte silenziosi di download PUP sono un grave problema di sicurezza on-line.

ricercatori ESG suggeriscono che gli utenti di computer che desiderano giocare online lasciano il loro antivirus o anti-spyware in esecuzione in ogni momento, soprattutto quando si tenta di riprodurre un gioco online. I siti di malware-merlettato scoperti di recente sono solo piccola percentuale di altri siti di gioco potenzialmente infetti su Internet.

siti porno

Proprio l'anno scorso, alcuni dei più popolari siti web come Pornhub e YouPorn erano colpito da un attacco che “inoltrato” di malware ai loro visitatori.

Un provider di pubblicità di terze parti stava dando i visitatori pezzi sospetti di codice che poi ha dato agli utenti di malware. Dal momento che il codice è stato nascosto attraverso una rete pubblicitaria, i due siti in realtà non hanno alcun ruolo nel fornire loro stessi, anche se avrebbe potuto colpire tutti coloro che visitano il sito.

Detto, è solo logica Pornhub recentemente aderito l'iniziativa bug bounty e ha lanciato un programma sulla piattaforma di HackerOne, che mira a proteggere e migliorare il sito per la loro 60 milione di visitatori al giorno.

Condivisione file e siti web Torrent

Il download di film protetti da copyright e show televisivi è spesso seguita da infestazioni di malware. Secondo un rapporto da RiskIQ per 2015, gli utenti sono 28 volte più probabilità di infettare le loro macchine da malware da siti torrent di quanto non siano da visita fornitori di contenuti legittimi e in licenza. Effettivamente, un terzo dei siti web con “rubare” contenuti aveva malware e 45 per cento richiesto una sola visita per attivare il download di minacce informatiche.

Inoltre, un terzo dei siti web aveva legami con malware e sono stati impiegati per il download di falsi, drive-by download e malvertising, malevoli pop-up e falsi link per il download. Peggio, questo numero non ha preso in considerazione le infezioni da malware innescati da clic sugli annunci malintenzionati o di scaricare i file condivisi su siti torrent. Complessivamente, visitando un sito web torrente è stato calcolato 28 volte più pericoloso di una visita in streaming fornitore legittima / scaricare.

Correlata: Download di Torrents falsi

Un altro documento di ricerca dal titolo “Bait digitale” indica che uno su tre siti torrent è caricato con malware e PUP attaccare i browser più diffusi. Il risultato è di circa 12 milioni di utenti esposti a software dannoso ogni mese.

Se sei un utente di condivisione di file e siti torrent, vivamente vi consigliamo di installare un forte programma anti-malware. Si dovrebbe anche considerare la disattivazione di Adobe Flash Player e Java. Gli aggressori spesso li sfruttano.

Chrome Web Store

Circa un anno fa, Google ha iniziato una missione per inseguire le estensioni cattivi lontano dal Web Store di Google. Secondo uno studio di Google-finanziato presentata al IEEE Symposium on Security and Privacy decine di milioni di utenti Chrome ha avuto una sorta di add-on malware installato sui propri sistemi, che è 5% del traffico totale di Google. Quasi 200 plugins sono stati fregati da Chrome App Store. Il tutto ricerca portato l'attenzione allo stato complessivo di sicurezza del luogo di mercato di Google.

Correlata: Google sa di te, Sapere su Google

Anche se Google sta facendo del loro meglio per mantenere il malware senza deposito, quando qualcosa si intrufola in, di solito è abbastanza male.

Qui ci sono diversi esempi di estensioni cattivi che mettono a repentaglio la sicurezza e la privacy degli utenti:

- AddToFeedly (cucita con l'adware superfish)

- WebPageScreenshot (la trasmissione di informazioni utente a un singolo indirizzo IP negli Stati Uniti)

- Aggiungi a Google Chrome (che dirottato account Google)

Nonostante gli sforzi di Google, Malwarebytes ricercatori hanno rilevato ancora un altro interno pericoloso nel mese di gennaio 2016. Questo è quello che hanno scritto:

Recentemente ci siamo imbattuti in un incidente malvertising spingendo un sito costringendoci a installare un'estensione per Chrome chiamato iCalc. Non c'era modo pulito di chiudere la finestra e si rifiuta di installare questo programma. Non appena l'utente ha spostato il mouse vicino alla barra degli indirizzi o vicino al pulsante di chiusura, un dialogo fastidioso accompagnata da un messaggio audio di poppa si solleva leggermente,.

Almeno 1,000 utenti hanno scaricato l'estensione prima di essere rimosso da Google. La morale della storia? Google non può sempre bloccare il malware, così si dovrebbe essere la cura una presa di vostra sicurezza. ricerca sempre le estensioni che si intende installare, e li trattano come tutte le applicazioni sospette nel Google Play di Android.

Le email di spam nella Posta in arrivo

email di spam sono una grande colpevole per il presente malware e infezioni ransomware. Per esempio, Locky e virus cripto CERBER sono ancora una volta stanno diffondendo nelle campagne di spam aggressive. Ransomware è spesso distribuito in documenti di Word malevoli. Gli utenti sono in genere indotti a consentire macro dannosi.

Nella maggior parte dei casi, macro di malware risiede in documenti di Microsoft Word o Microsoft Excel. Molte infezioni di malware hanno iniziato in questo modo. I documenti maligni sono generalmente distribuite tramite allegati di posta elettronica di spam, o file ZIP all'interno allegati al messaggio di spam.

Infatti, campagne di spam aggressive sono il metodo di distribuzione di corrente, una volta impiegato da Locky. Gli operatori di malware si stanno diffondendo i messaggi di spam abilmente predisposti che sembrano essere inviati da fonti affidabili in conformità con il paese mirata. Il processo di infezione richiede all'utente consentendo le macro all'interno del documento Word. Questo è quando l'infezione abbia effettivamente luogo.

Per sfuggire diventare vittima di, rispettivamente, spam e malware, è necessario disattivare le macro nei documenti MS, Non si dovrebbe aprire email sospette, e si dovrebbe pensare a misure anti-spam. Utilizzare software anti-spam, filtri anti-spam, mirato a esaminare e-mail in entrata. Tale software isola lo spam da e-mail regolari. I filtri antispam sono progettati per identificare e rilevare lo spam, e impedirgli di raggiungere la vostra casella di posta. Assicurarsi di aggiungere un filtro anti-spam per e-mail. Gli utenti Gmail possono fare riferimento alla pagina di supporto di Google.