インターネットを使用するときのそれらの時間を覚えておいてください (パソコンを所有している) 贅沢でした? それらの時代ははるかに安全でした, 彼らではなかった? Webに依存するようになるほど, さまざまなセキュリティにさらされるほど- およびプライバシー関連のリスク.

友達や連絡を取りたい人の輪に加えて, インターネットは詐欺師やスパマーでいっぱいです, マルバータイザーとマルウェアドロッパー, 疑わしい “第三者” 個人を特定できる情報の収集を待ち焦がれているサービス. インターネットが進化すればするほど, より危険になります.

ユーザーが十分に賢く、サイバーセキュリティについて1つか2つ知っている場合, 彼らは大きなオンライン村が隠している危険のいくつかを逃れることができるかもしれません. 心に留めておくべき最初のこと, でも, 危険は “最も暗い” 場所 (目に見えて違法なウェブサイトのように). 悪意のある戦術の進化のおかげで, 完全に合法的なWebサイトやサービスでさえも侵害される可能性があります. そして彼らは, 多くの場合!

不運にも, ソーシャルメディアへの悪意のある攻撃の取り込みを観察してきました, 金融および医療機関, ファイル共有とトレントサイト, と人気のあるエンターテインメントウェブサイト. 攻撃ベクトルが変化する, そしてその範囲は毎日拡大しています. とは言うものの, あなたは間違いなくあなたの平均的なオンラインリスクを知っているべきです, 表示されないので “危険区域!” あなたのためにそれらを識別するサイン. (悪意のある動作を特定するのに役立つ他の兆候に気付く場合があります, けれど。)

今が、最近Web上で最も危険な場所の概要を説明する絶好の機会です。. 罠を知っていても、これから言及するオンラインスポットにアクセスするのを妨げる可能性はあまりありません。, 後者は注意して使用することをお勧めします. プラス, 知っていると、オンラインセキュリティを向上させたいと思うようになります, そうじゃない??

ソーシャルネットワークと情報ポータル

あなたはソーシャルネットワークが大好きです。なぜなら、彼らはあなたをあなたが気にかけているが遠くにいる人々とあなたをつなぐからです。, 一方では. もう一方の, ソーシャルネットワークは間違いなくあなたの社会生活を生き生きとさせるのに役立ちます. Facebook以外の場所で、興味のある近くのイベントについて他にどこで学ぶことができますか?

でも, ソーシャルメディアチャネルの広範な使用は、そのリスクを隠します, そのほとんどは、そこにアップロードしたデータを直接危険にさらします, ログイン資格情報と個人情報も同様です.

取りましょう データ侵害, すでにLinkedInを危険にさらしている, 私のスペース, とTumblr, とりわけ. データインシデントは、ログイン資格情報とアカウントをさらなるエクスプロイトのリスクにさらすため、冗談ではありません。. あなたのすべての素晴らしい結果を想像してみてください Facebookがハッキングされる!

ログイン資格情報 (メールアドレスとパスワード) あなたに対して使用することができます. ハッカーはあなたのプロフィールを他のソーシャルアカウントと簡単に照合できます.

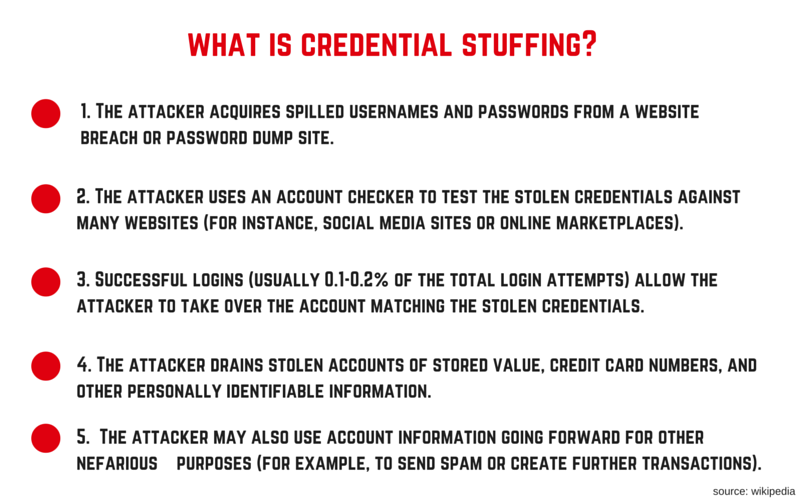

資格情報の詰め込みについて聞いたことがありますか?

資格情報の詰め込みは、ユーザーアカウントに不正にアクセスするために、侵害されたユーザー名とパスワードのペアを自動的に挿入することです。. これはブルートフォース攻撃カテゴリのサブセットです: 大量の流出したクレデンシャルは、既存のアカウントと一致する可能性があるまで、自動的にWebサイトに入力されます, 攻撃者はそれを自分の目的のためにハイジャックできます.

アカウントが悪意のある乗っ取りを受けた場合, 友達リスト全体にマルウェアを拡散させるために使用できます. または、他の目的に使用することもできます, あなたの職位や全体的な社会的地位に応じて (あなたがより人気がある, さらに損害が発生する可能性があります). データ漏えいのすべてのフォールアウトについてはまだ学習していません, ブルートフォーシング, 資格情報の詰め込み, と他のビッグデータの問題は本当に.

関連している: ビッグデータへの執着

Facebookやソーシャルメディアは一般的に疑わしいキャンペーンで利用されることが多く、通常はマルウェアやスパイウェアが標的のシステムにドロップされて終了します。. インターネットやその他の最新テクノロジーを介した相互接続により、サイバー犯罪者はさまざまな攻撃を実行できます, フィッシングやウォーターホール攻撃のように. 多くの場合, サイバー犯罪者は、被害者の可能な限り最大のプールへのアクセスを取得したいと考えています. Facebookのような成長し続けるソーシャルメディアサイト, TwitterとLinkedInは、悪意のある人々に簡単な方法を提供します. 多くの研究者によると, ソーシャルメディアに起因する滝壺攻撃は拡大し続ける.

さらに, トレンドマイクロの調査 滝壺攻撃で:

攻撃者は、ターゲットグループの1人以上のメンバーが頻繁に使用するWebサイトを使用して、これらの個人とそのデバイスをマルウェアに感染させました。. 例えば, ブラックハットが特定のビジネスを追いかけようとしていて、ネットワークアクティビティを観察することで、多くの従業員がその業界に関連する情報Webサイトを頻繁に使用していることに気付いた場合, ハッカーはサイトにマルウェアを配置したり、正規の偽のページを作成したりして、スタッフを誘惑してネットワークに感染させる可能性があります。.

2月上旬 2015, ソーシャルメディアへの特定の襲撃には、Facebookのユーザーを標的としたポルノベースのトロイの木馬が含まれていました. これは、人気のソーシャルメディアのユーザーを対象とした最初または最後の有毒な取り組みではありません。 (そのためにアダルトコンテンツを展開する).

侵害されたCMS (WordPress, Drupal) ウェブサイト

すでに書いたように, 古いCMSWebサイトは、ハッキングやマルウェア感染の大きなリスクにさらされています. モサックフォンセカ, パナマ文書違反に関連する法律事務所, すでにそのようなシナリオで犠牲者になりました. 他の大企業もハッキングする傾向があります, 米国のセキュリティベンダーRiskIQが実施した調査で明らかになった.

CMSの脆弱性は最小公分母です 私たちが読んだ成功した攻撃の多くの. Webエクスペリエンスの推進におけるCMSのユビキタスな性質, 実質的にすべての組織に潜在的なリスクが潜んでいる. W3TechsのWebTechnologySurveysによると, 65 CMSを使用しているすべてのWebサイトのパーセントがWordPressまたはDrupalを使用しています, すべての人が利用できるオープンソースコードを使用します—悪用するエクスプロイトを探している悪意のあるアクターを含みます.

脆弱なCMSWebサイトは、企業だけでなく平均的なユーザーにもリスクをもたらします. 侵害されたWebサイトの使用は、多くの人に好まれる攻撃ベクトルです サイバー犯罪グループ. 例えば, 最近で ランサムウェア攻撃 ハッキングされたWordPressおよびJoomlaWebサイトのソースコードに不正なJavaScriptコードが追加されました. 攻撃は、悪意のあるコードを偽装し、ソーシャルプラグインのように見せかける方法で行われました。.

Webサイトを危険にさらすその他の高レベルのセキュリティリスクは、エクスプロイトキットを介したマルバタイジング攻撃と自動攻撃です。. 悪意のあるシナリオで被害者になることを避けるため, ソフトウェアを最新の状態に保つ (マルウェアオペレーターは脆弱性を悪用するのが大好きです) マルウェア対策によって保護されたシステムと ランサムウェア対策ツール.

オンラインゲームのウェブサイトとプラットフォーム

あなたが熱心なオンラインビデオゲーマーなら, 注意深く読み続ける.

ゲーム業界は間違いなく最も収益性の高い業界の1つです, 数十億ドルの収益を引き出す. あなたはそれを知っていました 2014 PCとMMO (大規模なマルチプレイヤーオンラインゲーム) の収益 $24 十億? オンラインゲーム自体が作った $21 十億. ハッカーやスパマーがケーキをよだれを垂らすのは当然のことです, そしてそれの大きな部分が欲しい.

たくさんあります オンラインゲームのウェブサイト マルウェアに乗って:

- どこでも-ゲーム(.)com

- 銀河フラッシュゲーム(.)com

- gamefactoryinteractive(.)com

- ゲーム-ダイジェスト(.)com

- mariogamesplay(.)com

- タワーオブディフェンス(.)com

- PlayLunar(.)com

PlayLunarのWebサイトを見てみましょう. PlayLunar(.)com サードパーティのインストール設定を使用して、PCに簡単に影響を与える可能性があります. PlayLunarに関連するアドウェアプログラムを、気付かないうちにマシンにインストールする可能性があります. パッケージとフリーウェアインストーラーのおかげで, これはかなり頻繁に起こります. 不要, PUPのサイレントダウンロードは、オンラインセキュリティの主要な問題である場合があります.

ESGの研究者は、オンラインゲームをプレイしたいコンピューターユーザーは、特にオンラインゲームをプレイしようとするときに、ウイルス対策またはスパイウェア対策の保護を常に実行したままにすることを提案しています。. 最近発見されたマルウェアに感染したサイトは、インターネット上の他の感染の可能性のあるゲームサイトのごく一部にすぎません。.

ポルノウェブサイト

去年, PornhubやYouPornのような最も人気のあるウェブサイトのいくつかは 攻撃を受けた それ “転送” 訪問者へのマルウェア.

サードパーティの広告プロバイダーが訪問者に疑わしいコードを提供し、それがユーザーにマルウェアを提供していました. コードが広告ネットワークを介して侵入されたため, 2つのサイトは、実際にはそれ自体を提供する役割を果たしていませんでした, サイトを訪れた人を襲った可能性はありますが.

そうは言っても, 最近参加したのは論理的なPornhubだけです バグバウンティイニシアチブ HackerOneのプラットフォームでプログラムを開始しました, 彼らのためにサイトを保護し、強化することを目的としています 60 毎日100万人の訪問者.

ファイル共有とトレントのウェブサイト

著作権で保護された映画やテレビ番組をダウンロードすると、マルウェアが蔓延することがよくあります. RiskIQのレポートによると 2015, ユーザーは 28 正規のライセンスされたコンテンツプロバイダーにアクセスするよりも、トレントサイトからのマルウェアにマシンを感染させる可能性が何倍も高くなります。. 実際, ウェブサイトの3分の1 “盗まれた” コンテンツにマルウェアがあり、 45 マルウェアのダウンロードをトリガーするために必要な訪問は1回だけでした.

さらに, Webサイトの3分の1にはマルウェアへのリンクがあり、偽のダウンロードに使用されていました, ドライブバイダウンロードとマルバタイジング, 悪意のあるポップアップと偽のダウンロードリンク. 悪い, この数は、悪意のある広告をクリックしたり、トレントWebサイトで共有ファイルをダウンロードしたりすることによって引き起こされるマルウェア感染を考慮していません。. 全体, トレントWebサイトへのアクセスが計算されました 28 正当なストリーミング/ダウンロードプロバイダーを訪問するよりも何倍も危険です.

関連している: 偽のTorrentをダウンロードする

「DigitalBait」というタイトルの別の研究論文は、トレントWebサイトの3つに1つに、人気のあるブラウザを攻撃するマルウェアとPUPがロードされていることを示しています。. 結果はおおよそです 12 毎月100万人のユーザーが悪意のあるソフトウェアにさらされています.

あなたがファイル共有とトレントウェブサイトのユーザーなら, 強力なマルウェア対策プログラムをインストールすることを強くお勧めします. AdobeFlashPlayerとJavaを無効にすることも検討する必要があります. 攻撃者はしばしばそれらを活用します.

Chromeウェブストア

約1年前, グーグルはグーグルウェブストアから悪い拡張機能を追い払うための探求を始めました. IEEE Symposium on Security and Privacyで発表されたGoogleの資金提供による調査によると、数千万人のChromeユーザーがシステムに何らかのアドオンマルウェアをインストールしていました。, これは 5% Googleの総トラフィックの. ほとんど 200 プラグインはChromeAppStoreからスクラブされました. 全体 リサーチ Googleの市場の全体的なセキュリティ状態に注目を集めました.

関連している: Googleはあなたについて知っています, Googleについて知っている

Googleはストアをマルウェアのない状態に保つために最善を尽くしていますが, 何かが潜入したとき, それは通常かなり悪いです.

ユーザーのセキュリティとプライバシーを危険にさらす悪い拡張機能のいくつかの例を次に示します。:

- AddToFeedly (SuperFishアドウェアが組み込まれています)

- WebPageScreenshot (米国の単一のIPアドレスにユーザー情報を送信する)

- Adicionar Ao Google Chrome (Googleアカウントを乗っ取った)

Googleの努力にもかかわらず, Malwarebytesの研究者は、1月にさらに別の危険な拡張機能を検出しました 2016. これは彼らが書いたものです:

最近、サイトをプッシュしてiCalcと呼ばれるChrome拡張機能をインストールするように強制するマルバタイジング事件に遭遇しました. ウィンドウを閉じてこのプログラムのインストールを拒否するクリーンな方法はありませんでした. ユーザーがマウスをアドレスバーまたは閉じるボタンの近くに移動するとすぐに, 厳しい音声メッセージを伴う迷惑なダイアログがポップアップ表示されます.

少なくとも 1,000 ユーザーは、Googleによって削除される前に拡張機能をダウンロードしました. 物語の教訓? Googleは常にマルウェアを阻止できるとは限りません, だからあなたはあなた自身のセキュリティの世話をする人でなければなりません. インストールする予定の拡張機能を常に調査する, AndroidのGooglePlayにあるすべての疑わしいアプリのように扱います.

受信トレイのスパムメール

スパムメールは、現在のマルウェアやランサムウェアの感染の大きな原因です。. 例えば, LockyおよびCerber暗号ウイルスは、攻撃的なスパムキャンペーンで再び拡散しています. ランサムウェアは、悪意のあるWord文書で配布されることがよくあります. ユーザーは通常、悪意のあるマクロを有効にするようにだまされます.

ほとんどの場合, マクロマルウェアはMicrosoftWordまたはMicrosoftExcelドキュメントに存在します. 多くのマルウェア感染がこのように始まっています. 悪意のあるドキュメントは通常、スパムメールの添付ファイルを介して拡散します, またはスパムメールに添付されたZIPファイル内.

それはそう, 攻撃的なスパムキャンペーンが現在の配布方法です, 再びロッキーに雇われた. マルウェアオペレーターは、標的国に応じて信頼できるソースから送信されたように見える巧妙に作成されたスパムメッセージを広めています. 感染プロセスでは、ユーザーがWord文書内のマクロを有効にする必要があります. これは実際の感染が発生したときです.

スパムとそれぞれマルウェアの犠牲者になることを回避するため, MSドキュメントのマクロを無効にする必要があります, 不審なメールを開くべきではありません, スパム対策を考える必要があります. スパム対策ソフトウェアを使用する, スパムフィルター, 受信メールの調査を目的としています. このようなソフトウェアは、スパムを通常の電子メールから分離します. スパムフィルターは、スパムを識別および検出するように設計されています, 受信トレイに届かないようにします. メールにスパムフィルターを追加してください. GmailユーザーはGoogleのサポートページを参照できます.