Erinnern Sie sich jene Zeiten, in denen das Internet und (Besitz eines Personalcomputers) war ein Luxus? Diese Zeiten waren viel sicherer, waren sie nicht? Je mehr wir werden abhängig von der Web, Je mehr wir uns auf verschiedene Sicherheit aussetzen- und Datenschutzrisiken.

Neben Ihrem Freundeskreis und die Leute wollen Sie in Kontakt zu treten mit, Das Internet ist voll von Betrügern und Spammern, malvertisers und Malware-Dropper, und dubiose “dritte Seite” Dienstleistungen ungeduldig freuen uns auf Ihre persönlichen Informationen zu sammeln. Je mehr die Internet entwickelt sich, desto gefährlicher wird es.

Wenn ein Benutzer ist klug genug, und ein oder zwei Dinge über Cyber-Sicherheit kennt, sie könnten in der Lage sein, die großen Online-Dorf versteckt einige der Gefahren zu entkommen. Das allererste, was im Auge zu behalten, jedoch, Gefahren ist, dass lurk nicht nur in der “am dunkelsten” setzt (wie sichtbar illegale Websites). Dank der Entwicklung von bösartigen Taktiken, sogar völlig legitime Websites und Dienste können beeinträchtigt werden. Und sie sind, meistens!

Leider, wir haben eine Aufnahme in bösartige Angriffe auf Social Media beobachte, Finanz- und Gesundheitseinrichtungen, File Sharing und Torrent-Sites, und populäre Unterhaltung Websites. Angriffsvektoren ändern, und deren Umfang wird mit jedem Tag erweitern. Nachdem das gesagt worden ist, Sie sollten auf jeden Fall Ihre durchschnittliche Online-Risiken kennen, da Sie kein sehen “Gefahrenzone!” unterzeichnen sie für Sie zu identifizieren. (Sie könnten andere Anzeichen bemerken, dass schädliches Verhalten identifizieren, obwohl.)

Jetzt ist die perfekte Zeit, um die riskantesten Orte im Web in diesen Tagen zu skizzieren. Auch wenn die Fallen zu wissen, ist nicht allzu wahrscheinlich, dass Sie von einem Besuch der über-zu-sein genannten Online-Spots zu stoppen, es ist gut, diese mit Vorsicht zu verwenden,. Mehr, wissenden werden Sie Ihre Online-Sicherheit zu verbessern möchten, wäre es nicht?

Soziale Netzwerke und Informationsportale

Sie lieben soziale Netzwerke, weil sie dich mit Leuten um dich kümmern, sind aber weit weg, auf der einen Seite. Anderer, soziale Netzwerke helfen auf jeden Fall Ihr soziales Leben zum Leben erwecken. Wo sonst werden Sie über Veranstaltungen in der Umgebung erfahren sind Sie interessiert, wenn nicht auf Facebook?

Jedoch, die umfangreiche Nutzung von Social-Media-Kanäle verbirgt seine Risiken, von denen die meisten gefährden direkt auf die Daten, die Sie dort hochgeladen haben, sowie Ihre Anmeldedaten und persönliche Daten.

Lass uns nehmen Datenschutzverletzungen, die bereits kompromittiert LinkedIn, Mein Platz, und Tumblr, unter anderem. Daten Vorfälle sind kein Witz, da sie Ihre Login-Daten und Ihr Konto bei Gefahr weiterer Exploits setzen. Stellen Sie sich nur all die wunderbaren Ergebnisse Ihrer Facebook gehackt!

Ihre Login-Daten (E-Mail und Passwort) kann gegen Sie verwendet werden. Hacker können Ihr Profil mit Ihren anderen sozialen Konten leicht entsprechen.

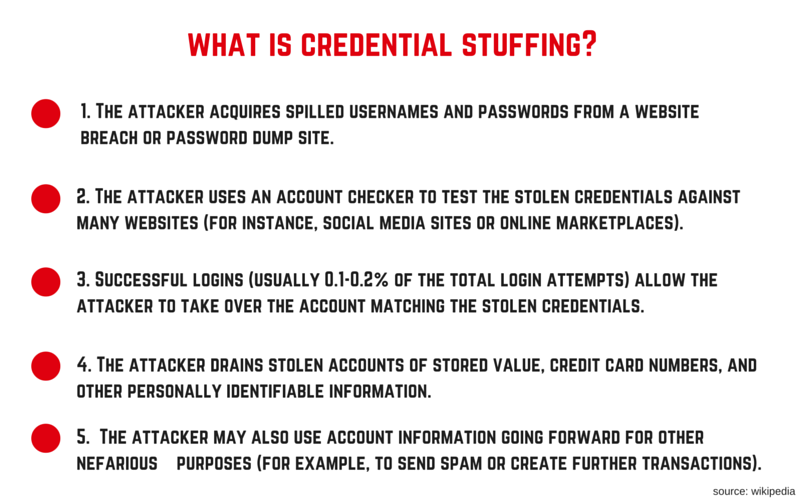

Haben Sie schon von Credential Füllung gehört?

Credential-Füllung ist die automatisierte Injektion von durchbrochenen Benutzername / Passwort-Paare, um in betrügerischer Weise den Zugriff auf Benutzerkonten gewinnen. Dies ist eine Teilmenge der Brute-Force-Angriff Kategorie: eine große Anzahl von freigesetztem Anmeldeinformationen werden automatisch in Websites eingegeben, bis sie möglicherweise auf ein bestehendes Konto abgestimmt sind, die der Angreifer kann dann für ihre eigenen Zwecke missbrauchen.

Wenn Ihr Konto durch eine böswillige Übernahme gewesen, es kann verwendet werden, Malware in Ihrer Freundesliste zu verbreiten. Oder es kann für andere Zwecke verwendet werden,, abhängig von Ihrer Arbeitsstelle oder der allgemeinen sozialen Status (desto beliebter sind Sie, Des weiteren kann die Schäden gehen). Wir sind immer noch nicht alle Ausfälle von Datenschutzverletzungen zu lernen, brute force, Anmeldeinformationen Füllung, und andere große Datenproblem wirklich.

verbunden: Die Big-Data-Obsession

Facebook und Social Media im Allgemeinen oft in verdächtiger Kampagnen genutzt, die in der Regel mit einem Stück von Malware oder Spyware Ende auf gezielte Systeme fallen gelassen werden. Unsere Verbindung über das Internet und andere steigende Technologien ermöglicht Cyberkriminellen verschiedene Angriffe durchzuführen, wie Phishing und Wasserstelle Angriffe. Vielfach, Cyber-Kriminelle wollen Zugang zu den größtmöglichen Pool von Opfern zu erhalten. Ständig wachsenden Social-Media-Sites wie Facebook, Twitter und LinkedIn geben bösartige Geister eine einfache Möglichkeit, in. Nach Meinung vieler Forscher, Wasserstelle Angriffe von Social Media ergeben wird weiter wachsen.

Weiter, Trend Micro Forschung auf Wasserstelle Angriffe zeigt an, dass:

Die Angreifer haben verwendet Webseiten, die von einem oder mehreren Mitgliedern einer Zielgruppe frequentiert diese Personen und ihre Geräte mit Malware zu infizieren. Beispielsweise, wenn ein schwarzer Hut sucht nach einem bestimmten Geschäft zu gehen und bemerkt, durch die Beobachtung Netzwerk-Aktivitäten, die eine Anzahl von Mitarbeitern oft eine Informations-Website zu dieser Branche im Zusammenhang benutzen, der Hacker könnte Malware auf der Website platzieren - oder ein berechtigtes aussehende gefälschte Seite erstellen - Mitarbeiter in infizieren, das Netzwerk zu locken.

Anfang Februar 2015, eine spezifische Überfall auf die Social-Media beteiligt ein Pornografie-basierten Trojaner-Nutzer von Facebook-Targeting. Es ist definitiv nicht der erste oder letzte giftige Bemühung an Anwender der beliebten Social-Media-Ziel (und Bereitstellung von Content für Erwachsene zu tun,).

Beeinträchtigte CMS (Wordpress, Drupal) Webseiten

Wie wir bereits geschrieben, veraltete CMS-Websites sind auf großes Risiko von Hacking und Malware-Infektionen. Mossack Fonseca, die Anwaltskanzlei mit dem Panama-Papiere Verletzung assoziiert, wurde bereits ein Opfer in einem solchen Szenario. Andere große Unternehmen sind auch anfällig für Hacker, wie durch eine Forschung von US-Security-Anbieter ergab RiskIQ.

CMS Schwachstellen sind ein gemeinsamer Nenner viele der erfolgreichen Angriffe lesen wir über. Mit der Allgegenwart von Content-Management Systeme in den Antrieb der Web-Erfahrung, potenzielle Risiken lauern für nahezu alle Organisationen. Laut Web-Technologie Surveys 'W3 Techs, 65 Prozent aller Websites ein CMS Wordpress oder Drupal, die nutzen Open-Source-Code, der für alle zugänglich ist - einschließlich bösartiger Akteure suchen Forderungen zu nutzen.

Vulnerable CMS-Websites bringen Risiken nicht nur für Unternehmen, sondern zum durchschnittlichen Anwender als auch. kompromittierten Webseiten ist ein Angriffsvektor von vielen favorisiert Cyber-kriminelle Gruppen. Beispielsweise, in einer aktuellen Ransomware Angriff schlecht wurde JavaScript-Code in den Quellcode von gehackt Wordpress und Joomla-Websites hinzugefügt. Der Angriff wurde in einer Art und Weise geschehen, die den bösartigen Code verschleiert und es wie ein Social Plugin aussehen.

Andere hohe Sicherheitsrisiken Websites gefährdet sind Malvertising Angriffe und automatisierte Angriffe via Exploit-Kits. Um zu vermeiden, ein Opfer in allen Schad Szenario immer, Halten Sie Ihre Software up-to-date (Malware-Betreiber nur die Liebe Sicherheitsanfälligkeiten auszunutzen) und Ihr System geschützt durch Anti-Malware und Anti-Ransomware-Tools.

Online-Gaming-Websites und Plattformen

Wenn Sie sind ein begeisterter Online-Video-Spieler, weiterhin sorgfältig zu lesen.

Die Gaming-Industrie ist auf jeden Fall zu den profitabelsten, Ziehen in Einnahmen von mehreren Milliarden Dollar. Wussten Sie, dass in 2014 PC und MMO (Massive Multiplayer Online Games) erzielte einen Umsatz von $24 Billion? Online-Spiele selbst gemacht $21 Billion. Es ist nur natürlich, dass Hacker und Spammer über den Kuchen sabbern würde, und möchte ein großes Stück davon.

Es gibt genügend von Online-Gaming-Websites geritten mit Malware:

- überall-Spiele(.)mit

- galacticflashgames(.)mit

- gamefactoryinteractive(.)mit

- Spiele-Digest(.)mit

- mariogamesplay(.)mit

- towerofdefense(.)mit

- Spielen Lunar(.)mit

Lassen Sie uns die PlayLunar Website zu nehmen. Spielen Lunar(.)mit leicht beeinflussen Ihren PC mit Hilfe von Drittanbietern können Setups installieren. Sie könnten ein Adware-Programm in Bezug auf PlayLunar auf Ihrem Rechner installieren, ohne es zu merken. Dank Pakete und Freeware-Installateure, dies geschieht ziemlich viel. unerwünscht, manchmal still Downloads von PUPs sind ein großes Online-Sicherheitsproblem.

ESG Forscher vermuten, dass Computer-Nutzer, die Online-Spiele spielen wollen verlassen ihre Anti-Virus oder Anti-Spyware-Schutz jederzeit vor allem Laufen beim Versuch, ein Online-Spiel zu spielen. Die Malware-geschnürt Websites vor kurzem sind nur kleiner Prozentsatz von anderen möglicherweise infizierten Gaming-Sites im Internet aufgedeckt.

Porno-Websites

Erst im vergangenen Jahr, einige der beliebtesten Websites wie Pornhub und YouPorn waren durch einen Angriff getroffen dass “weitergeleitet” Malware, um ihre Besucher.

Ein Drittanbieter-Werbeanbieter wurde den Besuchern verdächtigen Teile des Codes, die dann Benutzer gab Malware. Da der Code wurde durch ein Werbe-Netzwerk eingeschlichen, die beiden Seiten haben nicht wirklich eine Rolle es sich bei der Bereitstellung von, obwohl es traf jemand hätte den Besuch der Website.

Davon abgesehen,, es ist nur logisch, Pornhub vor kurzem beigetreten der Bug Bounty Initiative und ein Programm gestartet, auf HackerOne Plattform, die darauf abzielt, zu schützen und die Website zu verbessern für ihre 60 Millionen Besucher täglich.

File Sharing und Torrent-Websites

Herunterladen von urheberrechtlich geschützten Filmen und TV-Shows wird häufig von Malware Befall gefolgt. Laut einem Bericht von RiskIQ für 2015, Benutzer sind 28 mal häufiger ihre Maschinen mit Malware von Torrent-Sites zu infizieren, als sie von einem Besuch legitimen und lizenzierten Inhalte-Anbieter sind. Tatsächlich, ein Drittel der Websites mit “gestohlen” Inhalt hatte Malware und 45 Prozent nur erforderlich, ein Besuch den Download von Malware auslösen.

Weiter, ein Drittel der Websites hatten Links zu Malware und wurden für gefälschte Downloads beschäftigt, Drive-by-Downloads und Malvertising, böswillige Pop-ups und gefälschte Download-Links. Schlechter, diese Zahl hat nicht in Infektionen Konto Malware ausgelöst, indem Sie auf bösartige Anzeigen klicken oder von freigegebenen Dateien auf Torrent-Websites herunterzuladen. Über alle, wurde eine Torrent-Website besuchen berechnet 28 Mal gefährlicher als ein legitimes Streaming / Download-Anbieter besuchen.

verbunden: Herunterladen gefälschte Torrents

Ein weiteres Forschungs Papier mit dem Titel "Digital Bait" zeigt an, dass ein von allen drei Torrent-Websites mit Malware und PUPs Angriff gängigen Browser geladen wird. Das Ergebnis ist ungefähr 12 Millionen Nutzer jeden Monat schädliche Software ausgesetzt.

Wenn Sie ein Benutzer von File-Sharing und Torrent-Websites, wir beraten Sie sehr starke Anti-Malware-Programm zu installieren. Sie sollten auch den Adobe Flash Player und Java betrachten deaktivieren. Angreifer nutzen sie oft.

Chrome Web Store

Vor etwa einem Jahr, Google begann Shop eine Quest zu jagen schlechte Erweiterungen weg von Google Web. Laut einer Google-geförderte Studie an der IEEE Symposium on Security and Privacy zig Millionen von Chrome-Nutzer vorgestellt hatte eine Art von Add-on-Malware auf ihren Systemen installiert, was 5% der gesamten Google-Verkehr. Fast 200 Plugins wurden von Chrome App Store geschrubbt. Das Ganze Forschung brachte die Aufmerksamkeit auf den Gesamtzustand der Sicherheit des Marktplatzes von Google.

verbunden: Google über Sie weiß, Wissen über Google

Auch wenn Google ihr Bestes tut, um den Shop Malware-frei zu halten, wenn etwas schleicht, es ist in der Regel ziemlich schlecht.

Hier sind einige Beispiele für schlechte Erweiterungen gefährden Nutzer Sicherheit und Privatsphäre:

- AddToFeedly (geschnürt mit dem Superfish Adware)

- WebPageScreenshot (Benutzerinformationen zu einer einzelnen IP-Adresse zu übertragen in den Vereinigten Staaten)

- In Google Chrome (die entführte Google-Konten)

Trotz Googles Bemühungen, Malwarebytes Forscher entdeckt noch eine weitere gefährliche Erweiterung im Januar 2016. Das ist, was sie geschrieben:

Wir kamen vor kurzem über einen Malvertising Vorfall eine Website treibt uns zwingt eine Chrome-Erweiterung zu installieren genannt iCalc. Es gab keinen sauberen Weg, um das Fenster zu schließen und sich weigern, dieses Programm zu installieren. Sobald der Benutzer die Maus in der Nähe der Adressleiste oder in der Nähe der Schließen-Schaltfläche bewegt, eine lästige Dialog mit strengem Audionachricht begleitet würde Pop-up.

Mindestens 1,000 Benutzer heruntergeladen die Verlängerung, bevor es von Google entfernt wurde. Die Moral der Geschichte? Google kann nicht immer Malware stoppen, so sollten Sie die man kümmert sich um Ihre eigene Sicherheit sein. Immer Forschung die Erweiterungen, die Sie installieren möchten,, und behandeln sie wie alle verdächtigen Anwendungen im Android Google Play.

Spam-E-Mails in Ihrem Posteingang

Spam-E-Mails sind eine große Schuldige für aktuelle Malware und Ransomware-Infektionen. Beispielsweise, Locky und Cerber Krypto-Viren sind noch einmal in aggressiven Spam-Kampagnen verbreitet wird. Ransomware wird häufig in bösartigen Word-Dokumente verteilt. Die Benutzer werden in der Regel in so dass bösartige Makros ausgetrickst.

Meistens, Makro Malware befindet sich in Microsoft Word oder Microsoft Excel-Dokumente. Viele Malware-Infektionen haben auf diese Weise gestartet. Die bösartige Dokumente werden in der Regel durch Spam-E-Mail-Anhänge verbreitet, oder innerhalb von ZIP-Dateien an die Spam-E-Mail angehängt.

Tatsächlich, aggressive Spam-Kampagnen sind die Stromverteilungsmethode, erneut von Locky beschäftigt. Die Malware-Betreiber verbreiten geschickt gestaltete Spam-Nachrichten, die aus vertrauenswürdigen Quellen in Übereinstimmung mit dem Zielland geschickt zu sein scheinen. Der Infektionsprozess erfordert es dem Benutzer ermöglicht, die Makros in Word-Dokument. Dies ist, wenn die tatsächliche Infektion stattfindet,.

Um zu entkommen, ein Opfer von Spam und Malware bzw. werden, Sie sollten Makros in MS Dokumente deaktivieren, Öffnen Sie sollten nicht verdächtige E-Mails, und Sie sollten denken von Anti-Spam-Maßnahmen. Verwenden Sie Anti-Spam-Software, Spam-Filter, bei der Prüfung eingehender E-Mails ausgerichtet. Solche Software-Isolaten Spam von regelmäßig E-Mails. Spam-Filter sind so konzipiert, um Spam zu identifizieren und zu erkennen,, und verhindern, dass sie vom Erreichen Ihrer Inbox. Stellen Sie sicher, einen Spam-Filter auf Ihre E-Mail hinzufügen. Google Mail-Nutzer können auf die Google-Support-Seite verweisen.