Como todos sabemos y somos conscientes, la mayoría de los ataques de piratas informáticos de phishing están siendo llevadas a cabo por máquinas automatizadas bot en lugar de los seres humanos que viven. A las estadísticas en un estudio reciente sobre el tema muestra que Google lanzó el llamado ‘manual de secuestro‘ podría tener más éxito para los hackers que el uno automatizado aunque.

Los resultados detallados de la investigación sobre estos ataques manuales se pueden encontrar en El informe de Google y muestran que no importa que se necesita mucho más esfuerzo al perfil de las víctimas y de realizar para los hackers, nueve de un millón de ataques de phishing por día son manuales.

'Secuestro Manual’ un trabajo ordinario?

Parece que estos ataques manuales podrían ser sólo un ordinario trabajo todos los días para algunas personas. Los investigadores encontraron que Google los ataques comienzan aproximadamente en el mismo tiempo durante el día, apuntarse una caída de alrededor del mediodía y terminará aproximadamente a la misma hora del día. No son muy activos durante los fines de semana, así.

Esto es lo que se observa por los investigadores:

- Los individuos parecían funcionar de acuerdo con un horario diario apretado. Empezaron a la misma hora todos los días y había una sincronizada, pausa para el almuerzo de una hora. Eran en gran parte inactivo durante los fines de semana.

- Todas las personas que siguieron el mismo horario todos los días, definir cuándo procesar las listas de contraseñas recién recogidos, y cómo dividir el tiempo entre estafas en curso y nuevas víctimas.

- Ellos operaban desde diferentes IPs, en diferentes víctimas, y en paralelo uno con el otro, pero las herramientas y utilidades que usaban eran los mismos. También compartieron ciertos recursos tales como números de teléfono.

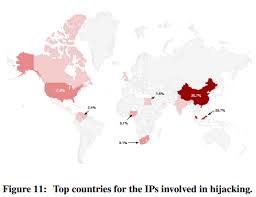

Por otra parte, incluso si tienen diferentes direcciones IP (que puede ser debido a los servidores proxy o redes VPN en realidad) que utilizan las mismas herramientas, incluso algunos recursos compartidos, como los números de teléfono. Google trató de localizar a los piratas informáticos de direcciones IP y se dio cuenta de que la mayoría de ellos parecen estar situados en China y Malasia, pero sobre la base de lo anterior estos resultados podrían ser objeto de controversia.

Por otra parte, seguimiento de los números de teléfono mostró que dos grupos principales podrían estar haciendo el phishing - uno en Nigeria y uno en Costa de Marfil. Sobre la base de la lengua más difusión para cada país, parece que el grupo de Nigeria se centra en los países de habla Inglés, mientras que la Costa de Marfil - en los de habla francesa.

Gran reto para los investigadores

Lamentablemente todavía, el 'secuestro Manual’ es muy difícil de identificar ya que el volumen de estos ataques es muy pequeña, y los delincuentes varían.

"En nuestra experiencia los mayores desafíos en la detección manual de secuestro es que es extremadamente bajo volumen, que los secuestradores son muy versátiles, y que es difícil encontrar el equilibrio adecuado entre los falsos positivos (usuarios legítimos desafiantes) y falso negativo (dejar que un secuestrador en) cuando se trata de’Investigadores de Google escriben.

También aconsejan que la manera más eficaz de proteger los datos sigue siendo el proceso de verificación de 2 pasos introducida por Google. «Verificación de SMS, que tiene un exceso 80% tasa de éxito, es la opción más fiable de recuperación por múltiples razones. Primero, los usuarios tienden a mantener su número de teléfono hasta al fecha, que hacen que los números de teléfono que no existen no sea un problema. En segundo lugar, que ofrece una muy buena experiencia de usuario. Los usuarios encuentran que sea fácil para introducir el código que reciben a través de SMS. Finalmente, es difícil de falsificar ', ellos piensan.