Comme nous le savons tous et nous sommes conscients, la plupart des attaques de type phishing pirates sont effectuées par des machines de bots automatisés au lieu de l'être humain vivant. Une statistique dans une étude récente sur le sujet, Google a publié montre que la soi-disant ‘détournement manuel‘ peut-être plus de succès pour les pirates que celui automatisé si.

Les résultats détaillés de la recherche sur ces attaques manuelles peuvent être trouvés dans Le rapport de Google et montrent que peu importe, il faut beaucoup plus d'efforts pour dresser le profil des victimes et effectuer des pirates, neuf d'un million d'attaques de phishing par jour sont manuelles.

«Détournement manuel’ un travail ordinaire?

Il ressemble à ces attaques manuelles peut-être juste un travail de tous les jours ordinaire pour certaines personnes. Les chercheurs ont trouvé que les Google attaques commencent à peu près au même moment de la journée, engranger une baisse vers midi et se terminer à peu près au même moment de la journée. Ils ne sont pas très actifs pendant le week-end ainsi.

Voici ce qui est observé par les chercheurs:

- Les individus semblaient travailler selon un horaire quotidien serré. Ils ont commencé autour de la même heure chaque jour et avaient un synchronisée, une heure de pause déjeuner. Ils étaient en grande partie inactive le week-end.

- Toutes les personnes ont suivi le même horaire quotidien, définir quand pour traiter les listes de mots de passe récemment réunis, et la façon de répartir le temps entre les escroqueries en cours et de nouvelles victimes.

- Ils opéraient à partir de différentes adresses IP, sur différentes victimes, et en parallèle les uns avec les autres, mais les outils et les services publics qu'ils ont utilisés étaient les mêmes. Ils ont également partagé certaines ressources telles que les numéros de téléphone.

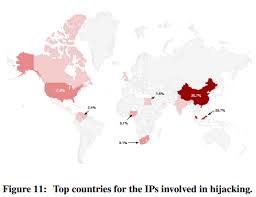

En outre, même si elles ont des adresses IP différentes (qui peut être due à des serveurs proxy ou des réseaux VPN en fait) ils utilisent les mêmes outils, même des recours communs comme les numéros de téléphone. Google a essayé de localiser les pirates par les adresses IP et a remarqué que la plupart d'entre eux semblent être situés en Chine et en Malaisie, mais basé sur le dessus de ces résultats pourrait être controversé.

D'autre part, suivi des numéros de téléphone a montré que deux grands groupes pourraient faire le phishing - une au Nigeria et une sur la Côte-d'Ivoire. Sur la base de la langue la plus étalé pour chaque pays, il semble que le groupe Nigéria se concentre sur les pays anglophones, tandis que la Côte-d'Ivoire - sur les francophones.

Grand défi pour les chercheurs

Malheureusement encore, le «détournement manuel’ est très difficile d'identifier que le volume de ces attaques est très faible, et les escrocs varient.

«Dans notre expérience, les plus grands défis dans la détection de détournement manuel est qu'il est extrêmement faible volume, que les pirates sont très polyvalents, et qu'il est difficile de trouver le juste équilibre entre les faux positifs (utilisateurs légitimes difficiles) et de faux négatifs (laisser un pirate de l'air dans) quand il viennent à’Google chercheurs écrivent.

Ils conseillent également que la façon la plus efficace de protéger les données restent le processus de vérification en 2 étapes mis en place par Google. «Vérification par SMS, qui a une plus 80% taux de réussite, est l'option de récupération le plus fiable pour de multiples raisons. Première, les utilisateurs ont tendance à conserver leur numéro de téléphone à jour, qui font des numéros de téléphone inexistants un non-problème. Deuxièmement, il offre une expérience utilisateur très bonne. Les utilisateurs trouvent qu'il est facile de taper dans le code qu'ils reçoivent par SMS. Enfin, il est difficile de faux », ils pensent.