Mongo Lock es un nuevo ataque que está dirigido a las bases de datos MongoDB que no tienen protección y acceso remoto deja abierto. Mongo Lock es una amenaza ransomware, que borra estas bases de datos y utiliza tácticas de extorsión como cualquier otro ransomware para tratar de engañar a las partes a las víctimas a pagar una cuota de rescate por supuestamente recuperar sus archivos.

Mongo bloqueo y su modus operandi

MongoDB bases de datos han sido objeto en el pasado, por lo que no es sorprendente ver una nueva campaña de ellas focalización. Los que estaban de pie detrás de los ataques escanear los servicios Web o de uso en el ámbito Mundial similares a Shodan.io encontrar MongoDB servidores que no son seguros. Si los atacantes se conectan con éxito y conseguir dentro de un servidor, que podían exportar o eliminar bases de datos y luego dejar una nota de rescate con instrucciones sobre cómo restaurar las bases de datos supuestamente.

Bob Diachenko - el investigador de seguridad que descubrió por primera vez esta nueva Mongo Lock acciones de campaña que los atacantes se conectará a una base de datos sin protección y simplemente borrarlo. Una nueva base de datos llamada “Advertencia” con una colección en su interior llamado “Léame” se deja en el lugar de la antigua base de datos. Como uno podría adivinar, eso colección Léame contiene el mensaje de rescate que afirma que la base de datos ha sido cifrada y que las víctimas tienen que pagar si quieren que restaura. El reciente Mongo Lock campaña no revela una Bitcoin dirección, pero dirige las víctimas en contacto con los delincuentes a través de una dirección de correo electrónico.

La nota de rescate de la amenaza ransomware Mongo bloqueo se muestra a continuación:

La nota expresa lo siguiente:

Su base de datos está cifrada con ‘Mongo Lock’. Si desea descifrar su base de datos, tienen que ser pagarnos 0.1 BTC (Bitcoins), También no elimine ‘Unique_KEY’ y guardarlo en lugar seguro, sin que nosotros no le podemos ayudar. Enviar correo electrónico a nosotros: mongodb@8chan.co para el servicio de descifrado.

Otros ataques mostrarán el Bitcoin dirección que se debe utilizar para el pago de los delincuentes antes de contactar con ellos a través de la dirección de correo electrónico incluido. Que ver en el texto dado aquí:

“BitCoin” : “3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH”,

“correo electrónico” : “dbbackups@protonmail.com”,

“Intercambiar” : “https://www.coincola.com/”,

“Solución” : “Su base de datos se descarga y copia de seguridad en nuestros servidores seguros. Para recuperar los datos perdidos: Enviar 0.6 BTC en nuestro BitCoin Dirección y contactarnos por correo electrónico con su dirección IP del servidor y el comprobante de pago. Cualquier correo electrónico sin su dirección IP del servidor y el comprobante de pago junto serán ignorados. Vamos a dejar caer la copia de seguridad después 24 horas. De nada!”

Aunque la nota de rescate afirma que los criminales detrás Mongo Lock están exportando la base de datos antes de su eliminación, no se sabe si eso es exactamente lo que sucede.

Lo Consecuencias ¿El Mongo Lock Dejar?

De acuerdo con Diachenko, parece que los atacantes están utilizando un script que automatiza el proceso de acceso a una base de datos MongoDB, posiblemente exportarlo, la supresión de la base de datos, y luego la creación de la nota de rescate. Bob Diachenko admite que el guión utilizado por Mongo Lock falla en completar su trabajo y que haya un defecto en su diseño. La cosa es que, por suerte, a veces los datos se deja abierta y accesible a los usuarios, independientemente de que un mensaje de la nota de rescate está presente.

Tales tipos de ataques son capaces de producir debido al hecho de que la MongoDB la base de datos se puede acceder de forma remota y no asegurados de manera adecuada. Por lo tanto, ataques se pueden prevenir fácilmente siguiendo algunos pasos bastante simples en la obtención de los servidores de bases. MongoDB ya ha emitido un gran artículo sobre cómo hacer una base de datos segura, mientras que también ofrece una lista de verificación de seguridad para los administradores uno puede seguir. La restricción del acceso remoto a las bases de datos y permitir la autenticación son probablemente los dos pasos más importantes individuales que se pueden tomar para prevenir

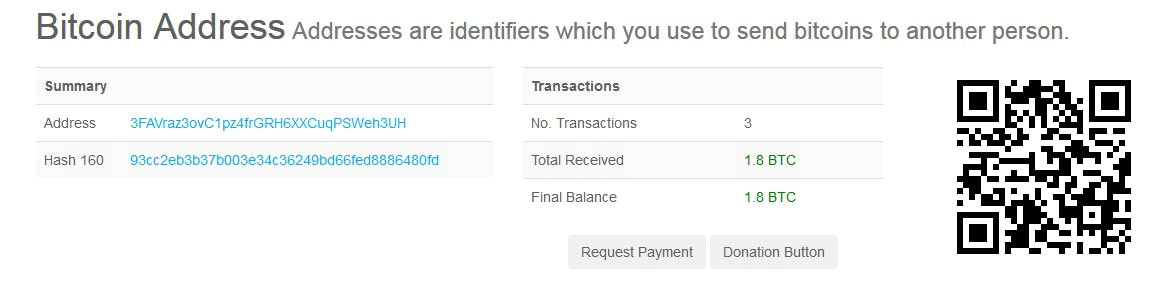

Si miras hacia arriba Bitcoin direcciones utilizadas en MongoDB ataques, víctimas han estado pagando las tasas de rescate. Por ejemplo, la dirección 3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH se muestra a continuación:

Esa dirección particular, Bitcoin se utiliza a menudo en las notas de rescate y comprobando que indica que ya tiene el dinero de los pagos de tres diferentes Mongo Lock víctimas ransomware. es igual a la suma total dentro de la dirección de 1.8 Bitcoin que es de alrededor 11,000 dólares estadounidenses si se considera el valor más actual de Bitcoin.