Mongo Lock is een nieuwe aanval die gericht is op MongoDB databanken die geen bescherming en toegang op afstand opengelaten hebben. Mongo Lock is een ransomware bedreiging, die deze databases doekjes en maakt gebruik van afpersing tactiek als elke andere ransomware om te proberen en te bedriegen het slachtoffer partijen bij een losgeld te betalen voor zogenaamd hun bestanden herstellen.

Mongo Lock en de Modus Operandi

MongoDB databases zijn gericht in het verleden, dus het is niet verrassend om te zien een nieuwe campagne gericht op hen. Degenen die achter de aanslagen scant het World Wide Web of het gebruik diensten die vergelijkbaar zijn Shodan.io vinden MongoDB servers die niet beveiligd. Als de aanvallers te verbinden met succes en krijgt in een server, ze zouden kunnen exporteren of databases te verwijderen en laat een losgeld briefje met instructies over hoe je die databases naar verluidt herstellen.

Bob Diachenko - de security-onderzoeker, die voor het eerst ontdekt deze nieuwe Mongo Lock campagne aandelen die aanvallers verbinding maakt met een onbeveiligde database en eenvoudig wissen. Een nieuwe database genaamd “Waarschuwing” met een verzameling erin genoemd “Leesmij” zal worden achtergelaten in de plaats van de oude database. Zoals men kon raden, dat readme collectie bevat het losgeld boodschap die beweert dat de database is gecodeerd en dat de slachtoffers moeten betalen als ze willen gerestaureerd. De recente Mongo Lock campagne niet blijkt dat er een Bitcoin adres, maar stuurt slachtoffers contact opnemen met de cybercriminelen door middel van een e-mailadres.

Het losgeld nota van de Mongo Lock ransomware bedreiging is hieronder weergegeven:

De nota staat het volgende:

De database is gecodeerd door ‘Mongo Lock’. als u wilt uw database decoderen, moeten betalen ons 0.1 BTC (Bitcoins), doen ook ‘Unique_KEY niet verwijderen’ en op te slaan naar een veilige plaats, zonder dat kunnen we niet helpen. Stuur een email naar ons: mongodb@8chan.co voor decryptie dienst.

Andere aanvallen zullen de tonen Bitcoin -adres dat moet worden gebruikt voor het betalen van de cybercriminelen voordat u contact met hen via de meegeleverde e-mailadres. Dat is te zien in het hier gegeven beneden tekst:

“BitCoin” : “3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH”,

“eMail” : “dbbackups@protonmail.com”,

“Uitwisseling” : “https://www.coincola.com/”,

“Oplossing” : “Uw database is gedownload en back-up op onze beveiligde servers. Om uw verloren gegevens te herstellen: sturen 0.6 BTC om onze BitCoin Adres en contact met ons op via email met uw server IP-adres en een bewijs van betaling. Elke e-mail zonder uw server IP-adres en een bewijs van betaling samen zullen worden genegeerd. We zullen de back-up te laten vallen na 24 uur. Alstublieft!”

Hoewel de losgeldbriefje beweert dat de criminelen achter Mongo Lock exporteert de database voordat schrapping, Het is onbekend of dat is precies wat er gebeurt.

Wat Aftermath Does Mongo Lock Leave?

Volgens Diachenko, lijkt het erop dat de aanvallers gebruik maakt van een script dat het proces van het openen van een MongoDB databank automatiseert, eventueel exporteren, verwijderen van de gegevensbank, en dan het creëren van de losgeldbrief. Bob Diachenko geeft toe dat het script wordt gebruikt door Mongo Lock niet aan zijn opdracht te voltooien en dat is een fout in het ontwerp. Het ding is dat, gelukkig, soms gegevens worden ontgrendeld en toegankelijk voor gebruikers links, ongeacht dat een losgeldnota bericht is aanwezig.

Dergelijke typen aanvallen kunnen optreden als gevolg van het feit dat de MongoDB databank is voor op afstand en niet bevestigd op een juiste manier. Zo, aanvallen kunnen eenvoudig worden voorkomen door het volgen van enkele heel eenvoudige stappen in het veiligstellen van de databaseservers. MongoDB heeft al een groot artikel over hoe je een database te beveiligen uitgegeven, terwijl ook het aanbieden van een security checklist voor beheerders kan men volgen. Het beperken van toegang op afstand tot de databases en het toestaan van authenticatie zijn waarschijnlijk de twee meest cruciale stappen die men kan nemen om te voorkomen

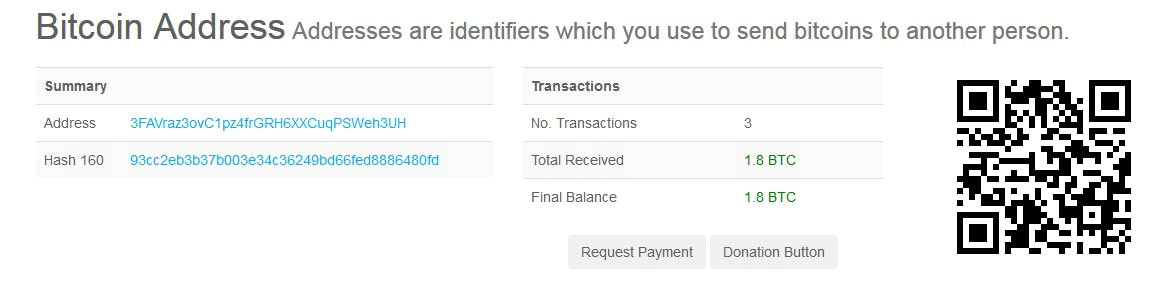

Als je omhoog kijkt Bitcoin adressen die worden gebruikt in MongoDB aanvallen, slachtoffers zijn het betalen van het losgeld vergoedingen. Bijvoorbeeld, het adres 3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH wordt hieronder:

Die specifieke Bitcoin-adres wordt vaak gebruikt in losgeld notities en het controleren van het geeft aan dat zij reeds beschikt het geld van de betalingen uit drie verschillende Mongo Lock ransomware slachtoffers. De totale som binnen het adres gelijk 1.8 Bitcoin die rond 11,000 US dollar als de meest actuele waarde van Bitcoin wordt beschouwd.