Mongo Lock ist ein neuer Angriff, der auf MongoDB Datenbanken gerichtet ist, die keinen Schutz und Remote-Zugriff haben offen gelassen. Mongo Lock ist eine Ransomware Bedrohung, die wischt diese Datenbanken und nutzt Erpressung Taktik wie jede andere Ransomware, um zu versuchen und die Opfer Parteien Trick ein Lösegeld Gebühr zu zahlen für angeblich erholt ihre Dateien.

Mongo Schloss und seinen Modus operandi

MongoDB Datenbanken wurden in der Vergangenheit gezielt, so ist es nicht verwunderlich, eine neue Kampagne zu sehen, wie sie Targeting. Die, die hinter den Anschlägen stehen entweder scannen, um die World Wide Web oder Verwendung ähnliche Dienstleistungen Shodan.io finden MongoDB Server, die nicht sicher sind,. Wenn eine Verbindung der Angreifer erfolgreich und in einem Server erhalten, sie könnten exportieren oder Datenbanken löschen und dann einen Erpresserbrief mit Anweisungen hinterlassen, wie man angeblich die Datenbanken wiederherstellen.

Bob Diachenko - die Sicherheitsforscher, der als erster diese neue entdeckt Mongo Schloss Kampagne Aktien, die Angreifer zu einem ungeschützten Datenbank verbinden und einfach löschen. Eine neue Datenbank mit dem Namen “Warnung” mit einer Sammlung in ihm benannt “Readme” wird anstelle der alten Datenbank gelassen werden. Wie konnte man erraten, dass Infosammlung enthält das Lösenachricht, die die Datenbank verschlüsselt wurde behauptet, und dass die Opfer, wenn sie wollen zahlen müssen restauriert. Das Kürzliche Mongo Schloss Kampagne nicht deutlich macht, eine Bitcoin Anschrift, sondern lenkt die Opfer der Cyber-Kriminellen durch eine E-Mail-Adresse zu kontaktieren.

Der Erpresserbrief der Mongo Lock-Ransomware Bedrohung wird unten angezeigt:

Die Noten besagt Folgendes:

Ihre Datenbank wurde von ‚Mongo Lock‘ verschlüsselt. wenn Sie möchten, dass Ihre Datenbank entschlüsseln, sein müssen, zahlen Sie uns 0.1 BTC (Bitcoins), auch nicht löschen ‚unique_key’ und speichern Sie es auf sicheren Ort, ohne dass wir Ihnen nicht helfen. Senden Sie E-Mail an uns: mongodb@8chan.co für Entschlüsselungsdienst.

Weitere Angriffe zeigen die Bitcoin Adresse, die für die Zahlung der Cyber-Kriminellen verwendet werden soll sie durch die enthaltenen E-Mail-Adresse vor der Kontaktaufnahme. Das kann in dem hier unten angegebenen Text zu sehen:

“BitCoin” : “3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH”,

“Email” : “dbbackups@protonmail.com”,

“Austausch” : “https://www.coincola.com/”,

“Lösung” : “Ihre Datenbank heruntergeladen und gesichert auf unseren gesicherten Servern. Um Ihre verlorenen Daten: Senden 0.6 BTC unserer BitCoin Adresse und Kontaktieren Sie uns per E-Mail mit Ihrem Server-IP-Adresse und einen Zahlungsnachweis. Jede E-Mail ohne Ihre Server-IP-Adresse und ein Zahlungsbeleg zusammen werden ignoriert. Wir werden fallen die Sicherung nach 24 Stunden. Bitte schön!”

Obwohl das Lösegeld behauptet, zur Kenntnis, dass die hinter Verbrecher Mongo Schloss exportieren Sie die Datenbank vor dem Löschen, es ist nicht bekannt, ob das ist genau das, was passiert,.

Was für Folgen Does Mongo Sperren Leave?

Nach Diachenko, es scheint, dass die Angreifer ein Skript verwenden, um den Prozess der Zugriff auf eine Datenbank MongoDB automatisiert, möglicherweise exportieren es, Löschen der Datenbank, und dann die Erstellung der Erpresserbrief. Bob Diachenko räumt ein, dass das Skript durch verwendet Mongo Schloss seine Aufgabe nicht abgeschlossen, und das ist ein Fehler im Design. Die Sache ist, dass, glücklicherweise, manchmal Daten entsperrt und den Nutzern zugänglich links, Unabhängig davon, dass ein Erpresserbrief Nachricht vorliegt.

Eine solche Art von Angriffen sind in der Lage aufgrund der Tatsache auftreten, dass die MongoDB Datenbank ist ferngesteuert und nicht in geeigneter Weise gesichert. So, Angriffe können leicht, indem Sie einige sehr einfache Schritte in der Sicherung der Datenbankserver verhindert werden. MongoDB hat bereits einen großen Artikel auf ausgegeben, wie eine Datenbank sicherer machen, während auch eine Sicherheits-Checkliste für Administratoren anbieten kann man folgen. Remote-Zugriff auf die Datenbanken zu beschränken und die Authentifizierung erlaubt sind wohl die beiden einzigen wichtigsten Schritte, dass man ergreifen können, um zu verhindern

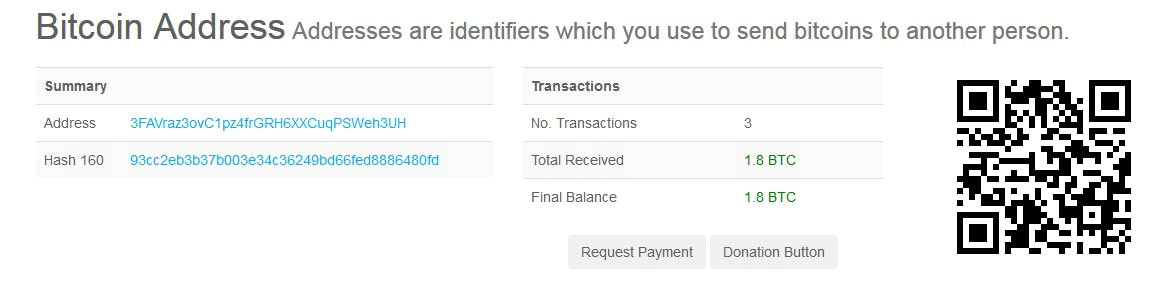

Wenn Sie Bitcoin-Adressen nachschlagen, die in MongoDB Anschläge, Opfer, das Lösegeld Gebühren zu zahlen haben. Beispielsweise, die Adresse 3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH wird nachstehend gezeigt:

Diese besonderen Bitcoin-Adresse ist oft in den Erpresserbriefen verwendet, und es zeigt die Überprüfung, dass es bereits das Geld von Zahlungen aus drei verschiedenen hält Mongo Schloss Ransomware Opfer. Die Gesamtsumme innerhalb der Adresse entspricht 1.8 Bitcoin die um 11,000 US-Dollar, wenn die meisten aktuellen Wert von Bitcoin betrachtet wird.