Mongo Lock è un nuovo attacco che si rivolge a banche dati MongoDB che non hanno la protezione e l'accesso remoto lasciata aperta. Mongo Lock è una minaccia ransomware, che cancella questi database e usa tattiche di estorsione come qualsiasi altro ransomware per cercare di ingannare le parti vittima a pagare una tassa riscatto per presunto recuperare i propri file.

Mongo di blocco e il suo Modus Operandi

MongoDB basi di dati sono stati presi di mira in passato, quindi non è sorprendente vedere una nuova campagna di loro mira. Quelli in piedi dietro gli attacchi o la scansione dei Ampi servizi Web o utilizzare Mondo simili a Shodan.io trovare MongoDB i server che non sono sicure. Se gli attaccanti si collegano con successo e ottenere all'interno di un server, potevano esportare o eliminare i database e poi lasciare una richiesta di riscatto con le istruzioni su come ripristinare presumibilmente tali database.

Bob Diachenko - il ricercatore di sicurezza che per primo scoprì questa nuova Blocco Mongo azioni della campagna che gli aggressori si connetteranno a un database non protetto e semplicemente cancellarlo. Un nuovo database chiamato “Attenzione” con una collezione al suo interno di nome “Leggimi” sarà lasciato al posto del vecchio database. Come si poteva immaginare, che raccolta Leggimi contiene il messaggio di riscatto che sostiene che il database è stato crittografato e che le vittime devono pagare se vogliono restaurare. Il recente Blocco Mongo campagna non rivela un Bitcoin indirizzo, ma indirizza le vittime di contattare i criminali informatici attraverso un indirizzo di posta elettronica.

La richiesta di riscatto della minaccia ransomware Mongo Lock è visualizzato sotto:

La nota afferma quanto segue:

Il database è stato crittografato da ‘Mongo Lock’. se si vuole decifrare il database, bisogno di essere noi pagare 0.1 BTC (Bitcoins), anche non eliminare ‘unique_key’ e salvarlo in un posto sicuro, senza che noi non possiamo aiutarvi. Invia e-mail a noi: mongodb@8chan.co per il servizio di decrittazione.

Altri attacchi mostrerà la Bitcoin l'indirizzo che deve essere utilizzato per il pagamento dei criminali informatici prima di contattare loro attraverso l'indirizzo e-mail incluso. Ciò può essere visto nel testo dato qui:

“BitCoin” : “3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH”,

“e-mail” : “dbbackups@protonmail.com”,

“Scambio” : “https://www.coincola.com/”,

“Soluzione” : “Il database è scaricato e eseguito il backup sui nostri server protetti. Per recuperare i dati persi: Inviare 0.6 BTC al nostro BitCoin Indirizzo e contattarci via mail con il tuo indirizzo IP del server e una Prova di Pagamento. Ogni email senza il vostro indirizzo IP del server e una Prova di pagamento insieme saranno ignorate. Noi cadere il backup dopo 24 orario. Prego!”

Anche se la richiesta di riscatto sostiene che i criminali dietro Blocco Mongo sono esportare il database prima della sua eliminazione, non si sa se questo è esattamente ciò che accade.

Ciò che fa Aftermath Mongo Blocco Leave?

Secondo Diachenko, sembra che gli aggressori stanno utilizzando uno script che automatizza il processo di accedere a un database MongoDB, possibilmente esportandolo, la cancellazione del database, e quindi la creazione della richiesta di riscatto. Bob Diachenko ammette che lo script utilizzato da Blocco Mongo non riesce a completare il suo lavoro e che è un difetto nel suo design. Il fatto è che, fortunatamente, a volte i dati sono lasciata aperta e accessibile per gli utenti, a prescindere che un messaggio di riscatto nota è presente.

Tali tipi di attacchi sono in grado di verificarsi a causa del fatto che il MongoDB dati è accessibile secured remoto e non in modo adeguato. Così, attacchi possono essere facilmente evitati seguendo alcuni passi molto semplici nel garantire i server di database. MongoDB ha già emesso un grande articolo su come fare un database sicuro, offrendo anche una lista di controllo di sicurezza per gli amministratori si può seguire. Limitare l'accesso remoto ai database e consentendo l'autenticazione sono probabilmente i due singoli passaggi più cruciali che si può adottare per prevenire

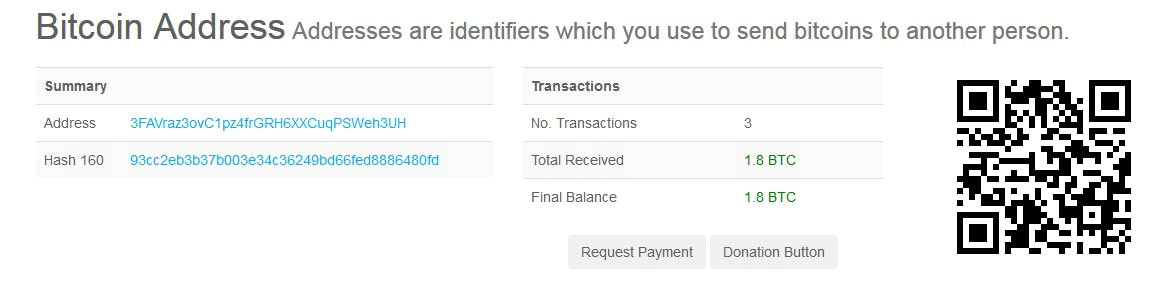

Se guardi in alto Bitcoin indirizzi utilizzati nelle MongoDB attacchi, le vittime sono state pagando le tasse di riscatto. Per esempio, l'indirizzo 3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH Di seguito è illustrato:

Questo particolare indirizzo Bitcoin è spesso usato nelle note di riscatto e la verifica indica che già detiene il denaro dei pagamenti da tre diversi Blocco Mongo vittime ransomware. La somma totale all'interno l'indirizzo è uguale 1.8 Bitcoin che è di circa 11,000 dollari americani se non viene considerato il valore più recente di Bitcoin.