La botnet Necurs está siendo utilizado en una nueva campaña de ataque para concentrarse bancos en todo el mundo. Los últimos informes de seguridad indican que los atacantes utilizan archivos .pub que son documentos de Microsoft Publisher. Lea nuestro artículo para aprender más acerca de los incidentes.

Necurs Botnet Usos .pub para infiltrarse en los bancos

Hemos recibido un informe de seguridad de una nueva campaña global de la infección por la utilización de la red de bots Necurs. Los ataques a gran escala están en contra de los bancos y los usuarios de la banca que llevan avanzadas tácticas de infiltración. Hasta ahora no tenemos información sobre el ataque global que ocurrió de agosto 15 (ayer). Se espera que Necurs podrían utilizarse en futuros ataques cuando los delincuentes han evaluado la magnitud del daño que han hecho durante el brote inicial.

Necurs es especialmente adecuado para este tipo de ataques, ya que utiliza algoritmos de generación de dominio (DGA de) y directas conexiones peer-to-peer que hace que sea muy difícil para bloquear los administradores de red. Como tal, ha sido utilizado para difundir la mayoría de los ataques ransomware Locky y troyanos como Dridex.

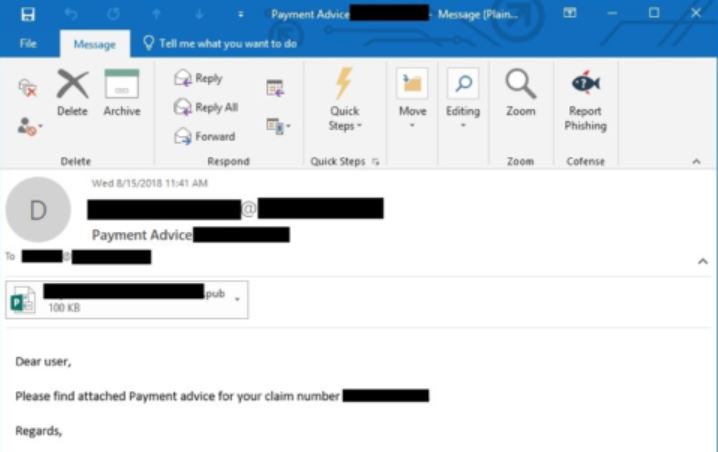

La última técnica utilizada por los delincuentes implica mensajes de correo electrónico de phishing que implican el envío de .PUB (microsoft Publisher) archivos. Los informes indican un diseño típico mensaje, los destinatarios recibirán mensajes de correo electrónico desde las direcciones de origen indio. Los sujetos pueden incluir cadenas como “solicitud BOI”, “Aviso de pago”, “contratos” en combinación con caracteres alfanuméricos aleatorios. Si los usuarios abren víctima los archivos infectados se activará una serie de macros maliciosos que descarga un malware desde un sitio remoto. En algunos casos un indicador de notificación puede ser generado, Se aconseja a los usuarios no interactuar con guiones recibidos a través de dichos medios.

Una vez que las macros se iniciaron el patrón de comportamiento comenzará dejando caer un archivo a la carpeta donde se guarda el documento y un software de archivo también se entrega. A través de la conexión establecida archivo de un archivo protegido por contraseña se descarga y luego se bajó la cremallera utilizando una contraseña codificada. Los archivos extraídos son renombrados como componentes del sistema y la infección se iniciarán por ellos.

El objetivo final de la infección Necurs Botnet es entregar un troyano que es muy similar a un ataque previo que utilizó .archivos IQY.

El troyano utilizado en el ataque de los archivos .PUB es poderosa y personalizada contra los bancos y los usuarios finales. Se establece una conexión segura constante entre el huésped infectado y un servidor pirata informático controlado - esto efectivamente permite a los criminales para espiar a las víctimas en tiempo real, tomar el control de sus máquinas y desplegar otros virus.

Muchas versiones personalizadas incluyen una módulo de recolección de datos que está configurado para hijck dos grupos de información:

- Información personal - Los datos recogidos acerca de los usuarios puede ser utilizado para exponer su identidad. Esto se hace mirando hacia fuera para cuerdas, como su nombre, dirección, número de teléfono, ubicación, intereses y contraseñas.

- Las métricas de campaña - Los piratas informáticos también son conocidos para extraer la información que se puede utilizar para optimizar los ataques. Por lo general, consisten en un informe que indica los componentes de hardware instalados, Opciones definidos por el usuario y ciertos valores del sistema operativo.

Troyanos como éste son también bien conocidos por Cambios en el Registro de Windows. Ellos pueden interrumpir la funcionalidad normal de las aplicaciones instaladas por el usuario y el sistema operativo en su conjunto. Algunas infecciones pueden ser detectados por los síntomas indirectos, tales como una caída repentina del rendimiento del sistema.

Los hackers pueden instruir a la carga útil peligrosa para cambiar la opciones de arranque - la amenaza se puede configurar para que se inicie automáticamente tan pronto como se inicia el equipo. También puede bloquear el acceso al menú de recuperación de arranque que hace que muchas opciones de eliminación manual de usuario.

Los analistas de seguridad esperan que las nuevas campañas de ataque se pondrá en marcha en un corto período de tiempo. Hasta la fecha no hay información sobre el hacker o grupo criminal detrás de los ataques en curso.