Den Necurs botnet bliver brugt i et nyt angreb kampagne koncentrere banker i hele verden. De seneste sikkerhedsopdateringer rapporter tyder på, at angriberne udnytter .PUB filer, som er Microsoft Publisher-dokumenter. Læs vores artikel for at lære mere om de hændelser.

Necurs botnet Bruger .Pub filer at infiltrere Banker

Vi har modtaget en sikkerhedsrapport af en ny global infektion kampagne udnytte Necurs botnet. Angrebene storstilede er imod banker og bank-brugere, der bærer avancerede infiltration taktik. Indtil videre har vi oplysninger om den globale angreb, der skete på August 15 (i går). Det forventes, at Necurs kan anvendes i fremtidige angreb, når de kriminelle har vurderet, hvor meget skade de har gjort under den indledende udbrud.

Necurs er specielt velegnet til denne type angreb, som det anvender Domain Generation Algoritmer (DGA s) og direkte peer-to-peer-forbindelser, som gør det meget svært at blokere af netværksadministratorer. Som sådan har det været brugt til at sprede de fleste Locky ransomware angreb og trojanske heste som Dridex.

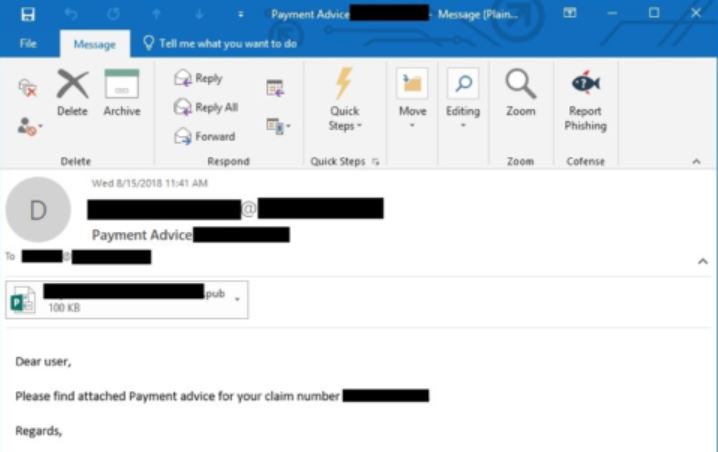

Den seneste teknik, der anvendes af kriminelle involverer phishing e-mails der involverer udsende .PUB (Microsoft Publisher) filer. Rapporterne viser, en typisk besked layout, modtagerne vil modtage e-mails fra adresser på indisk oprindelse. Emnerne kan omfatte strenge såsom “Anmodning BOI”, “Betalingsråd”, “Kontrakter” i kombination med tilfældige alfanumeriske tegn. Hvis offeret brugerne åbner de inficerede filer en række ondsindede makroer vil blive aktiveret som henter en malware fra et fjernt sted. I nogle tilfælde en prompt meddelelse kan opfostrede, brugere rådes til ikke at interagere med scripts modtages via sådanne midler.

Når makroerne startes adfærd mønster vil begynde ved at droppe en fil til den mappe, hvor dokumentet er gemt, og et arkiv software er også leveret. Via den etablerede forbindelse arkivet en password-beskyttet arkiv er downloadet og derefter udpakket bruger en hardcodede adgangskode. De udpakkede filer er omdøbt til systemkomponenter og infektionen vil blive startet ved dem.

Det endelige mål med Necurs botnet-infektion er at levere en trojansk hest, der er meget lig et tidligere angreb, der udnyttede .IQY filer.

Den trojanske anvendes i .PUB filer angreb er kraftfuld og tilpasset mod både banker og slutbrugere. Den etablerer en konstant sikker forbindelse mellem den inficerede vært og en hacker-kontrolleret server - dette effektivt gør det muligt for kriminelle at udspionere ofrene i realtid, overtage kontrollen over deres maskiner og implementere andre vira.

Mange brugerdefinerede versioner indeholder en data høst modul som er konfigureret til hijck to grupper af information:

- Personlige oplysninger - Data indsamles om brugerne kan bruges til at eksponere deres identitet. Dette gøres ved at se ud for strygere såsom deres navn, adresse, telefonnummer, placering, interesser og adgangskoder.

- Kampagne Metrics - Hackere er også kendt for at udtrække oplysninger, der kan bruges til at optimere angrebene. Normalt består de af en rapport med angivelse af de installerede hardwarekomponenter, brugerdefinerede angive indstillinger og visse operativsystem værdier.

Trojanske heste som denne er også kendt for Windows-registreringsdatabasen ændringer. De kan forstyrre den almindelige funktionalitet af både bruger-installerede applikationer og operativsystem som helhed. Nogle infektioner kan påvises ved indirekte symptomer som et pludseligt fald i systemets ydeevne.

Hackerne kan instruere den farlige nyttelast for at ændre startindstillinger - truslen kan indstilles til automatisk at starte, så snart computeren startes. Det kan også blokere adgang til bagagerummet recovery menu, som gør mange manuelle bruger fjernelse muligheder.

Sikkerhed analytikere forventer, at yderligere angreb kampagner vil blive lanceret i løbet af kort tid. Til denne dato er der ingen oplysninger om hacker eller kriminel gruppe bag de igangværende angreb.