La botnet Necurs viene utilizzato in una nuova campagna di attacco concentrando le banche di tutto il mondo. Gli ultimi rapporti di sicurezza indicano che gli aggressori utilizzano file .pub che sono i documenti Microsoft Publisher. Leggi il nostro articolo per saperne di più sugli incidenti.

Necurs botnet utilizza .pub file di infiltrarsi Banche

Abbiamo ricevuto un rapporto di sicurezza di una nuova campagna globale di infezione utilizzando la botnet Necurs. Gli attacchi su larga scala sono contro le banche e gli utenti bancari cuscinetti tattiche di infiltrazione avanzate. Finora abbiamo informazioni sull'attacco globale che è accaduto agosto 15 (ieri). Si prevede che Necurs potrebbe essere utilizzato in attacchi futuri, quando i criminali hanno valutato la quantità di danni che hanno fatto durante il focolaio iniziale.

Necurs è particolarmente adatto per questo tipo di attacchi in quanto utilizza dominio Generation Algoritmi (DGA di) e dirette connessioni peer-to-peer, che rende molto difficile blocco per amministratori di rete. Come tale esso è stato utilizzato per diffondere la maggior parte degli attacchi ransomware locky e trojan come Dridex.

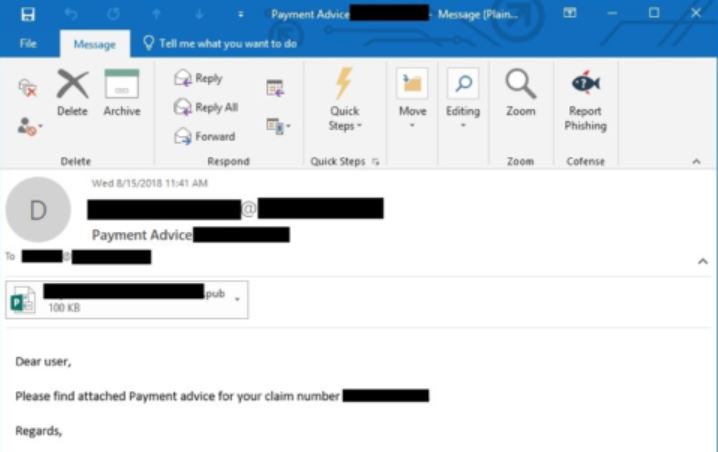

L'ultima tecnica utilizzata dai criminali comporta i messaggi di posta elettronica di phishing che coinvolgono l'invio di .PUB (Microsoft Publisher) file. I rapporti indicano un layout tipico messaggio, i destinatari riceveranno una mail da indirizzi di origine indiana. Gli argomenti possono includere stringhe quali “richiesta BOI”, “Consigli pagamento”, “contratti” in combinazione con caratteri alfanumerici casuali. Se gli utenti vittima aprire i file infetti sarà attivato una serie di macro malevoli che scarica malware da un sito remoto. In alcuni casi una richiesta di notifica può essere deposto le uova, gli utenti sono invitati a non interagire con gli script ricevuti attraverso tali mezzi.

Una volta che le macro vengono avviati il modello di comportamento inizierà facendo cadere un file alla cartella in cui è stato salvato il documento e di un software di archiviazione è anche consegnato. Via l'archivio collegamento stabilito un archivio protetto da password viene scaricato e decompresso quindi utilizzando una password hardcoded. I file estratti vengono rinominati come i componenti del sistema e l'infezione verranno avviati da loro.

L'obiettivo finale dell'infezione Necurs Botnet è quello di fornire un Trojan che è molto simile a un attacco precedente che utilizzava .file IQY.

Il Trojan utilizzato nel file attacco .PUB è potente e personalizzata sia contro le banche e gli utenti finali. Si stabilisce una connessione sicura costante tra l'host infetto e un server di hacker controllato - questo permette in modo efficace i criminali per spiare le vittime in tempo reale, assumere il controllo delle loro macchine e distribuire altri virus.

Molte versioni personalizzate sono un modulo di rilevazione dati che è configurato per hijck due gruppi di informazioni:

- Informazioni personali - I dati raccolti sugli utenti può essere utilizzata per esporre la loro identità. Questo viene fatto guardare fuori per le stringhe come il loro nome, indirizzo, numero di telefono, posizione, interessi e le password.

- Metriche campagna - Gli hacker sono anche noti per estrarre le informazioni che possono essere utilizzate per ottimizzare gli attacchi. Di solito sono costituiti da un rapporto che indica i componenti hardware installati, opzioni utente-set e alcuni valori del sistema operativo.

Trojan come questo sono anche ben noti per modifiche del Registro di Windows. Essi possono disturbare il funzionamento ordinario di entrambe le applicazioni installate dall'utente e il sistema operativo nel suo complesso. Alcune infezioni possono essere rilevati da sintomi indiretti come un calo improvviso delle prestazioni del sistema.

Gli hacker possono istruire il payload pericoloso per cambiare la opzioni di avvio - la minaccia può essere impostato per avviare automaticamente non appena si avvia il computer. Si può anche bloccare l'accesso al menu di avvio di recupero che rende molte opzioni di rimozione manuale utente.

gli analisti della sicurezza si aspettano che ulteriori campagne di attacco sarà lanciato in un breve periodo di tempo. Ad oggi non ci sono informazioni circa l'hacker o gruppo criminale dietro gli attacchi in corso.