De Necurs botnet wordt gebruikt in een nieuwe aanval campagne concentreren banken wereldwijd. De nieuwste security rapporten geven aan dat de aanvallers gebruiken .pub bestanden die Microsoft Publisher documenten. Lees ons artikel voor meer informatie over de incidenten te leren.

Necurs Botnet Gebruikt .pub bestanden naar Banks Infiltreren

We hebben een zekerheid verslag van een nieuwe wereldwijde infectie campagne gebruik maakt van de Necurs botnet ontvangen. De grootschalige aanvallen zijn tegen banken en bancaire gebruikers dragen geavanceerde infiltratie tactiek. Tot nu toe hebben we informatie over de wereldwijde aanval die gebeurde op augustus 15 (gisteren). De verwachting is dat Necurs kunnen worden gebruikt in toekomstige aanvallen als de criminelen hebben onderzocht hoeveel schade ze tijdens de eerste uitbraak hebben gedaan.

Necurs is vooral geschikt voor dit soort aanvallen omdat het gebruik maakt Domain Generation Algorithms (DGA's) en directe peer-to-peer-verbindingen, waardoor het zeer moeilijk maakt te blokkeren door netwerkbeheerders. Als zodanig is het gebruikt om de meerderheid van Locky ransomware aanvallen en Trojaanse paarden, zoals Dridex verspreiden.

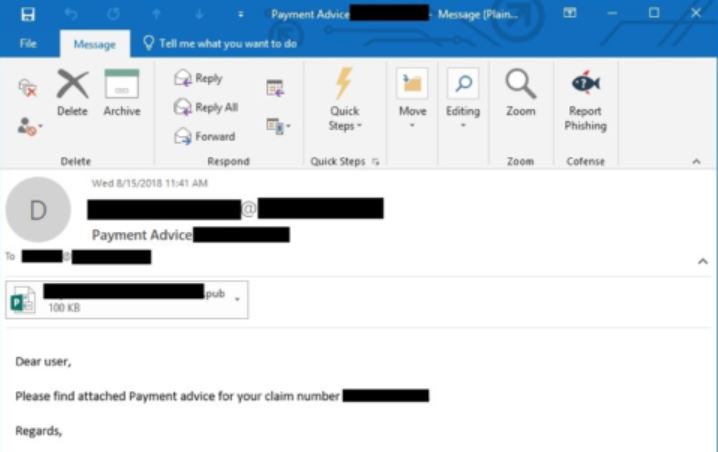

De nieuwste techniek die gebruikt wordt door criminelen impliceert phishing e-mailberichten die gepaard gaan uitzenden .KROEG (Microsoft Publisher) bestanden. De rapporten wijzen op een typisch bericht lay-out, de ontvangers e-mails van adressen van Indiase afkomst. De onderwerpen kunnen bestaan uit strings zoals “verzoek BOI”, “Betaling advies”, “contracten” in combinatie met willekeurige alfanumerieke karakters. Als het slachtoffer gebruikers de geïnfecteerde bestanden een reeks van kwaadaardige macro's worden geactiveerd opent die een malware van een externe site downloadt. In sommige gevallen kan een melding prompt worden voortgebracht, gebruikers wordt geadviseerd niet te interageren met scripts ontvangen via dergelijke middelen.

Zodra de macro's worden gestart met het gedragspatroon zal beginnen door een bestand te laten vallen op de map waarin het document wordt opgeslagen en een archief software wordt ook geleverd. Via de gevestigde verbinding archief een wachtwoord is beveiligd archief wordt gedownload en vervolgens uitgepakt met behulp van een hardcoded wachtwoord. De uitgepakte bestanden worden hernoemd als systeemcomponenten en de infectie zal worden gestart door hen.

Het uiteindelijke doel van de Necurs Botnet infectie is om een Trojaans paard dat is zeer vergelijkbaar met een eerdere aanval die gebruikt leveren .IQY bestanden.

Het Trojaanse paard gebruikt in de .pub bestanden aanval is krachtig en tegen zowel de banken en eindgebruikers op maat. Het stelt een constante veilige verbinding tussen de geïnfecteerde gastheer en een hacker gecontroleerde server - dit effectief kan de criminelen te bespioneren de slachtoffers in real time, over te nemen controle over hun machines en het implementeren van andere virussen.

Veel aangepaste versies bevatten een data harvesting module die is ingericht om twee groepen gegevens hijck:

- Persoonlijke informatie - De verzamelde gegevens over de gebruikers kunnen worden gebruikt om hun identiteit bloot te leggen. Dit wordt gedaan door op zoek naar strijkers, zoals hun naam, adres, telefoonnummer, plaats, interesses en wachtwoorden.

- campagnestatistieken - Hackers zijn ook bekend om informatie die kan worden gebruikt om de aanvallen te optimaliseren extraheren. Meestal bestaan ze uit een rapport waarin de geïnstalleerde hardware componenten, Door de gebruiker ingestelde opties en bepaalde besturingssysteem waarden.

Trojans zoals deze zijn ook bekend om Windows-register veranderingen. Zij kunnen de gewone werking van zowel gebruiker geïnstalleerde applicaties en het besturingssysteem geheel verstoren. Sommige infecties kunnen door indirecte symptomen worden waargenomen, zoals een plotselinge daling van de prestaties van het systeem.

De hackers kunnen de gevaarlijke lading instrueren om het te veranderen opstartopties - de dreiging kan worden ingesteld om automatisch te starten zodra de computer wordt opgestart. Het kan ook toegang tot de bagageruimte herstel menu dat veel handmatige gebruiker verwijderen opties maakt blokkeren.

Beveiliging analisten verwachten dat verdere aantasting campagnes zal worden gelanceerd in een korte periode van tijd. Tot op heden is er geen informatie over de hacker of criminele groep achter de voortdurende aanvallen.