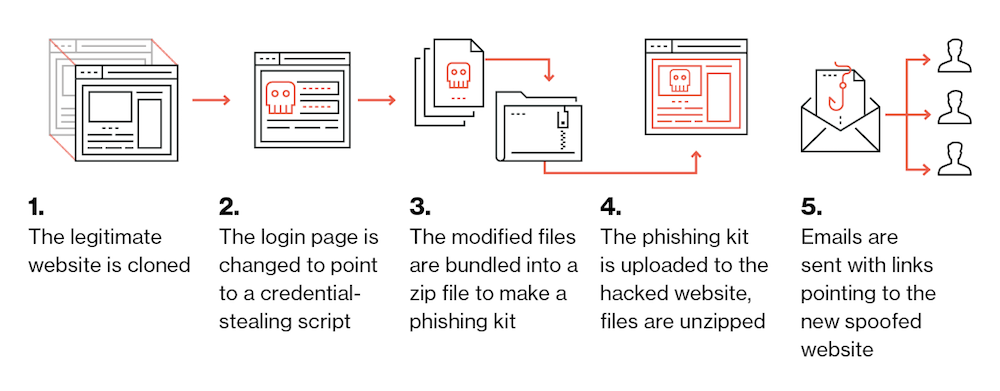

campañas de phishing en coche la mayor parte de los ataques maliciosos en la naturaleza, y como resulta, cibercriminales han encontrado una manera eficiente para optimizar su efecto. Un nuevo estudio revela que los atacantes a menudo re-uso de sitios web de phishing a través de múltiples hosts agrupando los recursos del sitio en un kit de phishing.

Los kits son luego se suben a un host comprometido por lo general. Los archivos en el kit se extraen, y phishing son enviadas llevando al nuevo sitio de phishing. Lo que es interesante es que hay casos en que los estafadores dejan detrás de estos kits, permitiendo a los investigadores de seguridad para descargar y examinarlos.

Analizar los investigadores 66,000 URLs y 7,800 Los kits de phishing

En el informe, los investigadores de seguridad han examinado Duo 66,000 URLs y más de 7,800 kits de phishing. Esta es la forma en que encontraron dos kits que se utilizaron en más de 30 Hospedadores.

Otros descubrimientos incluyen:

– Muchos kits de phishing fueron diseñados para eludir la detección mediante el uso de archivos Htacess y scripts PHP utilizado para bloquear las conexiones de las compañías de análisis de riesgos en base a características tales como los rangos de direcciones IP de origen, y la referencia HTTP de la cabecera de agente de usuario.

– atacantes individuales de varias campañas fueron rastreados mediante el análisis de cada kit de phishing direcciones de correo electrónico. Un actor cuya dirección de correo electrónico se encuentra en más de 115 kits de phishing fue descubierto.

– kits de phishing a través de múltiples hosts fueron rastreados. Un montón de kits visto en 30 Se encontraron diferentes hosts, lo que significa que los atacantes lanzaron varias campañas de phishing usando el mismo kit.

– Más que 200 Se dan a conocer ejemplos de kits de phishing backdoored. ¿Qué significa este? Los autores del kit de phishing están vendiendo kits backdoored a otros atacantes para que puedan obtener acceso a los equipos comprometidos.

– kits de phishing eran en su mayoría situados en sitios de WordPress comprometidos, y en 16% de los casos se encontraron los kits de sitios HTTPS.

– Poco dicho, la reutilización de los kits de phishing mejora el retorno de la inversión de estas campañas, y también perdona a los delincuentes el momento de volver a crear diversos activos para cada nueva campaña.

Para mayor información, saltar a la reporte completo.