Artículo Pinpoints:

-

*¿Cuáles son los tipos de caballos de Troya?

*¿Quién está en peligro por troyanos?

*¿Cuáles son los ataques de troyanos más notables en los últimos años?

*¿Cómo de alto perfil, ataques colección de malware suceden?

¿Qué es un Caballo de Troya y cómo funciona?

Caballos de Troya son inceptivo y sigiloso, y que a menudo son desplegados para explotar vulnerabilidades de la red y la cosecha de la información sensible. Los troyanos pueden actuar como ladrones de inteligencia y tomar parte en las plataformas de ciber-espionaje sofisticados. Cuando hablamos de la colección de malware de tipo de ataques, Troyanos trabajan junto con los gusanos informáticos, virus, y explotar kits. Depende únicamente en el propósito de la hazaña y el objetivo final.

Malware con frecuencia ataca a las organizaciones privadas y las empresas públicas, pero también lo que hace con los usuarios comunes. Si una empresa grande y rica está siendo el blanco de los cibercriminales, un troyano de puerta trasera se puede caer en el sistema a través de un kit de explotar, y un rootkit puede ser utilizado para ocultar la explotación.

Si son atacados computadoras al azar, Goteros de Troya y descargadores troyanos pueden emplearse junto con el software con publicidad y los programas potencialmente no deseados, y otras partes potencialmente dañinas. Sin embargo, Ataques Trojan-Ransom son muy populares entre los usuarios, así. Como una cuestión de hecho, El ransomware es probablemente el malware más recurrente. 2015.

Cuando se piensa en ello, en la informática, Troyanos son el verdadero negocio. Son como cambiaformas, deseoso de satisfacer el hambre de explotar.

Así, cuántos troyanos están ahí fuera?

Hemos hecho una lista de los tipos más comunes de Troya y los ataques que participar en. Echemos un vistazo.

Puertas traseras / RAT (Troyanos de acceso remoto)

Como su nombre lo delata, un troyano de puerta trasera, o una RATA, se utiliza para dar acceso remoto a la PC / red infectada. Gracias a puertas traseras, los ciberdelincuentes consiguen decidir cuándo iniciar el exploit, y qué actividades malicioso se llevará a cabo en el ataque. Las puertas traseras se pueden utilizar para enviar y recibir datos, operaciones de lanzamiento, mostrar información o reiniciar el PC. Peor de los casos con este tipo de Troya particular es si el PC se convierte en un participante en silencio en una red botnet o zombie.

RAT ataques suelen ser iniciadas por el phishing y los esquemas de ingeniería social. La mayoría están ocultos en archivos binarios fuertemente empaquetadas que se caen en los sistemas dirigidos en las etapas posteriores de la carga maliciosa.

Ejemplos de puertas traseras:

Exploits

Exploits, o explotar kits, están diseñados para localizar una vulnerabilidad de la red y sacar provecho de ella. Hubo un tiempo, en 2012, cuando el infame rusa BlackHole exploit kit fue apodado la amenaza en línea más frecuente. Fue diseñado para atacar las vulnerabilidades en los navegadores y plug-ins ampliamente usados.

Otras hazañas notables:

Angler Kit Explot, Explotar:HTML / Axpergle.N

Los rootkits

De acuerdo a Wikipedia, el primer rootkit malicioso fue 'diseñado’ para el sistema operativo Windows NT. Fue creado en 1999 y era un troyano llamado NTRootkit. Por definición, un rootkit se empleará cuando ciertos objetos y actividades deben ser ocultado. Los rootkits son utilizados a menudo en ataques de hackers a las corporaciones. Debido a su capacidad para evitar que el malware de ser detectado, rootkits tienen lugar en el sofisticado, los ataques de malware de varios niveles.

Ejemplos de rootkits de códigos maliciosos:

Ransomware troyanos

Los rescates de Troya son capaces de modificar los datos en el PC que se han infiltrado. Como resultado, la máquina comprometida no funcionará como es debido, o archivos individuales pueden no ser accesibles por más tiempo. Como es típico en los ataques ransomware, el acceso a los datos cifrados sólo es posible después de un rescate es pagado en bitcoins o otra forma de divisas en línea. Ransomware es apodado el ataque de dinero que roba más extendido de 2014 y 2015.

Últimas Ransom troyanos:

Troyanos bancarios

También conocido como banqueros de Troya, este tipo de malware se dirigirá a la información de su cuenta bancaria y el dinero.

Dejar caer Troya banqueros en el sistema es una de las maneras eficientes para hacer dinero fácil en línea en 2015. Hemos observado una gran aparición de troyanos bancarios entre los usuarios comunes. Si usted es un comprador en línea intensiva, la protección de su sistema y el navegador debe ser una prioridad.

Troyanos bancarios para mantener lejos de:

Trojan-DDoS y DoS

Ataques de denegación de servicio no pueden ocurrir todos los días, pero una vez que lo hacen, las consecuencias no son bastante. Descrito Poco, un ataque DoS es el intento de afectar a un solo ordenador o hacer una red de ordenadores disponibles para sus usuarios. Los "negaciones" puede ser temporal o indefinido. Incluso podrían suspender los servicios de un host conectado a Internet. Una denegación de servicio distribuido (DDoS) es cuando el ataque utiliza múltiples fuentes de direcciones IP únicas.

No es una sorpresa que estos ataques a menudo se dirigen a sitios web y servicios alojados en los servidores web de nivel superior, como los bancos. Sin embargo, Hay casos de denegación de servicio ataques lanzados sobre la base de razones activismo y políticos, o incluso la venganza.

Trojan-Downloader

Son bastante comunes entre los usuarios comunes. Los hackers los usan para descargar e instalar las últimas versiones de malware en el PC. Si el sistema se ve comprometida por un Trojan Downloader, usted puede terminar inundado de adware y los PUP. Descargadores pueden no ser tan sofisticado como otros tipos de troyanos, pero causan bastantes problemas para hacerte ansioso.

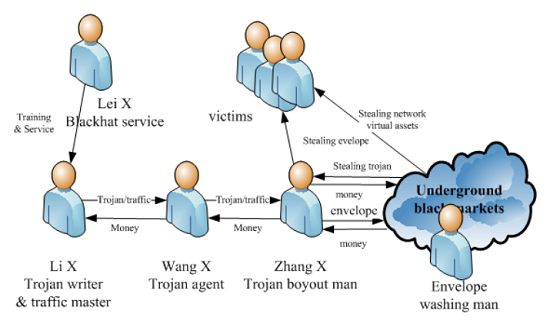

Descripción de la imagen: China ImageSource Caballos de Troya: TrendMicro

Un troyano Downloader que se ha detectado recientemente es Trojan Downloader:AutoIt / Fadef

Goteros de Troya

Cuentagotas parecen ser un poco más refinado que descargadores. Primero, que se despliegan para instalar otros troyanos y virus. También, que pueden impedir la detección de malware en el sistema. Además, no todas las soluciones antivirus podrán analizar todos los componentes de un gotero de Troya. Si encuentra un troyano tales, asegúrese de que ha instalado más malware.

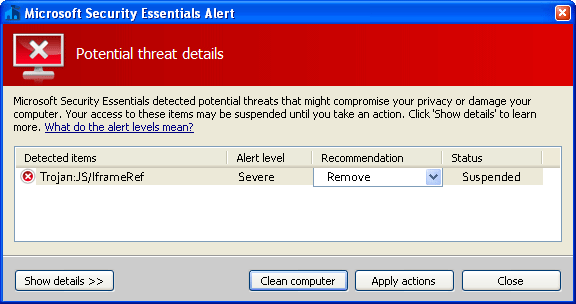

Troyanos FakeAV

Trojan-FakeAV puede ser detectado por su programa de AV. Diferentes soluciones antivirus tienen nombres diferentes de detección de este tipo de troyanos. FakeAV troyanos simulará la actividad de un programa anti-malware y se extorsionar dinero de usted. Suena familiar? Software de seguridad falso ha sido de alrededor durante bastante tiempo. Se generará alertas del sistema falsas sobre virus, pero no es de fiar. Si detecta tales presencia en su sistema, asegúrese de eliminarlo a través de software AV profesional.

IM troyanos

Estos programas maliciosos apuntarán a sus credenciales de inicio de sesión y contraseñas para los programas de mensajería instantánea como Skype, AOL IM, ICQ, y MSN. Una vez obtenida, los cibercriminales pueden iniciar intrusas campañas de enlaces spam y tratar de colocar malware en sus contactos.

GameThief troyanos

Este troyano en particular los objetivos de detección de jugadores activos y los intentos de obtener las credenciales de usuario. Trojan-GameThief puede no ser una amenaza común, pero una pesadilla para los jugadores.

Sms troyanos (amenaza móvil)

Un Trojan-SMS le costará a la víctima un montón de dinero - que está diseñado para enviar mensajes de tecnología desde el dispositivo móvil en peligro a los números de teléfono de tarificación adicional. Sólo otra manera maliciosa para robar dinero en el siglo 21, ¿no es?

Spy troyanos

Una detección de Trojan-Spy debe servir para informarle que usted está siendo espiado actualmente. El malware de espionaje a menudo emplea técnicas keylogging para capturar contraseñas de la víctima y los golpes de teclado. También puede tomar capturas de pantalla y controlar aplicaciones actualmente en ejecución de la PC.

Mailfinding troyanos

Detección AV ATrojan-MailFinder significa que un troyano está recogiendo activamente direcciones de correo electrónico desde el PC. Una vez que se obtienen las direcciones de correo electrónico, que puedan ser utilizados en campañas de correo electrónico de spam.

Algunos de los Caballos de Troya que hemos enumerado se pueden combinar en un solo ataque. Por ejemplo, un gotero de Troya puede descender varios troyanos diferentes en el sistema, dependiendo de la información ciberdelincuentes están después. Cuando hablamos de ataques de hackers sofisticados en corporaciones, como las que se presentan en el señor. La primera temporada de Robot, las cosas se ponen un poco más complicado ...

Top ataques de Troya de los últimos años

Los delincuentes cibernéticos a menudo emplean troyanos para robar dinero de los usuarios comunes y dueños de negocios. Por lo tanto, RAT, o ataques de troyanos de acceso remoto, son algunas de las mayoría de los ataques vuelvan a presentar en 2015. De acuerdo con la investigación sobre seguridad, Al menos 21.5 millones de estadounidenses tenían sus números de seguro social y otros datos confidenciales robados en una segunda violación a fondo la base de datos de verificación de la OPM. El ataque es de tal magnitud que el director de la OPM ha dado en su carta de renuncia. Lo que parece estar detrás del ataque malicioso es la Sakula RAT.

Sakula Malware Familia y RAT

Sakula, también conocido como Sakurel y VIPER, es una familia de malware conocido. A pesar de que la pieza de malware ha sido escrito en noviembre 2012, recientemente se ha reavivado y participó en ataques de hackers en 2015.

Sakula está diseñado para permitir a un adversario para ejecutar comandos y descargar y ejecutar componentes adicionales. Utiliza HTTP GET y POST comunicación para el mando y control. Comunicación de red está desconcertado con una específica, codificación XOR de un solo byte.

Los investigadores de la CTU han observado una copia de Sakula mientras se entregaba en un ataque web estratégico (SWC) que explota una sola vulnerabilidad – CVE-2014-0322. Esta última era una vulnerabilidad de día cero en Internet Explorer. Durante este ataque específico, un subconjunto de variantes Sakula fueron firmados digitalmente y, como tal,, podría pasar por alto los controles de seguridad.

Agent.BTZ / Comrat a.k.a. Uroburos - rey de las ratas

Agent.BTZ se cree que es uno de los más viciosos RAT con capacidades gusano del mundo en línea ha visto. Según muchos investigadores de seguridad independientes, el RAT es desarrollado por el gobierno ruso para atacar las redes europeas de ICS. Agent.BTZ está siendo difundido a través de phishing. Se conoce el uso de mecanismo de cifrado avanzado para protegerse a sí mismo de ser analizado. Una vez que se deja caer sobre el sistema de, que dará a los derechos administrativos y enviará los datos sensibles extraídos de nuevo al Comando & Servidor de Control. En breve, el RAT utiliza anti-análisis sofisticado y métodos forenses.

Agent.btz se introdujo por primera vez en 2007. Debido a que se utilizó para infectar las redes militares de EE.UU., que fue ampliamente cubierto por los medios de comunicación de todo el mundo. La protección contra Uroburos se denominó Operación Buckshot Yankee, y que llevó a la creación del Comando Cibernético de EE.UU..

Todo comenzó cuando una unidad flash USB infectada fue dejado en el estacionamiento del Departamento de Defensa de las instalaciones en una base de Oriente Medio. El USB contenía código malicioso. Fue puesto en el puerto USB de un ordenador portátil conectado a la Comando Central de EE.UU..

Según los datos recopilados por SecureList, Agent.btz se detectó 13.832 veces en 107 países de todo el mundo ... Sólo en 2013.

Es lógico preguntarse a sí mismo ...

¿Cómo puedo estar protegido contra ataques de Troya? Consejos de seguridad

Aquí están algunas puntas de alfiler de seguridad contra caballos de Troya:

- Utilice un programa anti-malware confiable.

- Use un proveedor de Internet segura (Proveedor de servicios de Internet).

- Activar las actualizaciones automáticas de Windows.

- Sea inteligente con adjuntos de correo electrónico.

- Esté alerta con el intercambio de archivos p2p.

- Actualizar su navegador más frecuentes para evitar exploits de día cero.

- Evite la navegación insegura.

- Copia de seguridad de sus archivos con regularidad.

- Habilitar el Firewall de Windows.

Ahora, para asegurarse de que su sistema está funcionando impecable, puede analizar a través del software antivirus de confianza. Y recuerde - cibercriminales a menudo se dirigen a las personas. Incluso los ataques de hackers más sofisticados comienzan con una simple estafa de phishing.