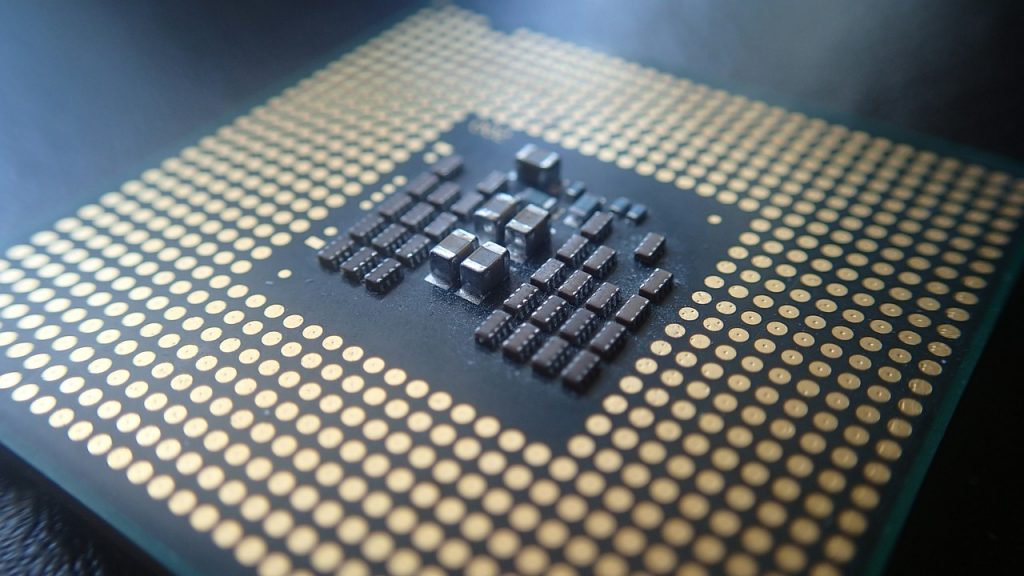

Un autre problème grave a été trouvé ciblant les processeurs modernes - la vulnérabilité Portsmash canal latéral qui est similaire aux cas précédents comme Meltdown. En exploitant ces pirates de bogues peuvent pirater des informations à partir de processus en cours d'exécution dans le même noyau.

CVE-2018-5407: Portsmash-canal latéral vulnérabilité est le dernier exemple d'un Bug CPU

Une équipe d'experts en sécurité a découvert et a présenté un nouveau bug qui cible spécifiquement les processeurs hyper-threading modernes. Ceci est le dernier exemple d'une vulnérabilité à canal latéral - un bug critique dans la façon dont les informations sont traitées par le processeur. Ces types d'attaques affichent essentiellement un défaut fondamental dans la façon dont les systèmes sont conçus, un exemple récent est le [wplinkpreview url =”https://sensorstechforum.com/tlbleed-vulnerability-affects-intel-processors/”]TLBleed exploiter. En conséquence d'exploiter les opérateurs malveillants peuvent voler des informations des processus en cours d'exécution dans le même noyau.

la preuve la preuve de concept de code montre comment il est possible de voler la clé privée lors d'une session OpenSSL. La question est également suivi dans le CVE-2018-5407 consultatif qui donne des détails supplémentaires sur le problème. Les tests mettent en valeur que les modèles vérifiés sont Intel Skylake et kaby lac Cependant, chaque mise en œuvre du modèle en utilisant cette approche d'exécution est affectée.

Une circonstance très dangereux est le fait que ces vulnérabilités canal latéral peuvent facilement être exploitées via code malveillant. La seule condition pour accéder à l'information est d'avoir un processus en cours d'exécution sur le même noyau. Cela est extrêmement simple à faire comme la plupart des langues modernes permettent aux applications de fonctionner sur tous les cœurs pour des raisons de performance. Cela signifie par conséquent que si non corrigé ce bug peut être utilisé pour pirater les données, y compris les clés de chiffrement ci-dessus.

Les analystes de sécurité notent également que ce problème est lié à une autre vulnérabilité dans le suivi CVE-2005-0109 qui lit ce qui suit:

Technologie Hyper-Threading, tel qu'il est utilisé dans FreeBSD et d'autres systèmes d'exploitation qui sont exécutés sur Intel Pentium et d'autres processeurs, permet aux utilisateurs locaux d'utiliser un fil malveillant pour créer des canaux cachés, surveiller l'exécution des autres threads, et obtenir des informations sensibles, telles que des clés cryptographiques, via une attaque de synchronisation sur défauts de cache de mémoire.

Le calendrier de divulgation des événements relatifs à la vulnérabilité Portsmash canal latéral est le suivant:

- 01 Octobre 2018: Intel Sécurité Notifié

- 26 Octobre 2018: Notifié OpenSSL-sécurité

- 26 Octobre 2018: Notifié CERT-FI

- 26 Octobre 2018: Notifié oss-sécurité Liste des distros

- 01 Novembre 2018: embargo a expiré

Un patch n'a toujours pas été libéré par les vendeurs. Nous nous attendons à les voir communiqués aux fournisseurs de cartes mères où les utilisateurs recevront les notifications nécessaires. Pour plus d'informations, consultez la annonce de sécurité.