Un bug très sérieux a été découvert en Bash, beaucoup interpréteur de commandes populaire, posé un sérieux risque de sécurité pour les systèmes Linux et Unix. Selon les experts de la sécurité, ce problème ne devrait pas être considérée comme un problème de serveur et rejeté, Mac OS X utilise Bash. Les professionnels affirment que le bogue dans Bash pourrait être encore pire que Heartbleed. Il semble qu'il est présent dans la plupart des versions de Bash à partir de 1.13 et à 4.3. C'est ce qu'a déclaré par le réseau Akamai Unix et Linux et administrateur de télécommunications Stéphane Chazelas, comme elle a été le premier à repérer le bug. Le Department of Homeland Security et le Computer Emergency Response Team ont émettre un avertissement que si exploités, le bug pouvait permettre à un pirate distant pour obtenir un code malveillant sur le système concerné. En fait, la base de données de vulnérabilité de NIST a évalué le bug 10 de 10 en termes de sévérité.

Un bug très sérieux a été découvert en Bash, beaucoup interpréteur de commandes populaire, posé un sérieux risque de sécurité pour les systèmes Linux et Unix. Selon les experts de la sécurité, ce problème ne devrait pas être considérée comme un problème de serveur et rejeté, Mac OS X utilise Bash. Les professionnels affirment que le bogue dans Bash pourrait être encore pire que Heartbleed. Il semble qu'il est présent dans la plupart des versions de Bash à partir de 1.13 et à 4.3. C'est ce qu'a déclaré par le réseau Akamai Unix et Linux et administrateur de télécommunications Stéphane Chazelas, comme elle a été le premier à repérer le bug. Le Department of Homeland Security et le Computer Emergency Response Team ont émettre un avertissement que si exploités, le bug pouvait permettre à un pirate distant pour obtenir un code malveillant sur le système concerné. En fait, la base de données de vulnérabilité de NIST a évalué le bug 10 de 10 en termes de sévérité.

Comment ne Bash affectent le système?

La vulnérabilité est associée à la manière dont le programme de Bash gère les variables d'environnement. Quand une variable est affectée une fonction, la définition reçoit un code supplémentaire trop. L'attaquant a la tâche simple pour ajouter plusieurs commandes - c'est ce qu'on appelle classique attaque code injection. En faisant cela, l'attaquant sera en mesure de détourner à distance la machine affectée.

Tous les chercheurs qui se sont penchés sur le flux confirmé que le bug de Bash peut être facilement exploitée que si le code est injecté dans les variables d'environnement. Il peut s'agir de différents scripts qui définissent l'environnement pour les clients DHCP ou fonction ForceCommand dans OpenSSH sshd, les mod_cgid et mod_cgi modules Apache HTTP Server.

Comme le chef de la Cloud Security Alliance, Jim Reavis, a déclaré dans son blog, il ya beaucoup de programmes sur les systèmes UNIX et Linux qui utilisent Bash pour définir les variables d'environnement et alors ces variables sont utilisées lors de l'exécution d'autres programmes.

Bash - Comparaison Heartbleed

Les serveurs UNIX et Linux sont utilisés dans les centres de données partout dans le monde et sont intégrés dans de nombreux appareils. Cette vulnérabilité est connue depuis une longue période de temps. Depuis Bash est très répandue, de nombreux chercheurs en sécurité font une comparaison avec Hertbleed. Il s'agit d'une vulnérabilité OpenSSH qui a été découvert en Avril. Certains experts se demandent si Bash est la deuxième édition de Hearbleed. Cependant, il est très difficile pour que cela soit dit. Bash est un problème grave, car il offre les attachés un accès au shell de commande, qui permet aux cybercriminels de faire ce qu'ils veulent sur la machine.

Si l'on compare la taille, les serveurs Web Apache donner le pouvoir à la plupart des sites web à l'échelle mondiale. Les professionnels savent qu'il ya beaucoup de machines qui ne sont pas basées sur UNIX et Linux, qui utiliser Telnet et OpenSSH. Dans le même temps DHCP permet aux utilisateurs de monter et descendre les réseaux disponibles. Avec tout cela étant dit, nous devons être conscients que, outre les serveurs et les ordinateurs, il existe d'autres systèmes embarqués, y compris les routeurs, qui sont vulnérables aux détournements.

L'une des analyses les plus détaillées du bug de Bash, Graham de Errata Security, effectué diverses analyses et a trouvé plusieurs milliers de serveurs vulnérables. Toutefois, il est encore très difficile pour les experts de la sécurité pour estimer la gravité du problème. Les experts disent que Heartbleed bug était présent uniquement quand une version vulnérable OpenSSL a été installé. Ce, cependant, n'est pas le cas avec le virus Points. Avec le bug de Bash, la machine est vulnérable si elle a une application qui prend en entrée de l'utilisateur et de mise en dans une variable d'environnement. Les renommées Web ne sont généralement pas touchés. Les utilisateurs doivent savoir que tous les routeurs et les systèmes embarqués utilisent Bash. En fait, les systèmes dérivées de Debian peuvent utiliser d'autres interprète appelé Dash. Les dispositifs qui sont intégrés utilisent généralement BusyBox qui n'est pas vulnérable.

Bash - vulnérable ou pas?

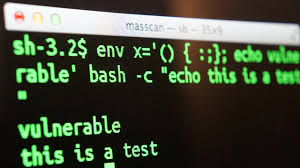

→Les utilisateurs peuvent vérifier si elles sont vulnérables au bogue de Bash en suivant plusieurs commandes, qui sont fournis par la CSA. Ils doivent ouvrir une fenêtre de terminal et entrez la commande suivante à l' $ invite:x = env '() { :;}; écho vulnérables’ bash-c “écho ceci est un test“.

Dans le cas où la machine est vulnérable, il y aura un texte:

vulnérable

Ceci est un test

Dans le cas où l'utilisateur a mis à jour Bash il ne verra:

Ceci est un test

L'expert Red Hat fait remarquer que, si l'utilisateur dispose de plusieurs machines, il pourrait être intéressant d'aller de l'avant et appliquer les correctifs disponibles. Cependant, si l'utilisateur a des milliers de machines à patcher, alors c'est peut-être la peine d'attendre pendant plusieurs heures. En fait, les principales distributions Linux tentent maintenant de travailler sur un correctif. Les consultants en sécurité mettent en garde les utilisateurs que même s'ils n'ont pas entendu parler de Bash et ne l'ont pas fait, toujours à l'utilisateur pourrait avoir un logiciel installé sur l'ordinateur qui a les processus de Bash.