Que pouvez-Hackers faire si vous avez une connexion non sécurisée?

La crainte des pirates existe parce que c'est une menace légitime. Il existe différents pirates là-bas, mais votre principale préoccupation devrait être pirates chapeau noir. chapeaux noirs se brisent dans les réseaux avec une intention malveillante, et plus précisément, détruire, modifier, ou voler des données, ou de rendre les réseaux inutilisables. Ainsi, vous ne voudriez pas envoyer tout type d'information ou des informations d'identification sur un réseau non sécurisé.

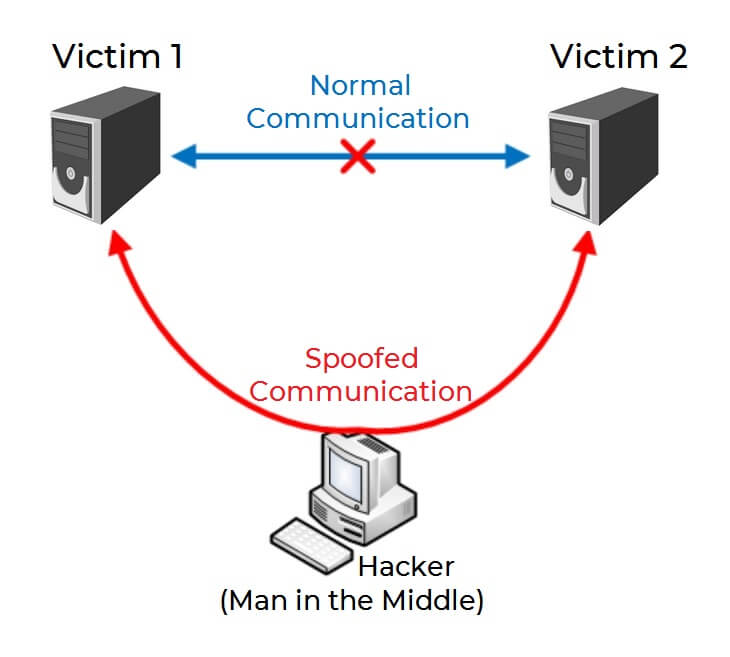

Le terme “chapeau noir” peuvent également être appliquées de façon lâche à une personne falsification des communications entre les personnes pour des raisons malveillantes. Exécution d'une telle attaque est connu en tant que man-in-the-middle (MITM), qui est parfois référencé comme l'attaque des pompiers, attaque d'écoute clandestine, ou une attaque de détournement de connexion. Il existe des outils qui peuvent renifler des données sur un réseau si elles sont préalablement mis en place pour cette cause. Le résultat est que la communication entre deux ou plusieurs utilisateurs d'Internet devient usurpée.

Techniquement parlant, en exploitant les vulnérabilités inhérentes à la protocole TCP / IP à différentes couches peuvent faire attaque MITM possible. Un plus professionnel -middle man-in-la attaque impliquerait l'interception du trafic, rupture de la chaîne d'authentification, et se faisant passer pour les points d'extrémité piraté de façon transparente. L'objectif principal est de voler la session, et donc l'information transmise sur le fil.

La protocole TCP / IP travaille sur une poignée de main à trois voies (SYN, SYN-ACK, ACK). La poignée de main établit une connexion entre les deux cartes d'interface réseau différents, qui utilisent une séquence de paquets de données et la reconnaissance à la fois recevoir et envoyer des données. Le flux d'information de la couche physique à la couche d'application (la couche d'application étant principalement le navigateur Web). A couche 2 et une couche 3 du modèle OSI, un réseau Ethernet et IP datagrammes de paquets sont formés, tandis qu'à la couche de présentation, la session SSL cryptographique est établie en supposant. peuvent potentiellement être impliqués l'une de ces couches dans un attaque MITM.

Pour mettre simplement, le concept d'un -middle man-in-la attaque est quand une communication entre deux systèmes informatiques est intercepté par une entité tierce partie. Ce tiers, ou la l'homme au milieu, reçoit le message destiné à la deuxième personne dans la conversation alors que le pirate manipule, si un message modifié est reçu à la place. Il est fait de telle sorte que les deux parties dans la conversation ne connaissent pas la communication usurpée et ils finissent par partager des informations précieuses sur le chemin. Vous pouvez voir un exemple visuel sur le croquis ci-dessus présenté.

Pour effectuer une -middle man-in-la (MITM) attaque, un pirate informatique n'a pas besoin de faire beaucoup. Plusieurs outils de piratage sont disponibles en ligne pour un prix pas cher. Il existe plusieurs types de -middle man-in-la attaques comme indiqué ci-dessous:

- usurpation d'adresse IP

- usurpation d'identité DNS

- HTTPS usurpation d'identité

- SSL détournement d'avion

- détournement d'avion Email

- Wi-Fi écoute clandestine

- Stealing les cookies du navigateur

La méthodologie de spoofing une communication ne diffère pas beaucoup, mais le point d'entrée est ce qui distingue ces sous-types de MITM attaques. Plus tard dans l'article, nous vous fournirons quelques étapes simples à suivre afin d'éviter la plupart de ces attaques.

Comment prévenir les attaques de pirates avec un VPN?

Réseaux privés virtuels (réseaux privés virtuels) sont une mesure efficace pour prévenir la plupart des attaques de pirates, en particulier tous les types de -middle man-in-la attaques. réseaux privés virtuels sont également utilisés pour prévenir l'espionnage industriel, ainsi que la réalisation de la communication entre les employés sans crainte des pirates. Soit conscient que VPN gratuit services manquent de caractéristiques et ont des fuites qui pourraient conduire à toutes sortes d'attaques de pirates informatiques. Toujours choisir un PAYÉ VPN qui garantit d'avoir une protection contre les fuites DNS, ainsi que la défense des fuites de protocole IP. Notez également que, certains réseaux privés virtuels gratuits même vendre les données des utilisateurs à des tiers, tout en garantissant autrement.

La prévention intermédiaire l'accès et l'envoi de données via un tunnel sécurisé sont tout à fait possible, mais quelques exigences sont nécessaires pour y parvenir. Ces exigences comprennent un Protection contre les fuites DNS (plus de IPv4, IPv6 et WebRTC), HTTPS être appliquée, le cryptage sur le trafic qui va dans et hors du tunnel, et aucun enregistrement. Les grandes entreprises prennent un peu plus loin et mettre en œuvre même des politiques empêchant les employés d'avoir accès aux clés de maître utilisées pour le processus de déchiffrement des données transitant en temps réel. Il existe des outils gratuits en ligne qui peuvent vérifier votre service VPN de choix les fuites éventuelles de la DNS, IPv4 protocole, IPv6 protocole et WebRTC.

À naviguer sans crainte des pirates vous devez utiliser non seulement PAYÉ VPN avec toutes les fonctionnalités et fonctions disponibles, mais tout mettre en place dans le bon sens et de l'ordre. Vous devez d'abord effacer tous les cookies, puis installez le VPN et mettre en place de sorte que chaque protection est activée, puis tester les fuites avant de transférer des données ou avoir une conversation avec quelqu'un. Pour plus de détails sur la façon de mettre en place un service VPN et quelles autres mesures pour faire de lever vraiment votre peur des pirates, continuer à lire ci-dessous.

Comment faire pour configurer un VPN correctement?

Dans cette section de l'article, nous avons préparé quelques étapes simples, via lequel vous pouvez configurer correctement un service VPN que vous voulez, afin de naviguer sans crainte des pirates:

Étape 1: Inscrivez-vous pour un service VPN de votre choix, qui convient à vos besoins personnels ou professionnels. Un service payant VPN est le meilleur, comme réseaux privés virtuels gratuits peuvent fuir vos informations aux pirates comme mentionné précédemment.

Étape 2: Effacer tous les cookies dans votre navigateur Web et les lecteurs de disque. Supprimez toutes les extensions de navigateur que vous considérez comme suspect. Pour une efficacité maximale, nous vous recommandons simplement Effacer toutes les données du navigateur tels que l'histoire, cookies, les mots de passe, formes de remplissage automatique, cache et tout ce qui l'accompagne, dans le menu des paramètres.

Étape 3: Vérifiez les paramètres du VPN comme Protection contre les fuites DNS et IPv6 Protection contre les fuites sont activés. Aussi, vérifier la méthode de cryptage que vous souhaitez utiliser et quel protocole de sécurité.

Étape 4: Lancez le serveur VPN et connectez à un emplacement de votre choix qui est en dehors de votre pays de résidence actuellement. Ensuite, il suffit d'attendre le serveur pour se connecter. Vous serez informé lorsque le service a affecté votre nouvel emplacement et l'adresse IP, après avoir connecté.

Que faire d'autre pour la navigation sans crainte de pirates informatiques?

services VPN ne sont pas la seule couche de protection que vous avez besoin pour rendre votre navigation en toute sécurité contre les pirates, mais il est le plus important. Ci-dessous, nous avons posé quelques conseils et nous vous suggérons de combiner tous pour maximiser votre sécurité en ligne.

Pointe 1: Assurez-vous de toujours utiliser un anti-virus ou un outil anti-malware qui est mis à jour sur une base régulière. Si les bases de données de votre logiciel de sécurité préféré est mis à jour quotidiennement et dispose d'une protection active, alors c'est le meilleur que vous pouvez avoir en termes d'un tel programme informatique.

Pointe 2: Soyez conscient de ce type de sites Web que vous visitez tout en naviguant en ligne. Si le site ne dispose que HTTP et HTTPS non activée, alors vous devriez savoir que le site est pas crypté. De cette façon, les pirates peuvent accéder aux informations que vous entrez sur le site Web et suivre vos mouvements, si elles ont exploité les vulnérabilités du protocole HTTP.

Pointe 3: Ne pas saisir des renseignements personnels sur les sites Web que vous visitez et ne sont pas pleinement confiance. Vérifiez toujours l'URL d'un site Web pour vous assurer que l'authentique est une et non une copie falsifiée. Il y a beaucoup de pages de phishing sur Internet qui tentent de voler des informations d'identification et d'autres données. Certains d'entre eux ciblent les victimes potentielles en envoyant des e-mails faux ou des messages sur les médias sociaux.

Pointe 4: Toujours relier votre téléphone portable à vos comptes sensibles afin de permettre une autre couche de protection. Vous devez toujours activer l'authentification à deux facteurs chaque fois qu'il est mis à votre disposition, comme cela renforcera encore le niveau de sécurité de vos comptes. Même si votre téléphone portable est hors de l'équation, il existe d'autres méthodes pour mettre en place l'authentification à deux facteurs - email est l'un d'entre eux.

Pointe 5: Activer les alertes par téléphone ou par e-mail. La réception des notifications chaque fois que votre compte est accessible par un périphérique inconnu ou lorsque quelqu'un d'autre vous connecter à vos comptes. Cela vous permettra de réagir immédiatement, surtout si les notifications sont envoyées à votre téléphone mobile via la messagerie SMS. Prendre note, que lorsque vous utilisez un VPN, vous pouvez recevoir ces messages en permanence, parce que vous changez votre adresse IP de cette façon. Dans ce cas, vous pouvez activer uniquement les notifications par courrier électronique pour certains sites et services.

Désistement! Gardez à l'esprit, qu'aucun service VPN fournit une sécurité complète et la vie privée, mais ajoute une seule couche de protection dans cette direction. En outre, un réseau privé virtuel est détenu par une société. La société peut changer ses politiques ou fournir des données aux gouvernements si la sécurité nationale pourrait être en jeu. L'utilisation d'un VPN ne vous considère pas sans règles et règlements - vous devez respecter les lois du pays de résidence, le pays qui héberge le service VPN et probablement d'autres. Vous ne pouvez pas être complètement anonyme en mettant simplement et en utilisant un VPN.