O que pode Hackers fazer se você tem uma conexão insegura?

O medo de hackers existe porque isso é uma ameaça legítima. Existem diferentes hackers lá fora, mas sua maior preocupação deve ser hackers black-hat. Chapéus pretos quebrar em redes com uma intenção maliciosa, e mais especificamente, destruir, modificar, ou roubar dados, ou para fazer as redes inutilizável. portanto, você não gostaria de enviar qualquer tipo de informação ou credenciais através de uma rede não segura.

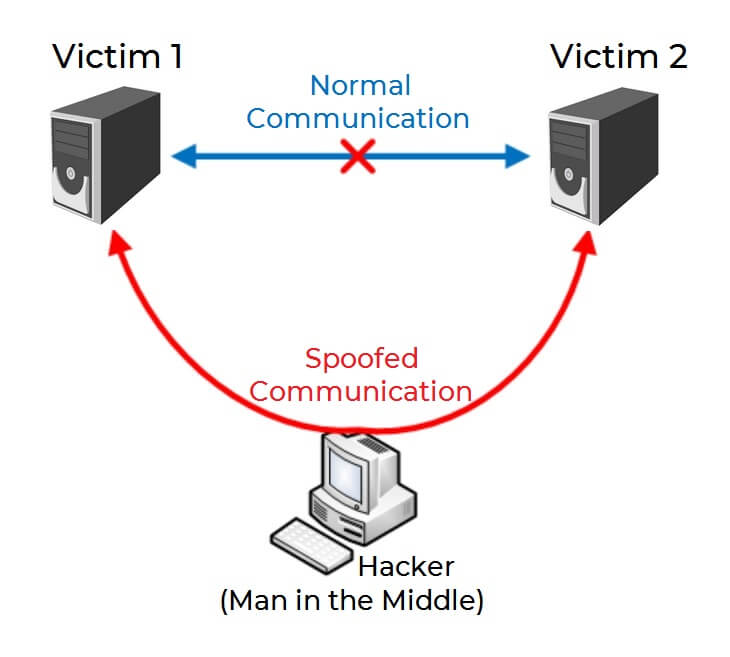

O termo “chapéu preto” Também pode ser aplicado livremente para uma pessoa adulteração de comunicação entre as pessoas por motivos maliciosos. Realizando um tal ataque é conhecido como um man-in-the-middle (MITM), que às vezes é referenciado como ataque bombeiros, ataque espionagem, ou ataque ligação sequestro. Existem ferramentas que os dados podem farejar através de uma rede se forem previamente criados para essa causa. O resultado é que a comunicação entre dois ou mais usuários de Internet se torna falsificado.

Tecnicamente falando, explorando vulnerabilidades inerentes ao protocolo TCP / IP em camadas diferentes pode fazer uma ataque MITM possível. Um profissional homem no meio ataque envolveria a interceptação de tráfego, quebrando a cadeia de autenticação, e personificando os pontos de extremidade invadidos sem problemas. O objetivo principal é roubar a sessão, e, portanto, as informações transmitidas pelo fio.

o protocolo TCP / IP funciona em um aperto de mão de três vias (SYN, SYN-ACK, ACK). O handshake estabelece uma conexão entre duas placas de interface de rede diferentes, que usam uma sequência de pacotes e reconhecimento de dados para receber e enviar dados. As informações fluem da camada física para a camada de aplicativo (a camada de aplicação sendo principalmente o navegador da web). Na camada 2 e camada 3 do Modelo OSI, um datagrama de pacotes Ethernet e IP são formados, enquanto que na camada de apresentação, a sessão SSL criptográfica é estabelecida assumindo. Qualquer uma dessas camadas pode estar potencialmente envolvida em um ataque MITM.

Para ser simples, todo o conceito de homem no meio ataque é quando uma comunicação entre dois sistemas de computador é interceptada por uma entidade terceirizada. Aquele terceiro, ou o homem no meio, recebe a mensagem destinada à segunda pessoa na conversa e o hacker a manipula, então uma mensagem modificada é recebida. Isso é feito de tal maneira que as duas partes na conversa não sabem sobre a comunicação falsificada e acabam compartilhando informações valiosas ao longo do caminho. Você pode ver um exemplo visual no esboço mostrado acima.

Para executar uma homem no meio (MITM) ataque, um hacker não precisa fazer muito. Várias ferramentas de hacking estão disponíveis on-line por um preço barato. Existem vários tipos de homem no meio ataques listados abaixo:

- Falsificação de IP

- Falsificação de DNS

- Falsificação HTTPS

- Seqüestro de SSL

- Seqüestro de e-mail

- Escutas Wi-Fi

- Roubando cookies do navegador

A metodologia de falsificação de uma comunicação não difere muito, mas o ponto de entrada é o que distingue esses subtipos de MITM ataques. Mais adiante no artigo, forneceremos algumas etapas simples a serem seguidas para evitar a maioria desses ataques.

Como você pode impedir ataques de hackers com uma VPN?

Redes Privadas Virtuais (VPNs) são uma medida eficaz para evitar a maioria dos ataques de hackers, especialmente todos os tipos de homem no meio ataques. VPNs também são usados para evitar espionagem corporativa, bem como alcançar a comunicação entre funcionários sem medo de hackers. Esteja ciente que VPN grátis os serviços não possuem recursos e apresentam vazamentos que podem levar a todos os tipos de ataques de hackers. Sempre escolha um VPN paga que garante ter uma proteção contra vazamento de DNS, juntamente com a defesa contra vazamentos do protocolo IP. Observe também que, alguns VPNs grátis até vender os dados dos usuários a terceiros, enquanto garante o contrário.

Prevenção intermediário acesso e envio de dados através de um túnel seguro são totalmente possíveis, mas são necessários alguns requisitos para conseguir isso. Esses requisitos incluem uma Proteção Leak DNS (sobre IPv4, IPv6 e WebRTC), HTTPS sendo imposta, criptografia no tráfego que entra e sai do túnel, e sem registro. As grandes empresas dão um passo adiante e até implementam políticas que impedem que os funcionários tenham acesso às chaves mestras usadas para o processo de descriptografia dos dados canalizados em tempo real. Existem ferramentas online gratuitas que podem verificar seu serviço VPN de escolha por qualquer vazamento do DNS, IPv4 protocolo, IPv6 protocolo e WebRTC.

Para navegue sem medo de hackers você precisa não apenas usar um VPN paga com todos esses recursos e funções disponíveis, mas configure tudo da maneira e ordem corretas. Você deve primeiro limpar todos os cookies, instale o VPN e configure-o para que todas as proteções sejam ativadas, e depois verifique se há vazamentos antes de transferir dados ou conversar com alguém. Para mais detalhes sobre como configurar um serviço VPN e quais outras etapas a serem tomadas para realmente aumentar seu medo de hackers, continuar a ler abaixo.

Como configurar uma VPN corretamente?

Nesta seção do artigo, nós preparamos alguns passos simples, através do qual você pode configurar adequadamente qualquer serviço VPN que desejar, para navegar sem medo de hackers:

Degrau 1: Registre-se para um serviço VPN da sua escolha, que atenda às suas necessidades pessoais ou comerciais. Um serviço VPN pago é o melhor, como VPNs gratuitas podem vazar suas informações para hackers, como mencionado anteriormente.

Degrau 2: Limpar todos os cookies em seus navegadores da web e unidades de disco. Exclua todas as extensões do navegador que considerar suspeitas. Para uma eficácia máxima, recomendamos que você simplesmente Apagar todos os dados de navegação como história, biscoitos, senhas, formulários de preenchimento automático, cache e tudo mais que o acompanha, no menu de configurações.

Degrau 3: Verifique as configurações da VPN tal como Proteção Leak DNS e IPv6 Proteção Leak estão habilitados. Além disso, verifique qual método de criptografia você deseja usar e qual protocolo de segurança.

Degrau 4: Inicie o servidor VPN e conecte para um local de sua escolha que esteja fora do seu país em que você reside atualmente. Depois, aguarde o servidor se conectar. Você será notificado quando o serviço atribuir seu novo local e endereço IP, depois de conectar.

O que fazer para navegar sem medo de hackers?

Serviços VPN não são a única camada de proteção necessária para tornar sua navegação segura contra hackers, mas é o mais crucial. Abaixo, apresentamos várias dicas e sugerimos que você combine todas elas para maximizar sua segurança online.

Gorjeta 1: Certifique-se de sempre usar sempre uma ferramenta antivírus ou anti-malware atualizada regularmente. Se os bancos de dados do seu software de segurança preferido forem atualizados diariamente e tiverem uma proteção ativa, então é o melhor que você pode ter em termos de um programa de computador.

Gorjeta 2: Esteja ciente de que tipo de sites você visita enquanto navega online. Se o site tiver apenas HTTP e não HTTPS ativado, você deve saber que o site não está criptografado. Dessa maneira, hackers poderiam acessar as informações que você inseriu através do site e acompanhar seus movimentos, se eles exploraram as vulnerabilidades do protocolo HTTP.

Gorjeta 3: Não digite nenhuma informação pessoal nos sites visitados e não confie totalmente. Sempre verifique o URL de um site para ter certeza de que é o autêntico e não uma cópia falsificada. Existem muitas páginas de phishing na Internet que tentam roubar credenciais e outros dados. Alguns deles visam vítimas em potencial enviando e-mails ou mensagens falsas pelas mídias sociais.

Gorjeta 4: Sempre vincule seu telefone celular a suas contas confidenciais para ativar outra camada de proteção. Você sempre deve ativar a autenticação de dois fatores sempre que disponibilizada para você, pois isso aumentará ainda mais o nível de segurança de suas contas. Mesmo que seu celular esteja fora da equação, existem outros métodos para configurar a autenticação de dois fatores - o email é um deles.

Gorjeta 5: Ativar alertas por telefone ou email. Receber notificações sempre que sua conta for acessada por um dispositivo desconhecido ou quando alguém estiver fazendo login em suas contas. Isso permitirá que você reaja imediatamente, especialmente se as notificações forem enviadas para o seu celular via mensagem SMS. Tome nota, quando você estiver usando uma VPN, você pode receber essas mensagens constantemente, porque você está mudando seu endereço IP dessa maneira. Nesse caso, você pode ativar apenas as notificações por email para determinados sites e serviços.

aviso Legal! Tenha em mente, que nenhum serviço VPN fornece segurança e privacidade completas, mas apenas acrescenta uma camada de proteção nessa direção. além do que, além do mais, uma VPN é mantida por uma empresa. A empresa pode alterar suas políticas ou fornecer dados aos governos se a Segurança Nacional estiver em jogo. O uso de uma VPN não o isenta de regras e regulamentos - você deve cumprir as leis do país em que reside, o país que hospeda o serviço VPN e provavelmente alguns outros. Você pode não ser completamente anônimo simplesmente configurando e usando uma VPN.