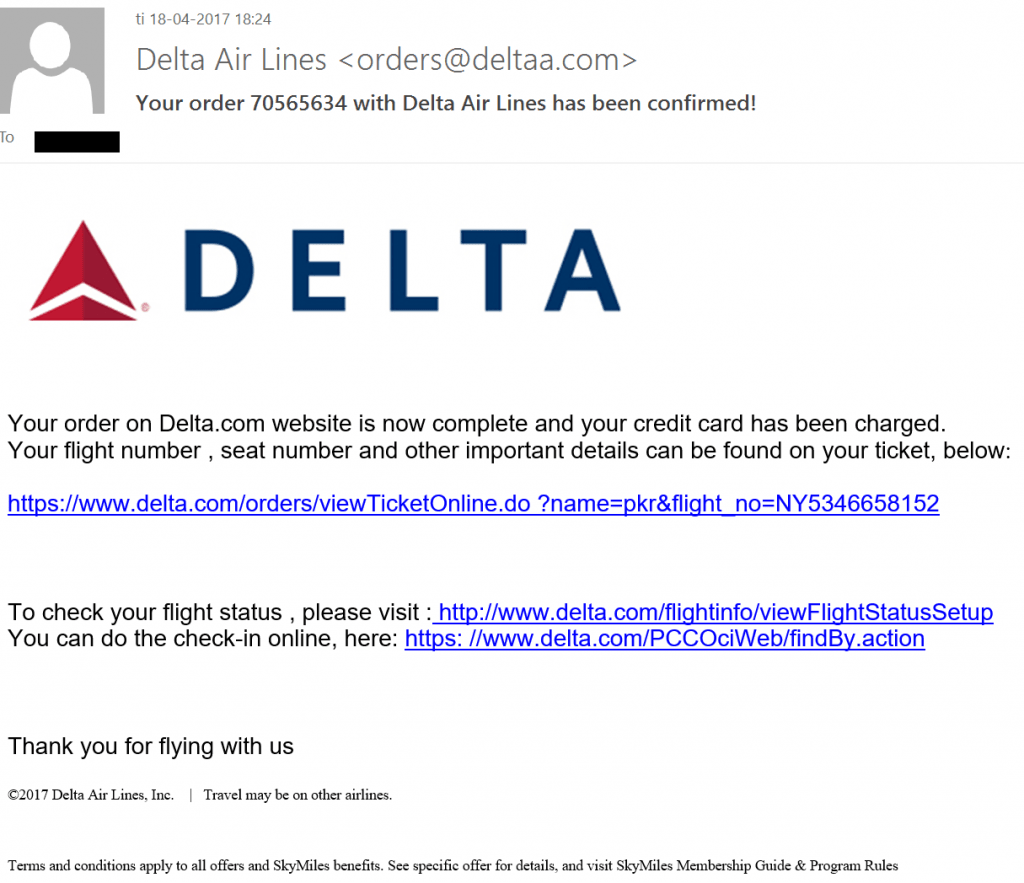

Une autre campagne de phishing a été découvert par des chercheurs Heimdal, en profitant de Delta Air et le téléchargement de logiciels malveillants Hancitor. La victime potentielle reçoit un courrier électronique déguisé en e-mail de confirmation de paiement de la société.

Votre commande avec Delta Air Lines a été confirmée Scam phishing

Comme expliqué par les chercheurs, en utilisant une compagnie aérienne pour masquer des intentions malveillantes ne sont pas au hasard, car de nombreuses compagnies aériennes proposent des tarifs réduits pour les vols d'été à cette époque de l'année. Si vous avez reçu un e-mail avec une ligne sujet « Votre commande [Nombres] avec Delta Air Lines a été confirmée!» Sans avoir fait une réservation, procéder avec prudence!

Voici ce que le logiciel malveillant contenant spam ressemble:

Comme pour chaque e-mail de phishing, un œil attentif serait immédiatement repérer plusieurs inexactitudes pointant vers l'origine inauthentique du message:

- Tout d'abord, l'adresse e-mail n'est pas légitime et ne fait pas partie de ladite société. Si ce fut le courriel de l'entreprise, il aurait dû se terminer par « @ delta.com » non « @deltaa ».

- Aucune information précise sur le vol est donné. Si cela était vraiment un e-mail de confirmation, il aurait dû contenir des détails sur le vol réservé, et utilise le manque d'information pour attirer l'utilisateur en cliquant sur le lien fourni.

- Le format visuel de l'e-mail ne correspond pas aux e-mails habituels de Delta. Si vous êtes un client de la société, vous devriez certainement trouver cette inexactitude suspecte.

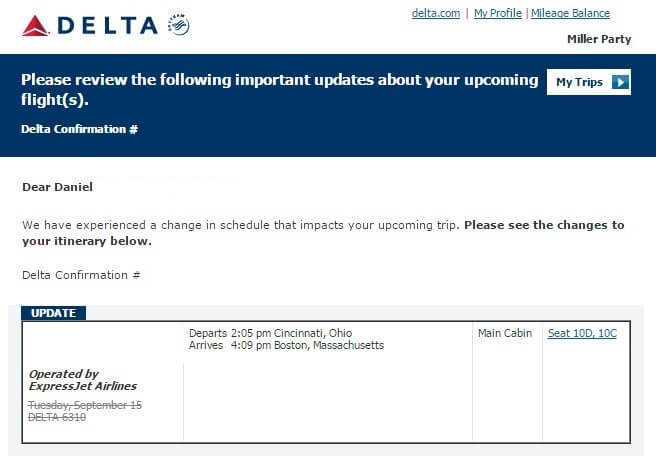

Pour comparer les deux e-mails et de voir les différences pour vous-même, Voici ce qu'un email légitime envoyé par la société ressemble:

Plus d'infos sur la campagne aérienne Delta Phishing

Hancitor Malware et Zloader téléchargés sur des systèmes corrompus

L'email est évidemment créé pour effrayer l'utilisateur en lui faisant croire que quelqu'un a utilisé leurs pouvoirs et de l'identité pour acheter un billet d'avion. L'utilisateur généralement la panique et interagirait avec les liens fournis, qui est en fait une très mauvaise idée. Les liens se rediriger l'utilisateur vers des sites infectés qui hébergent des documents Microsoft Word contenant les logiciels malveillants Hancitor. Hancitor est un morceau polyvalent de code malveillant qui est souvent utilisé dans les attaques de phishing.

Le logiciel malveillant est généralement utilisé comme un pont pour permettre aux futures attaques sur le système compromis. Cela signifie que plus de logiciels malveillants est sur le point d'être téléchargé sur l'ordinateur.

Une fois que l'utilisateur télécharge Hancitor via le document Word malveillant le logiciel malveillant est activé. Par conséquent, les processus légitimes du système seront infectés par un code PowerShell. Puis, le système infecté sera connecté à un ou plusieurs serveurs de commandement et contrôle.

Enfin, les logiciels malveillants supplémentaires de la famille de logiciels malveillants poney sera téléchargé.

Comme nous l'avons déjà écrit, Poney a été introduit dans les années il y a du monde cyber. Les informations infâme voleur a été utilisé pour diffuser des chevaux de Troie Zeus et Necurs, ainsi que cryptolocker et Cribit ransomware.

Plus précisement, cette attaque de phishing utilise Zloader, qui est une base de logiciels malveillants sur poney. Zloader est un malware bancaire destiné aux comptes bancaires des victimes.