Les experts en sécurité détectés qu'une campagne d'attaque en cours se répand jeux faux Fortnite Android qui mènent à des infections de logiciels malveillants. Plusieurs points sont utilisés pour pousser les applications malveillantes - les deux référentiels tiers et sites de téléchargement faux.

Le plomb Malicious Fortnite Installateurs aux infections dangereuses de virus

Fortnite comme l'un des jeux Android les plus populaires à l'heure actuelle a reçu une grande attention à la fois par les joueurs et les utilisateurs malveillants. Il y a deux semaines, le PDG de Epic Games a déclaré que le jeu ne serait pas disponible sur le Google Play référentiel magasin. Il en est résulté le téléchargement du fichier APK (fichier d'installation) à partir des sites de téléchargement du fournisseur. De telles situations sont exploitées par des criminels informatiques qui profitent du fait.

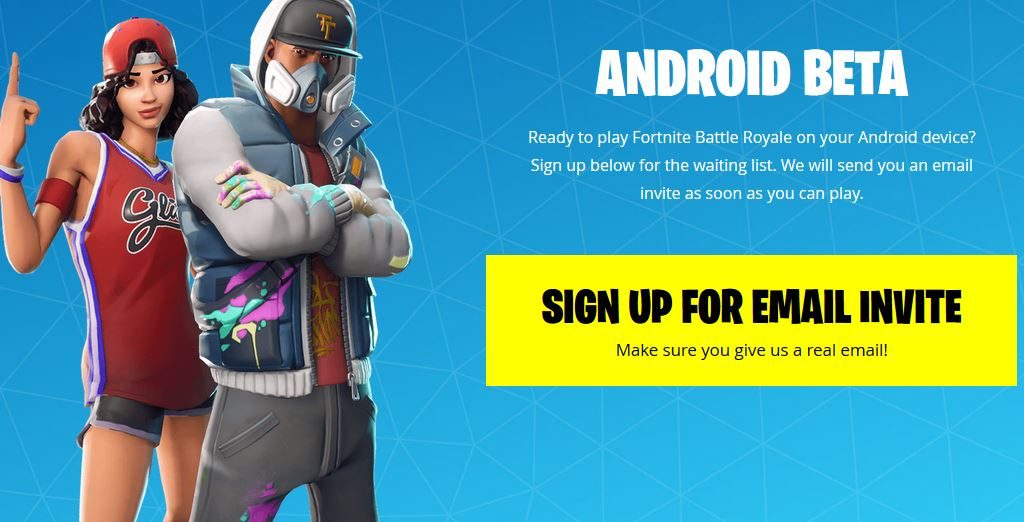

Dès que le jeu a été officiellement publié de nombreux sites de téléchargement sont apparus en essayant de contraindre les utilisateurs qu'ils sont une page de fournisseur légitime. Ils présentent les éléments web légitimes et la mise en page de conception que le jeu officiel Fortnite Android. Le fait que l'application ne soit pas distribué sur Google Play signifie que les logiciels malveillants analyse de protection interne du dépôt ne sera pas lancé. Certaines copies malveillants peuvent être détectés automatiquement par Google et supprimés, lorsque les installations sont commandées par les utilisateurs, il est beaucoup plus difficile de distinguer le vrai du faux configuration.

Il y a plusieurs signes avant-coureurs qui peuvent être attribués aux échantillons d'installation Fortnite faux:

- la chaîne “Fortnite” est inclus dans l'URL lorsque l'adresse ne contient pas de Epic Games ou d'autres noms qui font partie du site officiel du fournisseur.

- Les criminels derrière les applications fausses utilisent les mêmes éléments de conception web, pages de mise en page et d'atterrissage pour construire des sites à la recherche de convaincre.

- Un réseau complexe de liens de redirection peut être construit dans certains exemples. Liens vers les fausses pages peuvent être distribués sur les forums de jeux, communautés, réseaux sociaux et etc.

Les programmes d'installation de faux Fortnite Android ont été trouvés aux logiciels malveillants - les échantillons collectés peuvent être regroupés en versions provenant de deux familles distinctes. Le premier groupe est un dénommé “FakeNight” qui lance un écran de chargement Fortnite dès que le jeu est lancé faux. Les utilisateurs seront présentés une invite de notification indiquant le message “Vérification mobile requis”. Un navigateur sera lancé, qui indique à l'utilisateur en cliquant sur les annonces, en retour, la victime a promis des codes de jeu. L'interaction avec la menace retournera aucun avantage.

Le second est appelé malveillant “Signal faible” et les symptômes de l'infection sont à nouveau un écran de chargement Fortnite. Cependant, au lieu de charger le jeu une série d'annonces sera affiché sur l'écran de l'utilisateur et ils seront suivi d'un message qui informe d'un signal faible. Les annonces sont présentées aux utilisateurs sur une base continue.

Ces deux programmes malveillants sont des mécanismes de prestation pour la soi-disant “cliquez sur les fermes” - logiciels utilitaires qui sont utilisés par les pirates pour monétiser des gains publicitaires.