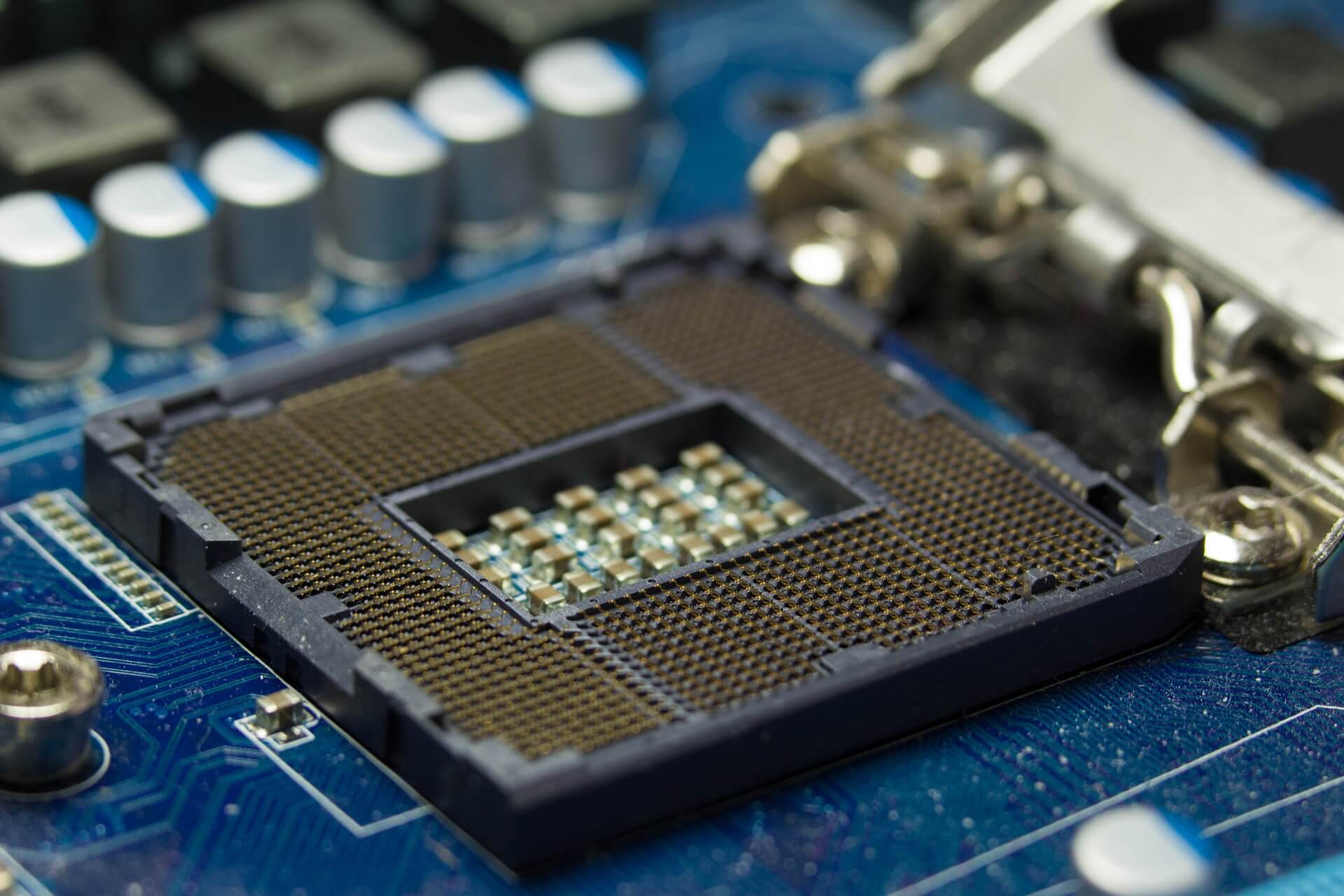

les chercheurs en sécurité cybernétique ont décrit un nouveau type d'attaque impliquant des processeurs Intel de niveau serveur depuis 2012. L'attaque est basée sur une vulnérabilité nommée NetCAT (Réseau Cache attaque).

Cette vulnérabilité pourrait permettre renifler des données par le montage d'une attaque à canal latéral sur le réseau. La découverte de l'attaque NetCAT vient des chercheurs VUSec du groupe à Vrije Universiteit Amsterdam.

“NetCAT montre que les attaques par canaux de cache en réseau sont une menace réaliste,” les chercheurs expliquent. attaques de cache ne sont pas rares et ils ont été utilisés pour des fuites de données sensibles sur un contexte local. NetCAT montre seulement comment cette menace s'étend aux clients non fiables sur le réseau. Si elle est exploitée, NetCAT peut fuir des informations sensibles telles que les frappes dans une session SSH depuis des serveurs distants sans accès local, le rapport.

Quelle est la cause de NetCAT?

La vulnérabilité provient d'une caractéristique récente Intel appelé DSOI, qui accorde des dispositifs de réseau et d'autres périphériques d'accès au cache du processeur. Conçu avec l'idée d'être une optimisation des performances dans les réseaux rapides, DSOI a de graves conséquences sur la sécurité, noter les chercheurs. Ces problèmes exposent les serveurs dans les réseaux locaux non sécurisés pour les attaques à distance-canal latéral.

Grâce à leur travail, les chercheurs montrent comment NetCAT peut briser la confidentialité d'une session SSH à partir d'une troisième machine. Surtout, aucun logiciel malveillant en cours d'exécution sur le serveur distant est nécessaire, comme l'attaquant fait en envoyant des paquets de réseau au serveur distant.

En savoir plus sur l'attaque:

avec NetCAT, nous pouvons fuir l'heure d'arrivée des paquets réseau individuels d'une session SSH en utilisant un canal latéral de cache à distance. Pourquoi est-ce utile? Dans une session SSH interactive, chaque fois que vous appuyez sur une touche, les paquets de réseau sont directement transmises. Par conséquent, chaque fois qu'une victime vous tapez un caractère à l'intérieur d'une session SSH cryptée sur votre console, NetCAT peut fuir le moment de l'événement en fuite l'heure d'arrivée du paquet de réseau correspondant. Maintenant, les humains ont des motifs de frappe distincts. Par exemple, frappe « s » juste après « a » est plus rapide que de taper « g » après l « ». Par conséquent, NetCAT peut fonctionner analyse des horaires statique entre l'arrivée des paquets dans ce qui est connu comme une attaque de synchronisation de frappe à fuir ce que vous tapez dans votre session SSH privée.

Il convient de noter que, en Novembre 2018, deux attaques à canal latéral ont été découverts par des chercheurs de sécurité -le soi-disant vulnérabilité Portsmash à canal latéral, et un GPU exploit. Portsmash est similaire aux cas précédents comme Meltdown.

En exploitant ces pirates de bugs pourraient détourner l'information des processus qui sont en cours d'exécution dans le même noyau. Le code preuve de concept a montré démontré comment il est possible de voler la clé privée lors d'une session OpenSSL. Les tests effectués ont présenté qu'Intel Skylake et Kaby Lake sont touchés par cette.

En ce qui concerne les exploits en ce qui concerne les cartes GPU, ils pourraient cibler individuellement les utilisateurs finaux qui les utilisent dans les activités au jour le jour ainsi que les clusters qui comptent sur les GPU pour le calcul distribué.