Une équipe de sécurité a détecté des attaques de phishing LinkedIn en cours qui vise à infecter les utilisateurs dans le monde entier. Pour plus d'informations sur la menace est donnée dans cet article.

LinkedIn attaques d'hameçonnage Unleashed par des pirates informatiques inconnus

Une équipe de recherche de sécurité a découvert une série d'attaques de phishing en cours LinkedIn. Selon le rapport publié les criminels utilisent diverses stratégies afin de contraindre les victimes à visiter les pages de logiciels malveillants. L'essence de ces types d'infections est produisent des notifications, les messages et les pages qui présentent une copie convaincante du service Web légitime ou d'autres sites connexes.

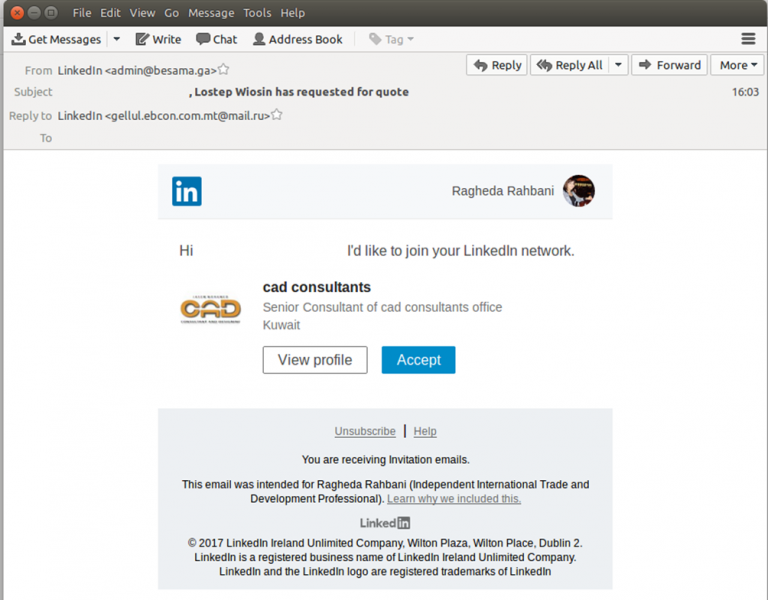

Au lieu d'envoyer des messages en service les criminels ont pris le texte légitime et graphiques utilisés par LinkedIn et conçu des e-mails à la recherche identiques. Une fois que cela a été fait, ils hyperliens malveillants intégrés dans les fausses notifications qui ressemblent à des demandes de connexion LinkedIn réelles. Les cas personnalisés ont ensuite été envoyés aux victimes en utilisant divers domaines. L'une des principales est les admin@besama.ga qui est actuellement inactive. Les experts en sécurité et les administrateurs système expérimentés peuvent découvrir certaines incohérences qui peuvent facilement exposer l'escroquerie:

- Adresse e-mail faux - Les pirates utilisent une fausse adresse à la fois comme l'expéditeur entrant, ainsi que l'une listd dans le “répondre” champ.

- Option Redirect - Une fois que les utilisateurs cliquent sur un lien, ils seront redirigés vers une page de connexion de logiciels malveillants qui est conçu pour ressembler à LinkedIn.

À l'heure actuelle il n'y a pas d'information sur la façon dont les criminels derrière elle ont obtenu les e-mails cibles. Il est possible que cela se fait via les données récoltées à partir les pirates de navigateur et les sites de logiciels malveillants. Ils sont créés en vrac et forment de grands réseaux qui sont sous le contrôle du pirate informatique. Même si les e-mails de contact ne font pas partie des personnes qui se sont infectées avant les attaques de phishing LinkedIn, on soupçonne que les personnes qui leur sont liées ont donné été infectés. L'un des moments forts intéressants de cette campagne est le fait que les criminels utilisent un truc qui tente de brouiller les pistes. Cela se fait à l'aide des liens chronométrés de logiciels malveillants qui peuvent expirer une fois interagi. Les experts utilisent différents sites légitimes dans les signatures et autres matériels connexes dans les messages. Cette approche hybride utilisée peut également échapper à certains filtres anti-spam et mesures de sécurité.

Conséquences des attaques de phishing LinkedIn

Une fois que les victimes interagissent avec le lien hypertexte, ils seront affichés une contrefaçon LinkedIn page de connexion. Si les utilisateurs entrent leurs informations d'identification, ils seront immédiatement remis aux contrôleurs de pirates informatiques.

Toutefois, ce n'est pas le seul scénario qui peut se produire des logiciels malveillants. Un tel comportement peut également être liée aux cas suivants:

- Malware Livraison - Les pages peuvent créer un lien vers les logiciels malveillants de différents types, y compris les virus, ransomware, Chevaux de Troie et etc.

- Installation du navigateur Hijacker - Dans certains cas, les pirates peuvent utiliser des tactiques d'escroquerie pour fournir des extensions de faux LinkedIn et d'autres types de pirates de l'air de navigateur. Ils sont annoncés comme des ajouts utiles ou en tant que composante officielle faite par l'équipe de LinkedIn. Une fois installés, ils modifient les paramètres par défaut (page d'accueil, nouvelle page onglets et moteur de recherche) à ceux-piratage contrôlé. Un autre effet sur les victimes est l'installation d'un module de suivi qui permet de recueillir des données utilisateur anonymes et privés.

- Scripts malveillants - Les criminels peuvent intégrer plusieurs scripts qui peuvent conduire à la création de fenêtres pop-up, bannières et autres contenus distrayant. Ce sont des formes de publicité cible dans la plupart des cas.

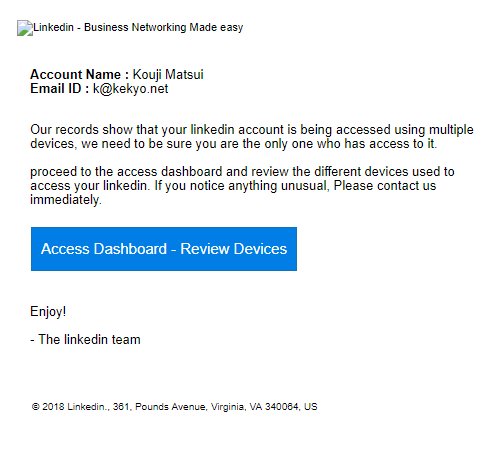

LinkedIn Phishing Email Scam Détecté

Nous avons reçu des rapports sur un nouveau système d'escroquerie de type phishing LinkedIn qui profite d'une tactique d'ingénierie sociale. Les opérateurs de pirates vont envoyer des messages électroniques personnalisés contenant le nom du compte et l'adresse e-mail de l'utilisateur. Les informations cité est extrait par le moteur d'infection en visitant automatiquement les profils de l'utilisateur et le détournement des données demandées. Il est ensuite introduit dans le module de génération de courrier électronique qui est responsable de la création des messages.

Si les utilisateurs interagissent avec le site, ils seront redirigés vers une page de connexion faux demander leurs données de compte. S'il est entré alors les opérateurs de pirates les recevront automatiquement et les utiliser pour le vol d'identité et d'autres crimes. D'autres conséquences possibles comprennent le chantage des victimes et le téléchargement des données de compte aux bases de données qui peuvent être vendus pour le profit aux acheteurs intéressés: agences de marketing ou d'autres pirates.

L'utilisation d'une solution anti-spyware de qualité peut aider à protéger les victimes de possibles infections de logiciels malveillants.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter