Un malware nouvellement découverte a suscité l'intérêt des deux experts de la sécurité et les pirates informatiques. Il est appelé le Stealer Ovidiy et il est vendu sur les marchés des pirates informatiques souterrains pour un prix aussi bas que 7 Dollars américains. Il est d'origine russe et même comprend plusieurs fonctionnalités avancées. Poursuivez votre lecture pour en savoir plus à ce sujet.

Russe Ovidiy Stealer Repéré sur Hacker marchés

les chercheurs en sécurité informatique a récemment découvert une nouvelle menace des logiciels malveillants qui se développe rapidement en popularité. Il est appelé Ovidiy Stealer et semble être d'origine russe. Il est principalement distribué sur les communautés de pirates informatiques souterraines russophones payants. Le logiciel malveillant est associé à l'un des prix les plus bas - rapports indiquent que certains des builds sont vendus pour 450 Roubles qui est l'équivalent de 7 dollars américains. En fonction de la configuration, la condition Ovidiy Stealer peuvent également comporter des fonctionnalités de protection furtifs qui empêchent la détection par certains produits anti-virus. Une fois le logiciel malveillant a infiltré un réseau local ou de l'entreprise, il peut se propager à travers les dispositifs accessibles.

Des menaces similaires sont fréquemment développés et utilisés par les pirates individuels et collectifs criminels pour lancer des attaques en utilisant des hôtes infectés, les réseaux de zombies et d'autres sources. Le fait que le voleur Ovidiy est distribué sur les forums russes ne signifie pas que la majorité des attaques sont originaires de ce pays. L'un des plus grands pirates informatiques communautés souterraines et les échanges utilisent le russe et nous supposons que les pirates de partout dans le monde vont bénéficier du code malveillant.

Le Ovidiy Stealer a été trouvé à être en vente sur un domaine russe qui a depuis été l'arrêt. Les clients payants du malware ont eu la possibilité d'accéder à un panneau Web qui fournit une interface graphique facile à utiliser pour gérer les hôtes infectés. Certaines des caractéristiques notables incluent les options suivantes:

- Panel Web basé sur un modèle - Les développeurs du Ovidiy Stealer ont intégré un module de configuration du panneau Web qui ressemble à ceux de Spora et d'autres familles célèbres de ransomware.

- Collection détaillée des fichiers journaux - Les contrôleurs de logiciels malveillants sont en mesure d'afficher une liste détaillée de tous les fichiers journaux collectés provenant des hôtes compromis.

- Achat Modules supplémentaires - Les développeurs de l'outil permettent à leurs clients de payer des modules et des fonctionnalités supplémentaires à l'aide d'un système de paiement bien développé. Il utilise un service appelé “RoboKassa” qui prend en charge les transactions par carte de paiement et autres services. Le nom du vendeur est répertorié comme “vidéo” sans divulguer d'autres informations révélant l'identité du créateur(s).

- En cours de développement - Les développeurs de logiciels malveillants publier régulièrement des statistiques et des informations sur les mises à jour futures pour mettre en valeur que le paiement de la menace peut être attribuée en tant que type d'investissement.

- commentaires système - Un système de commentaires fonctionnels et des commentaires est mis en œuvre qui permet aux clients de la Ovidiy Stealer de partager leurs commentaires sur le système.

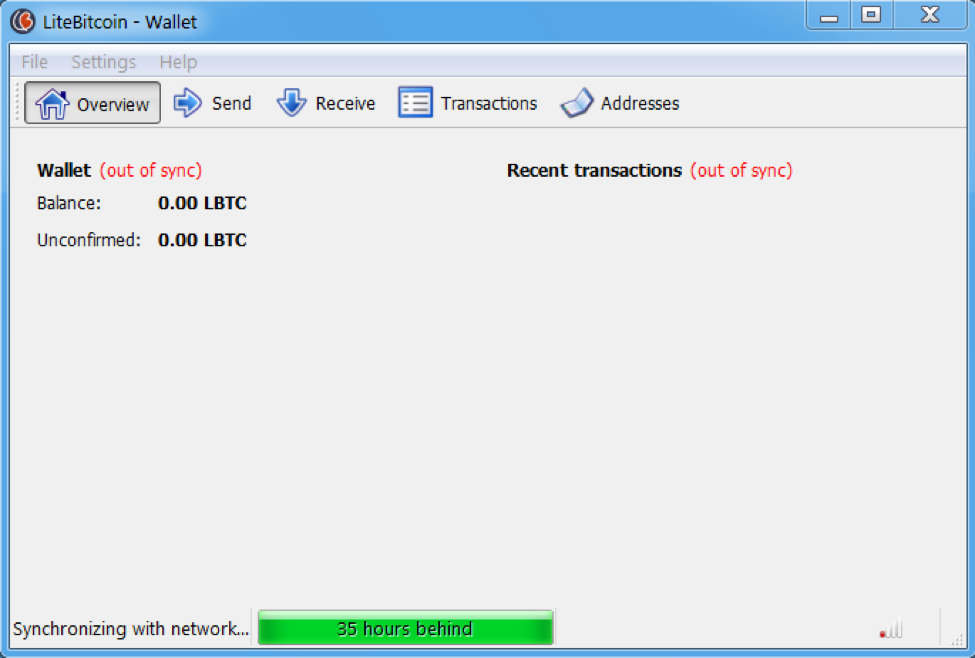

Ovidiy Stealer Poses comme un portefeuille litecoin

souches de logiciels malveillants Ovidiy Stealer ready-made ont été associés à certains des spreads les plus utilisés tactiques. Les pirates qui ont acheté le kit logiciels malveillants utilisent différentes méthodes pour infecter les cibles visées. Les cas signalés de logiciels malveillants ont été identifiés comme étant distribués à l'aide des moyens suivants:

- Les campagnes anti-spam E-mail - Les criminels peuvent utiliser des astuces d'ingénierie sociale pour confondre les utilisateurs d'ordinateurs en eux-mêmes infecter. Cela se fait en attachant des fichiers malveillants ou en les liant dans le contenu du corps.

- Hébergé sur les sites de téléchargement et les sites P2P - Infected des charges utiles et des instances de logiciels malveillants Ovidiy Stealer se trouvent généralement sur les portails de téléchargement contrôlé hacker. Le logiciel malveillant est téléchargé fréquemment aux réseaux P2P comme BitTorrent où le contenu pirate se trouve.

- Infected Payloads - les logiciels malveillants Ovidiy Stealer peut être livré dans les documents de bureau et installateurs de logiciels. Les criminels modifient fréquemment les installateurs légitimes qui incluent les logiciels malveillants en eux-mêmes. En fonction de la configuration, les utilisateurs peuvent désactiver l'infection par décochant une liste ou en cliquant sur “je ne suis pas d'accord” dans un message de notification.

L'une des raisons pour lesquelles les attaques en cours sont considérés comme très dangereux est le fait que Ovidiy Stealer a infecté de nombreux utilisateurs d'ordinateurs par le biais d'un logiciel de portefeuille LiteBitcoin compromis. L'application se présente comme une application légitime qui est utilisé pour maintenir et protéger la monnaie numérique. Les chercheurs en sécurité ont découvert que l'un des mécanismes populaires est l'utilisation des archives - les échantillons recueillis mettent en valeur une “litebitcoin-qt.zip” fichier. Ceci est probablement utilisé pour refléter une version basée sur l'intervalle QT de l'application.

D'autres cas détectés comprennent les faisceaux de logiciels infectés suivants:

HideMiner.zip, VkHackTool.zip (un outil de piratage informatique faux qui suppports prétendument le réseau social VKontakte), World of Tanks 2017.txt.exe (installateur pour le populaire “World of Tanks” jeux),

dice_bot.exe, tricher v5.4.3 2017.exe et Vk.com BulliTl.exe.

Ovidiy Stealer Mécanisme d'infection

Plusieurs version du Ovidiy Stealer ont été identifiés, sans doute ils sont tous basés sur le même moteur et le code. Il est possible que seules de légères modifications de la source d'origine ont produit de nombreuses variantes. Le logiciel malveillant est lui-même écrit en utilisant le framework .NET qui le rend compatible avec toutes les versions contemporaines de Microsoft Windows.

Le logiciel malveillant suit un modèle de comportement préconfiguré comme indiqué par les différents pirates et collectifs. L'analyse de sécurité initiale montre que tous les échantillons capturés associés à l'utilisation des menaces les commandes arrivent pirate de l'air du navigateur typique.

Ovidiy Stealer affecte les applications les plus liées à Internet: Opéra, le client FTP Filezilla, Google Chrome, Opera et etc. Comme l'est basé sur une approche modulaire les pirates peuvent acheter des modules supplémentaires au moteur des logiciels malveillants pour ajouter le support pour d'autres programmes. Le logiciel malveillant Ovidiy Stealer peut modifier les paramètres essentiels sur les clients et les services installés ainsi que voler les informations d'identification de compte stockées, formulaire de données, histoire, signets et surveiller toutes les interactions de l'utilisateur.

Le moteur Ovidiy Stealer signale automatiquement les hôtes infectés à une commande contrôlée pirate informatique et de contrôle (C&C) serveur. Les chercheurs ont rapporté que cela est suivi d'une session de données qui envoie des informations importantes sur les ordinateurs infectés. Le moteur malware comprend une fonction de collecte d'information puissant qui relaie les données suivantes pour les pirates:

- Applications compromis - Toutes les applications infectées et utilitaires compromis, ainsi que les modifications validées sont signalées aux pirates. Les données permet aux criminels distants d'avoir une vue d'ensemble des victimes et de leur utilisation de différents programmes.

- récoltée données - Ovidiy Stealer peut extraire et transmettre toutes les données de formulaire enregistrées sur les machines compromises selon les instructions. Cela peut inclure des informations d'identification de compte et mots de passe sensibles. Grâce à cette fonction, les opérateurs de pirates sont en mesure de mener des crimes de vol d'identité.

- Data System - des informations complètes sur le matériel sont extraites des victimes infectées. Les données recueillies peuvent être utilisées par les pirates pour générer des statistiques sur les hôtes les plus vulnérables et les aide à coordonner de nouvelles attaques.

Chaque ordinateur compromis est attribué un identifiant unique, d'infection qui est calculée en utilisant les valeurs recueillies lors de l'analyse du matériel. L'analyse des échantillons capturés présenter des signes d'utilisation d'outils open source à savoir le bot LitehTTP qui peut être utilisé pour initier le contrôle des hôtes infectés. Si les informations d'identification d'application se trouvent des applications affectées d'une session de réseau est initié qui rend compte des informations sensibles aux serveurs distants contrôlés par pirate informatique.

Votre système infecté par des logiciels malveillants tels que Ovidiy? Vérifie maintenant.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter